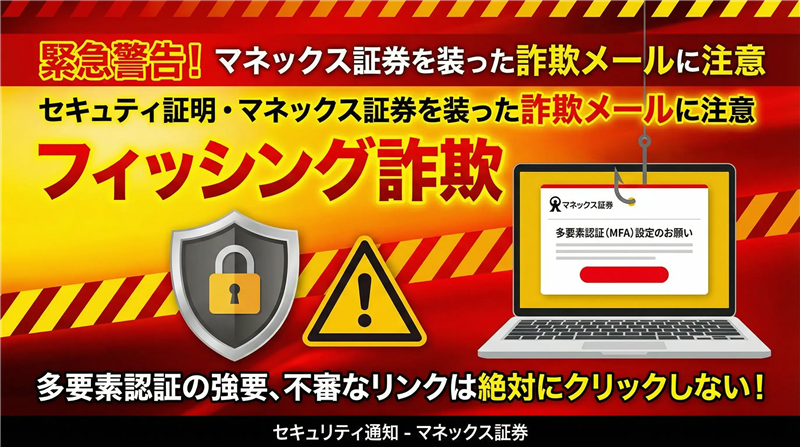

【危険】多要素認証設定のお願いメールは偽物!マネックス証券を装うフィッシング詐欺に注意

このメールは「マネックス証券」を装ったフィッシング詐欺です。

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

最近のスパム動向

2026年1月現在、Gmailの仕様変更(外部メール取り込み機能の終了)や、金融機関のセキュリティ強化を逆手に取った「設定の義務化」を騙るフィッシング詐欺が多発しています。特に、実在するセキュリティ施策(MFA:多要素認証)を口実にする手口が巧妙化しています。

今週のスパム傾向

今週はマネックス証券を名乗る偽メールが集中して観測されています。設定期限を数日後(1月31日)に設定し、「利用制限」という言葉でユーザーの焦りを誘う典型的な手法です。2026年1月27日の本日も多数の報告が寄せられています。

前書き

「資産を守るために設定してください」と言いながら、実際には資産を奪おうとする。彼らのこの矛盾だらけの献身性には、もはや哲学的センスすら感じますね。わざわざ土曜日の対応延長まで案内してくれる親切心、そのマメさを別の場所で活かせなかったのでしょうか。

では、詳しく見ていくことにしましょう。

件名

[spam] 多要素認証(MFA)設定のお願い

件名の解析

なぜスパムと判断したか: 件名に [spam] と付与されています。これは受信サーバーのスパム判定エンジンが、送信元の不審な挙動やブラックリスト情報を検知し、自動的に「これは詐欺だ」とレッテルを貼ってくれた証拠です。

送信者・受信日時

| 送信者 | “マネックス証券” <pto8w.y@xinyuanyage.com> |

|---|---|

| 受信日 | 2026-01-27 |

| 受信時刻 | 13:37 |

本文

平素よりマネックス証券のサービスをご利用いただき、誠にありがとうございます。

■ サービスの継続利用に関する重要なお知らせお客様により安全・快適にサービスをご利用いただくため、 「多要素認証(MFA)」の設定を 2026年1月31日(土)17時までに完了いただくようお願い申し上げます。

期限までに設定が完了されない場合、サービス利用に一部制限が発生する可能性がございます。

1. 多要素認証(MFA)の導入について

金融サービスのセキュリティ基準向上に伴い、当社ではより堅牢な認証方法として多要素認証の導入を決定いたしました。

・ お客様の資産を不正アクセスから保護するための重要な措置です

・ ログイン時のセキュリティを強化し、安心して取引いただけます

・ 設定後も、認証方法の変更や管理はお客様ご自身で行っていただけます

2. 設定手続きのご案内

下記の公式サイトよりログイン後、「セキュリティ設定」よりお手続きください。

マネックス証券 公式サイトへアクセス

h**ps://movvx.accunit.cfd/v7/app/vue/page/html/mologinex?cid=978143213231351

所要時間の目安:約3~5分

■ 設定未完了時の対応について

2026年1月31日(土)17時までに設定が確認できないお客様については、

金融庁の定める「オンライン取引における顧客保護に関するガイドライン」に基づき、

預かり資産の保護を目的とした利用制限を実施させていただく場合がございます。

≪重要なお知らせ≫

・ 本設定は、お客様ご自身によるオンライン手続きで完了可能です

・ 設定時には、登録済みの連絡先(メールアドレス・電話番号)への確認コード送信が行われます

・ 不審なメールや電話による個人情報の照会には応じないようご注意ください

本通知は、マネックス証券のオンライン取引サービスをご利用のお客様全員に送付しております。

本件に関するお問い合わせや、既に設定がお済みの場合につきましては、下記までご連絡ください。

マネックス証券 カスタマーサービスセンター

電話:+81-3-4323-3800(受付時間:平日 9:00~17:00)

最終受付:2026年1月31日(土)16時30分まで

※ 土曜日も13時まで電話対応を延長実施いたします(1月31日のみ)

© 2026 Monex, Inc. All Rights Reserved.

※実際のURLは二次被害防止のため h**ps と一部伏字にし、リンクを無効化しています。

危険なポイント

● 送信元メールアドレスの偽装

マネックス証券の公式サイトのドメインは monex.co.jp です。しかし、今回の送信元は xinyuanyage.com という全く無関係なドメインです。公式がこのような海外の雑多なドメインから重要通知を送ることは絶対にありません。

推奨される対応

このメールは即座にゴミ箱へ捨ててください。記載されたリンクには絶対に触れず、もしログインしてしまった場合は、至急公式サイトからパスワード変更とサポートへの連絡を行ってください。

Received情報(メールヘッダー)

Receivedヘッダーは、メールがどのサーバーを経由してきたかを示す、偽装が困難な「足跡」です。

カッコ内の [204.194.55.42] は、実際にこのメールを送り出してきたサーバーのIPアドレスであり、最も信頼できる送信元情報です。

| Receivedドメイン | xinyuanyage.com |

|---|---|

| Received IPアドレス | 204.194.55.42 |

| ホスティング社名 | Krypt Technologies |

| 国名 | United States (アメリカ) |

※送信元ドメインはマネックス証券(日本)とは一切関係のない海外サーバーであることが明確です。

リンク関連情報の調査

リンクが付けられている箇所: 「マネックス証券 公式サイトへアクセス」というテキストに偽サイトへのリンクが埋め込まれています。

リンク先URL: h**ps://movvx.accunit.cfd/v7/app/vue/page/html/mologinex?cid=978143213231351(伏字あり)

| リンク先ドメイン | movvx.accunit.cfd |

|---|---|

| IPアドレス | 104.21.18.232 (Cloudflare等) |

| ホスティング社 | Cloudflare, Inc. |

| 国名 | United States |

※whois.domaintools.com 等の情報を基に解析。新設されたばかりの不審なドメインです。

URLが危険と判断できるポイント

● セキュリティソフトによるブロック状況

現時点では「ウイルスバスター」および「Googleセーフブラウジング」によるブロックは「無し」となっています。これは、攻撃が開始された直後で、まだブラックリストに登録されていない「作りたての詐欺サイト」であることを意味しており、非常に危険な状態です。

リンク先の稼働状況

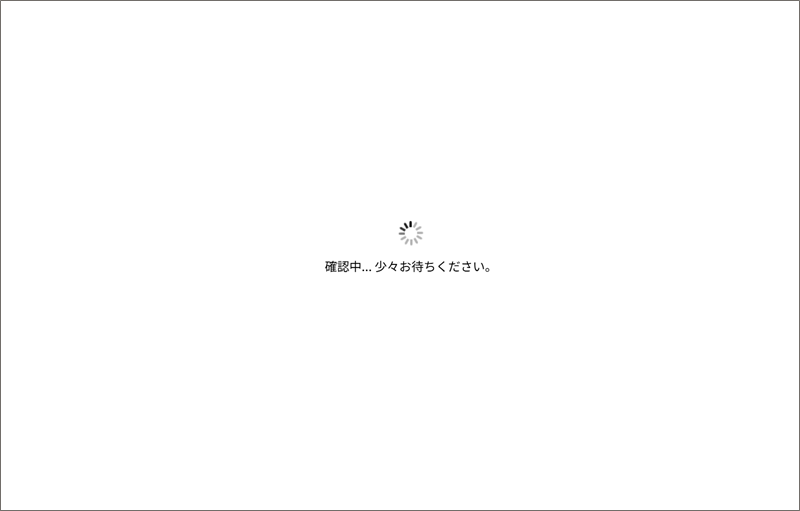

調査時点でこのサイトは「稼働中(Active)」です。以下の画面が表示されます。

詐欺サイトの画像

画像に書かれている日本語は:「確認中… 少々お待ちください。」

これは、あなたが入力したIDやパスワード、クレジットカード情報などを裏側で犯人がリアルタイムで検証(あるいは盗用)している間に、ユーザーを足止めするために表示されるものです。

🔍 なぜこの画面が出るのか?

詐欺師は巧妙で、以下のような理由でこの「待ち」を発生させます。

自動ログインの試行: あなたが入力した情報を使い、彼らのシステムが本物のサイトへ自動的にログインできるか試しています。

ワンタイムパスワード(OTP)の待機: あなたのスマホに届くOTPを次に入力させるための「準備中」を装っています。

安心感の演出: 「システムが処理している」と思わせることで、不信感を抱かせないようにしています。

まとめ

今回のスパムメールは、金融機関のセキュリティ強化という「正義の味方」を装い、ユーザーを焦らせて情報を奪う悪質なものでした。メール内のリンク先が .cfd という、金融機関ではまず使われないドメインであること、送信元が海外サーバーであることから、100%詐欺と断定できます。皆様、甘い言葉や脅し文句には、どうぞご注意を。