『詐欺メール』『【Vpass通知】本人認証サービスのご対応をお願いいたします』と、来た件

★フィッシング詐欺メール解体新書★

「生成AI」が普及し増々便利になる私たちが生活する世の中。

詐欺師もこれを逃すはずが無く、怪しいメールにも生成AIが浸透しつつあり

最近では片言の日本語ではなく、違和感のない流暢な言葉を使うメールが多くなりました。

このブログは、悪意を持ったメールを発見次第できる限り迅速にご紹介し

一人でも被害者が少なくすることを願い、怪しく危険なメールを見破る方法の拡散や

送信者に関する情報を深堀し注意喚起を促すことが最大の目的です。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

最初に1点だけ以下の件ご了承ください。

本来ならメールの本文を画像でお見せする方が分かりやすいかも知れませんが、全てを画像化してしまうとGoolgeなどのキーワード検索に反映されず、不審なメールを受取って不安で検索される方に繋がらない可能性が高くなります。

できる限り沢山の方に見ていただき情報が拡散できるようにあえて本文を丸々コピペしてテキストにてできるだけ受け取ったメールに近い表現にした上で記載しています。

では、進めてまいります。

前書き

皆さんは、クレジットカード決済で不正利用を防止するために導入されている本人認証サービスの「3Dセキュア」はもうご存知かと思います。

これには「3Dセキュア1.0」と「3Dセキュア2.0」とあり、前者がパスワードやワンタイムパスワードを入力する方式で、後者はスマホ認証や生体認証などで、現在はこちらが主流となっています。

2025年4月にECサイトでのカード利用にこの「3Dセキュア2.0」が義務付けられ、それに伴ってこれに便乗する怪しいメールが急増したことが記憶に新しいところです。

義務付けから4ヶ月が過ぎ、これらのメールも下火になったなと思っていたところ、今日もまたこのようなメールが三井住友カードから送られてきました。

では、今回も詳しく見ていくことにしましょう。

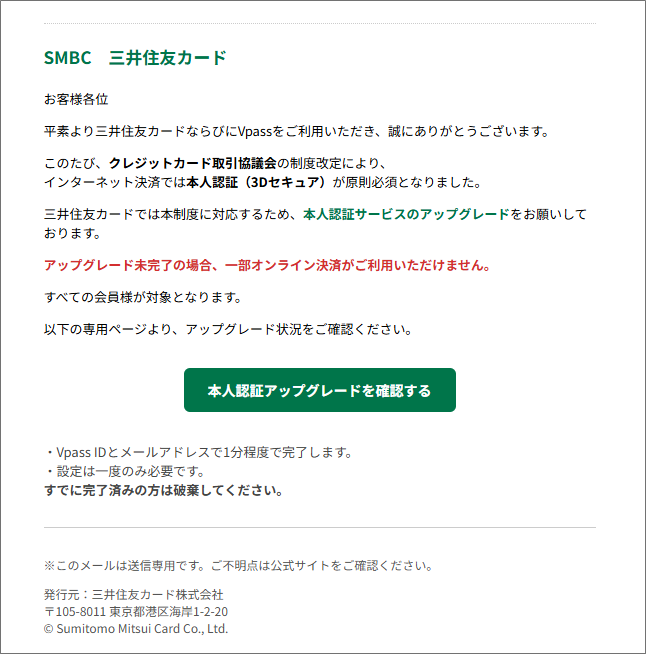

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 【Vpass通知】本人認証サービスのご対応をお願いいたします

送信者: “三井住友カード" <host@host.cq.cn>

SMBC 三井住友カード

お客様各位

平素より三井住友カードならびにVpassをご利用いただき、誠にありがとうございます。

このたび、クレジットカード取引協議会の制度改定により、

インターネット決済では本人認証(3Dセキュア)が原則必須となりました。

三井住友カードでは本制度に対応するため、本人認証サービスのアップグレードをお願いしております。

アップグレード未完了の場合、一部オンライン決済がご利用いただけません。

すべての会員様が対象となります。

以下の専用ページより、アップグレード状況をご確認ください。

本人認証アップグレードを確認する

・Vpass IDとメールアドレスで1分程度で完了します。

・設定は一度のみ必要です。

すでに完了済みの方は破棄してください。

※このメールは送信専用です。ご不明点は公式サイトをご確認ください。

発行元:三井住友カード株式会社

〒105-8011 東京都港区海岸1-2-20

© Sumitomo Mitsui Card Co., Ltd.

↑↑↑↑↑↑

本文ここまで

調べてみると、ここに記載されている「クレジットカード取引協議会」と言う団体は存在しないようです。(笑)

このメールは、この「3Dセキュア2.0」対応するため、本人認証サービスのアップグレードを行うように促していますが、このような呼びかけは、通常施行される以前に前もって通知されるもので、実施後4ヶ月も経過してからの連絡は実に怪しいです。

それに、一般的に「3Dセキュア2.0」に対応するために自身が何かを行う必要は無く、カード会社単体で対応できるはずです。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いているものは全て迷惑メールと判断されたもの。

うちのサーバーの場合、注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は「host.cq.cn」

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

あらら、三井住友カードを名乗っておきながらの中国のドメインですか(笑)

もうお分かりですよね?

そうです、三井住友カードが利用するメールアドレスのドメインは「smbc-card.com」もしくは「vpass.ne.jp」です。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

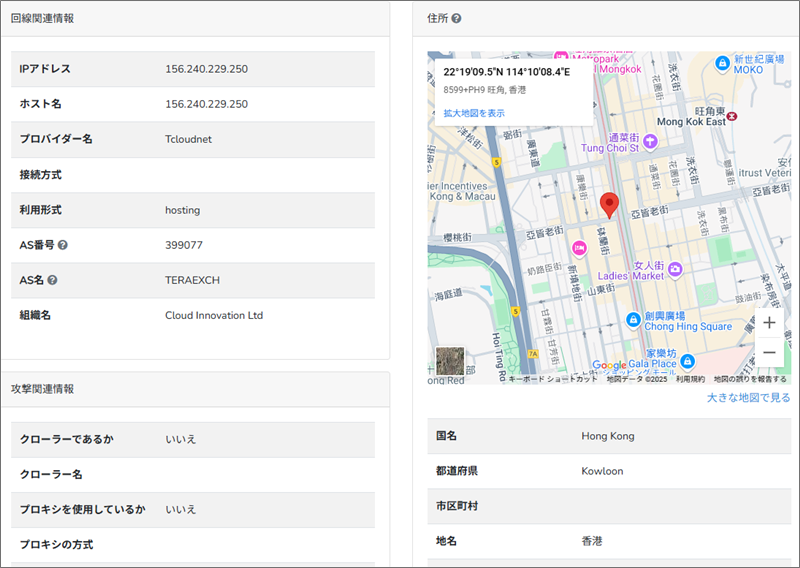

Received: from host.cq.cn (unknown [156.240.229.250])

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、香港付近です。

最近この辺りは、これら怪しいメール発信地のトレンドです。

リンク先のドメインを確認

さて、本文の「本人認証アップグレードを確認する」と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

【h**ps://chenmingrui.com/zkrtrk/ggswfq/BQC07Z9Ih1pIa26YJAc9WZBVe7hsJ_g7ltQ-AUnItyo.js】

(直リンク防止のため一部の文字を変更してあります)

これまた三井住友カードのドメインとは異なるものが利用されていますね。

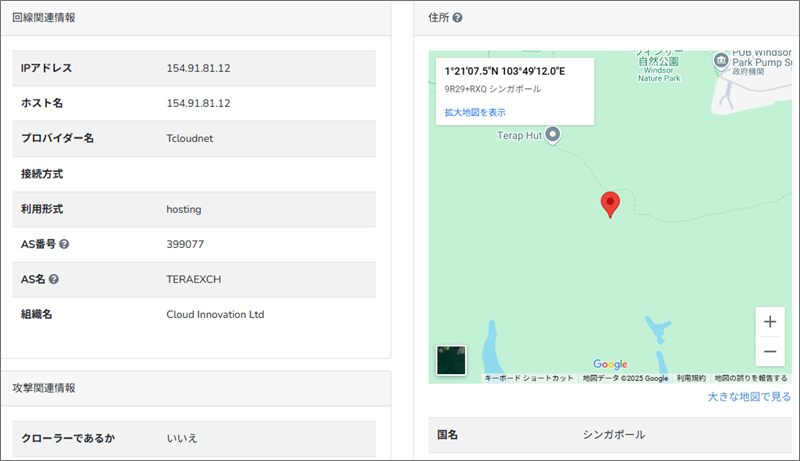

このドメインに関する詳しい情報を「Grupo」さんで取得してみます。

この情報が正しければ、このドメインの取得者の所在地は中国安徽省(アンキショウ)です。

割当てているIPアドレスは「154.91.81.12」

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、詐欺サイトではありがちなシンガポール付近であることが分かりました。

リンクを辿ってみると、一瞬でリダイレクト(自動転送)されてGoogle検索ページが開きました。

リダイレクトされている所を見ると、もしかして以前は詐欺サイトに接続していたのかも知れませんが、今現在は無害のようです。

まとめ

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;