『詐欺メール』『【重要】auポイント有効期限迫近!95,886ポイントを無駄にせずご利用ください』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- 宛名を確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

最初に1点だけ以下の件ご了承ください。

本来ならメールの本文をキャプチャー画像で貼り付ける方が見やすく正しいやり方かも知れませんが、全てを画像化してしまうとキーワード検索に引っかからなくなってしまい、これらのメールを受取って不安で検索される方が多く検索結果に繋がらないとこのブロブの意味が無くなってしまうので、あえて本文を丸々コピペしてテキストにてできるだけ受け取ったメールに近い表現になるとうにした上で記載しています。

では、進めてまいります。

前書き

昨夜から au に成り済まし所持するポイントの有効期限が近付いていることを伝える怪しいメールが散見されています。

今回は、そんな au に成り済ます不審なメールのご紹介となります。

では、詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam]【重要】auポイント有効期限迫近!95,886ポイントを無駄にせずご利用ください。

送信者: “auかんたん決済" <no-reply-QN3k@kuronekoyamato.co.jp>

いつもauをご利用いただき、誠にありがとうございます。

お客様のauペイアカウントにて、まもなく有効期限を迎えるポイントがございます。

有効期限が迫っているポイント:

95,886ポイント

これらのポイントは有効期限までにご利用いただけない場合、失効いたしますのでご注意ください。

貴重な95,886ポイントを無駄にすることなく、お得にご活用ください。

h**ps://www.au.com/campaign/point5000/

今後ともauをよろしくお願いいたします。

■ご不明点がある場合、下記までお問合せください。

auお客様センター

電話:0077-7-111(無料)

営業時間:9:00~20:00(年中無休)

なお、当メールはシステムより配信を行っております。

ご返信頂いても回答できませんのでご了承ください。

※既にご応募済みの場合や、退会済み等で本メールが行き違いとなりました際はご容赦ください。

(C)KDDI

↑↑↑↑↑↑

本文ここまで

所持しているauポイントは「95,886ポイント」とかなり多額。

もちろん私はそんなに貯まっていません(笑)

通常このようなメールには有効期限の期日が記載されていますが、このメールにはそれがありません。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いているものは全て迷惑メールと判断されたもの。

うちのサーバーの場合、注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は「kuronekoyamato.co.jp」

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

もうお分かりですよね?

そうです、このドメインは「ヤマト運輸」のもので au のドメインではありません。

まさかヤマト運輸がauのメールを代筆してるとか?😓

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

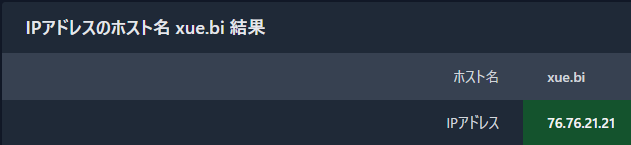

Received: from xue.bi (unknown [45.13.214.202])

本来ならここには、送信者のメールアドレスと同じドメインが記載されるはずですがそれとは全く異なる「xue.bi」なんてドメインが記載されていますね。

これでアドレス偽装はほぼ確定!

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

もちろん「xue.bi」も偽装でしょうけど、一応試しにこのドメインを割当てているIPアドレスとこのIPアドレスを比較してみましょう。

こちらが「aWebAnalysis」さんで取得したこのドメインに割当てているIPアドレスです。

全然違いますよね、この結果からこの「xue.bi」偽装であることが断定できます。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、米国のダラス付近です。

それにこのIPアドレスは既にブラックリストに登録されて、そのカテゴリは「サイバーアタックの攻撃元」とされています。

最近この辺りは、怪しいメール発信地のトレンドです。

宛名を確認

このような大切なメールの冒頭には通常「◎◇△ 様」と言ったように「宛名」が書かれていますが、でもこのメールにはその宛名が存在しません。

でも仮にもしこれが本当に au からだとすれば、ユーザーの氏名を絶対知っているはずですから宛名が無いのはとても不自然です。

ならどうしてこのような書き方をするのでしょうか?

その原因は、このメールの送信者は受信者の情報をメールアドレスしか知らないわけだから宛名なんて書きようがないからです。

どうせどこかから漏洩したメールアドレスのリストを入手し、そのメール宛に無選別でこういったメールを送信しているのでしょう。

リンク先のドメインを確認

さて、本文に au の公式ドメインを使って直書きされた詐欺サイトへのリンクですが、当然偽装されていて、実際に接続されるサイトのURLは以下の通りです。

【h**ps://sekyuri.ushicusi.cfd/net/vwc/】

(直リンク防止のため一部の文字を変更してあります)

当然 au のドメインとは異なるものが利用されていますね。

このドメインに関する詳しい情報を「Grupo」さんで取得してみます。

この情報はでたらめですね。

都道府県は東京都ですが「Registrant Street」の「yikahama,steqwera,2-11」なんて存在しない住所です。

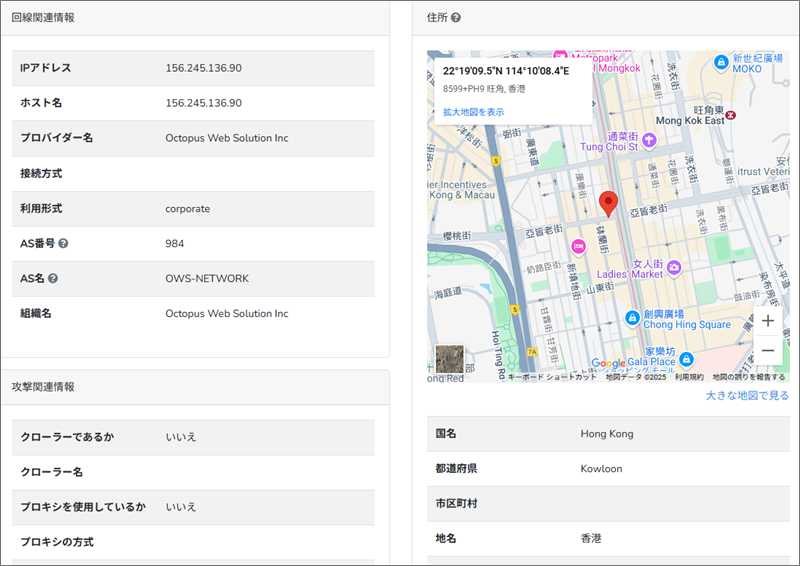

割当てているIPアドレスは「156.245.136.90」

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、詐欺サイトではありがちな香港付近であることが分かりました。

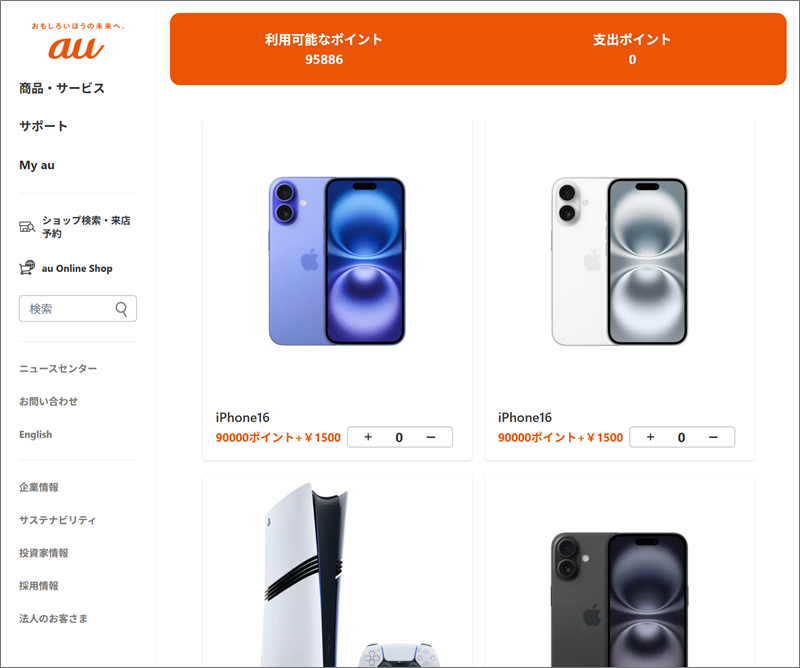

リンクを辿ってみると、一旦はGoogleChromeにブロックされましたが、解除して進むとこのようなページが開きました。

公式サイトとはURLが全く異なるので、これは本物そっくりの偽ログインページです。

適当な番号を入れてログインしてみると、開いたのはポイント交換したい商品選択ページ。

よく見ると、交換には必ず現金1500円が必要です。

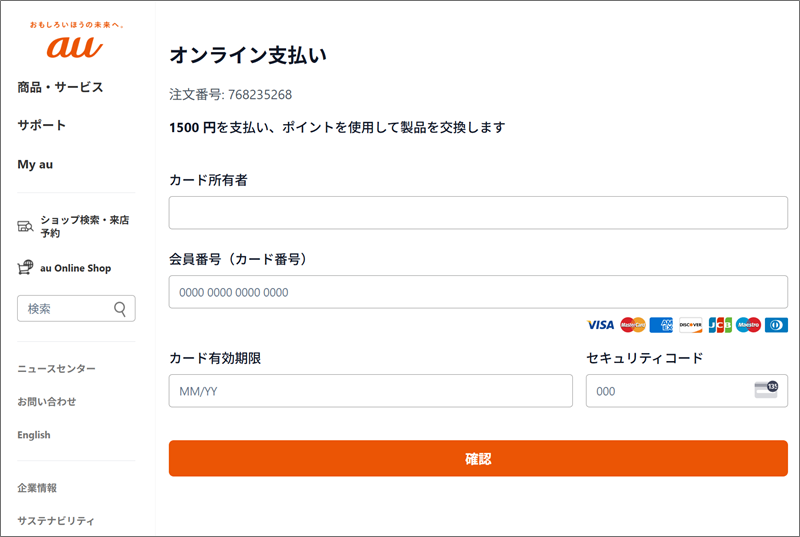

これがミソで、この1500円を支払うのにクレジットカード情報を入力させ詐取しようとするのが目的です。

適当な品物を選択し先に進んでみると、案の定このようにカード情報を入力するページが開きました。

まとめ

au がヤマト運輸のドメインを使ったメールアドレスでダラスからメールを送るなんておかしいですもんね!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;