『詐欺メール』DocuSignから『支払い振替の承認が行われました』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

★現在、証券会社に成り済ます悪質なメールが大量発生中、資産運用されている方はご注意ください★

- 件名の見出しを確認

- メールアドレスのドメインを確認

- 宛名を確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

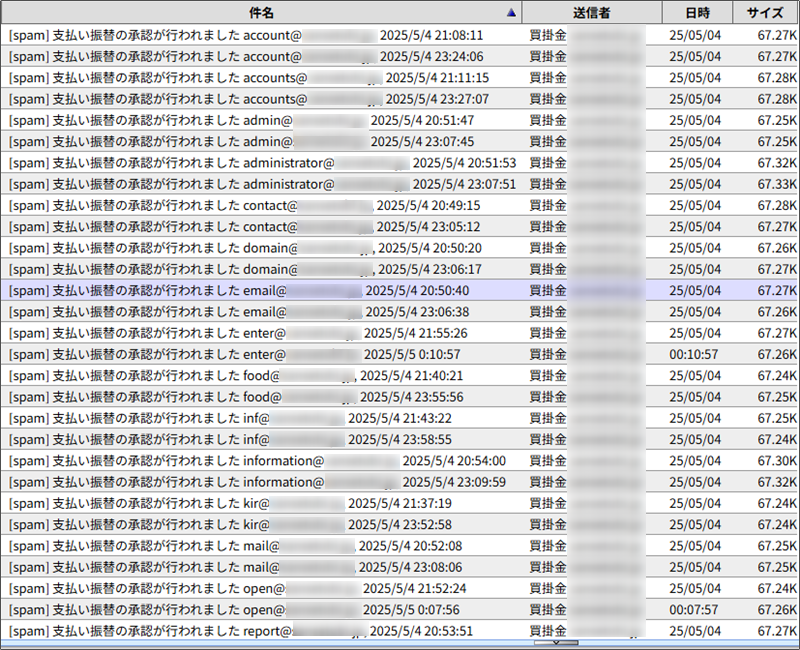

本日のトレンドは、こちらの『支払い振替の承認が行われました 』という件名の物。

一晩合計でちょうど50通。

これらはドメインが正しいものの@より前のアカウント名が間違っているので、迷子メールとしてサーバーに残されていました。

ありがちなアカウント名を私の利用するドメインに当てはめて送ってきているようで、数打てば当たる形式で一斉送信しているようです。

では今回は、そんな『DocuSign』に成り済ます不審なメールのご紹介となります。

大前提として『*****.***』としてある部分には、私が利用するドメインが書かれていました。

では、今回も詳しく見ていくことにしましょう。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] 支払い振替の承認が行われました shop@*****.***, 2025/5/5 0:14:00

送信者: “買掛金 *****.***" <MISSING_MAILBOX@SYNTAX_ERROR>

連絡先から確認して署名するための支払い文書を受け取りました

REVIEW DOCUMENT

保留中の文書はすべて署名してください: 宣言と最終リリース.pdf

お願いします DocuSign shop pdf

ありがとう

ドキュメントファイルリンクを確認できない場合は、メッセージを受信トレイフォルダに移動してください.

搭載

このメールを共有しないでください.

↑↑↑↑↑↑

本文ここまで

まず『DocuSign』について調べてみます。

以下はAIによる調査結果です。

DocuSignは、電子署名とデジタル文書管理のためのクラウドベースのサービスです。紙の契約書に代わって、オンライン上で契約書類に署名・送付・保存ができる仕組みを提供しています。

■ DocuSignの主な機能

電子署名

契約書などのPDFやWordファイルに、法的に有効な電子署名を付けられます。署名はマウスや指で描いたり、事前登録した署名を使用できます。

ワークフロー管理

誰がどの順番で署名すべきかを設定でき、進捗もリアルタイムで追跡可能です。

テンプレート機能

よく使う契約書をテンプレート化し、署名者や必要項目をあらかじめ設定できます。

監査証跡(Audit Trail)

誰がいつどの操作を行ったかをログで記録し、コンプライアンス対応にも便利です。

多言語対応

インターフェースや署名画面は日本語を含む複数言語に対応しています。

ということで、電子署名を必要とする契約書類をオンラインでやり取りするツールのようです。

このメールは、あたかも支払い関係書類が届いているようなそぶりをしてリンクへ誘導し、何らかの詐欺を行うもので、送信者名に『買掛金』とあるので、代金を支払っていない状態の未払い金のある商品についての書類のようです。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は50通すべて『SYNTAX_ERROR』

これはご承知の通り、プログラムの構文エラーを示すもの。

本当の『DocuSign』であるならそのドメインは『docusign.net』

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

では、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from keiyuu-kai.or.jp (218-219-125-240.ppps.bbiq.jp [218.219.125.240])

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

2種類のドメイン書いてありますが、( )の外に書かれているドメインよりも( )内に書かれているドメインの方が信ぴょう性が高いことを覚えておいていただきこれら両方のドメインを調べてみます。

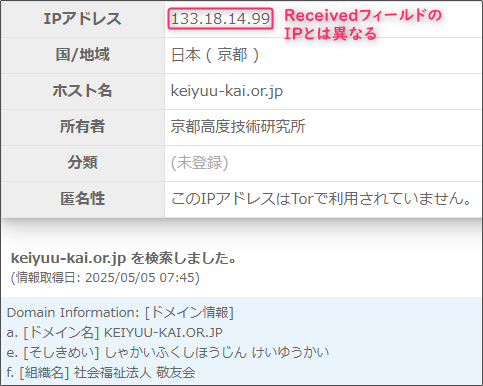

まずは信ぴょう性の低い( )外の『keiyuu-kai.or.jp』について詳しい情報を『Grupo』さんで取得してみます。

このドメインは、岡山県に拠点を置く『社会福祉法人 敬友会』さんのもの。

割り当てているIPアドレスがReceivedフィールドのものとは全く異なるので、これは嘘で偽装されています。

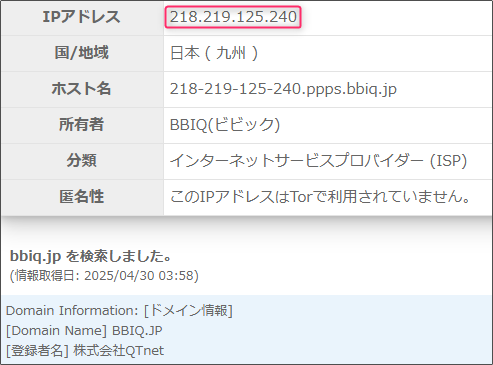

では今度は、( )内の『ppps.bbiq.jp』について

これは、九州通信ネットワーク株式会社が運営するインターネットプロバイダー『BBIQ(ビビック)』の公式ドメインです。

ReceivedフィールドのIPと合致したので、こちらは送信者が利用しているドメインだとわかります。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を『IP調査兵団』で導き出してみると、JR神田駅前付近だとわかりました。

既にこのIPアドレスは、危険なものとして周知済みで、サイバーアタックの攻撃元としてブラックリストに登録済みのようです。

と、いうことは、このメールの送信者は BBIQ のユーザーで、東京のJR神田駅前付近でPCを触ることができる方であると判断できますね。

宛名を確認

もし本当にこのメールが DocuSign からで署名が必要な書類に関するメッセージなら、冒頭には通常『○◇△ 様』と言ったように『宛名』が書かれていますが、でもこのメールにはその宛名が存在しません。

ならどうしてこのような書き方をするのでしょうか?

その原因は、このメールの送信者は受信者の情報をメールアドレスしか知らないわけだから宛名なんて書きようがないからです。

どうせどこかから漏洩したメールアドレスのリストを入手し、そのメール宛に無選別でこういったメールを送信しているのでしょう。

リンク先のドメインを確認

さて、本文の『REVIEW DOCUMENT』と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

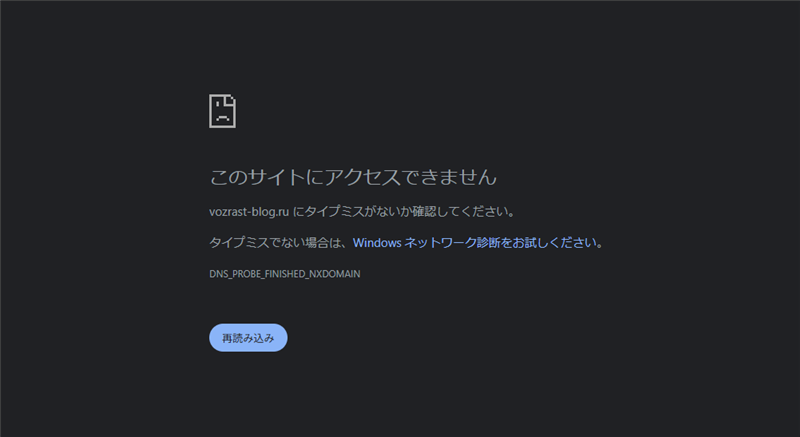

【h**tps://vozrast-blog.ru/circulator/auths.htm】(あまりに長いので割愛しました)

(直リンク防止のため一部の文字を変更してあります)

ドメインの末尾が”.ru”なので、これはロシアに割り当てられた国別ドメインです。

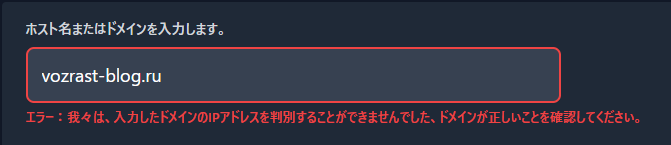

先程と同様にこのドメインを割当てているIPアドレスを『aWebAnalysis』さんで取得してみます。

あらら、もうこのドメインはIPアドレスの割り当てを外したようですね。

当然リンク先は機能していなくて接続することはできません。

まとめ

現在このリンク先では悪さはできないようなので安心しましたが、でも閉鎖する前はどのようなサイトがあったのか私としては非常に気になるとことです。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;