『詐欺メール』『不在着信?ボイスメールを確認する』と、来た件

★フィッシング詐欺メール解体新書★

スマホやタブレットが普及し増々便利になる私たちが生活する世の中。

それに比例して増えてくるのが悪質な詐欺行為。

このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし

悪意を持ったメールを発見次第できる限り迅速なご紹介を心掛けています。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分程度ですのでごゆっくりご覧ください。

では、進めてまいります。

前書き

今回は、送信者がよく分からないとても怪しい不審なメールのご紹介となります。

まあとにかくこのメールを見てください。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

メール本文

ここから本文

↓↓↓↓↓↓

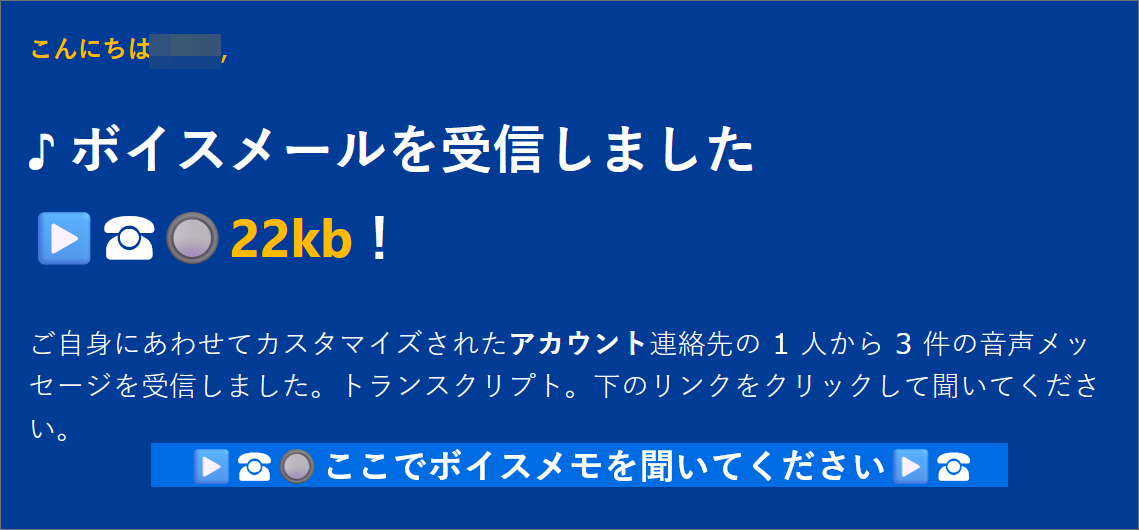

件名:[spam]▶☎不在着信?ボイスメールを確認する▶☎

送信者:○□△▶☎-******.***VrZYdwzcQmnPaehOsSESTsKYeqbMgIPniZrNNDcRpFeXJAVlwp <ike.pvo@sky.plala.or.jp>

こんにちは○□△,

♪ ボイスメールを受信しました▶️☎🔘22kb!

ご自身にあわせてカスタマイズされたアカウント連絡先の 1 人から 3 件の音声メッセージを受信しました。トランスクリプト。下のリンクをクリックして聞いてください。

▶️☎🔘ここでボイスメモを聞いてください▶️☎

↑↑↑↑↑↑

本文ここまで

送信者名と冒頭のあいさつ行にある『○□△』部には、受信したメールアドレスのドメイン部分(@より前)が記載されていました。

このメールは一般的に『ボイスメール』と呼ばれるもので、電話の着信時に不在だった場合に、発信者からのメッセージを録音して保存するサービスで、録音されたメッセージは、このようにメールや専用アプリから取得することができるもの。

このメールはそれを模してリンクに誘い込んで、受信者のメールアカウント情報を盗み出そうとするものです。

では、詳しく見ていくことにしましょう。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

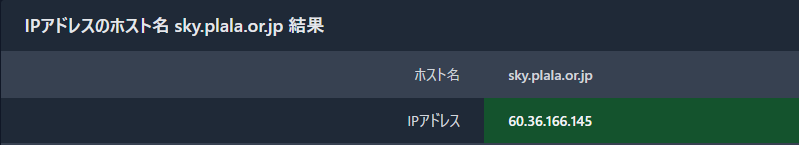

送信者として記載されているメールアドレスのドメイン(@より後ろ)は『sky.plala.or.jp』

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

ご存じの方も多いと思いますが、このドメインはNTTドコモが運営するインターネットサービスプロバイダの『ぷらら』さんのもの。

恐らく偽装されていると思われますが、送信者の素性が分かるメールヘッダーの『Receivedフィールド』から情報を探ってみます。

こちらがこのメールのReceivedフィールドがこちらです。

Received: from mdkim-o08.ake-mailbk.plala.or.jp ([172.23.12.57])

ここの末尾に記載のIPアドレスは、送信サーバーが自身で書き込むもので、偽装することはできません。

ドメイン『sky.plala.or.jp』を割当てているIPアドレスとこのIPアドレスを比較してみましょう。

こちらが『aWebAnalysis』さんで取得したこのドメインに割当てているIPアドレスです。

案の定全然違いますよね、この結果からこの送信者が使ったとされる『sky.plala.or.jp』を使ったメールアドレスは偽装であることが断定できます。

リンク先のドメインを確認

さて、本文の『ここでボイスメモを聞いてください』と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

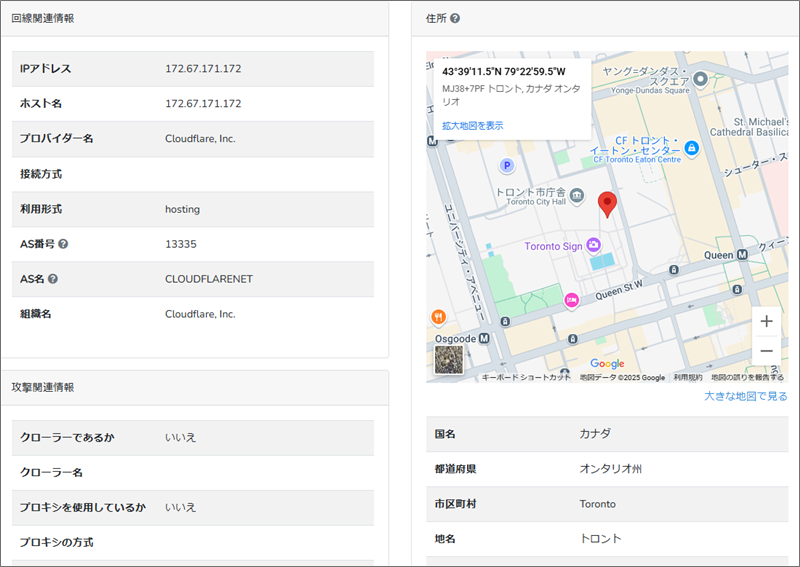

【h**ps://derbysplumbings.de/japan/auth.php?】

(直リンク防止のため一部の文字を変更してあります)

『.de』ドメインが使われているのでこのドメインはドイツに与えられた国別ドメインですね。

先程と同様に『aWebAnalysis』さんでこのドメインを割当てているIPアドレスを取得してみます。

割当てているIPアドレスは『172.67.171.172』

『IP調査兵団』でこのIPアドレスからそのロケーション地域を調べると、詐欺サイトではありがちな、カナダのトロント市庁舎付近であることが分かりました。

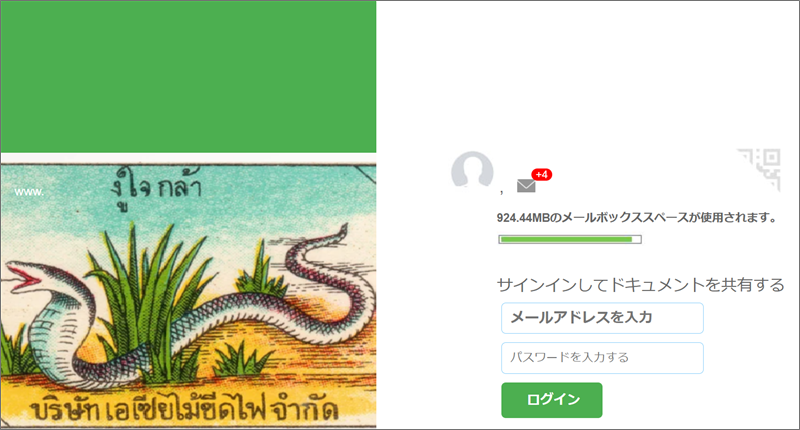

リンクを辿ってみると、このようなページがどこからもブロックされることなく無防備に放置されていました。

これはレンタルサーバーを騙る不審なメールのリンク先でよく見掛ける偽ログインページです。

よくあるのは、メールサーバー容量の限界が近いのでリンクから不要メールの削除を促す詐欺メールで、このように偽ページでログインに見せ掛けアカウント情報を詐取し、不正ログインした上でメールアカウントを悪用しこのような詐欺メールまがいの犯罪に利用するのが目的です。

まとめ

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;