MyEtherWalletの公式ドメインながら… いつもご覧くださりありがとうございます! 今日は朝一からマスクを忘れてしまい今日ちょっと不吉な予感。

気を付けて過ごそうと襟を正す思いです…💦 さて今回は、私が最も苦手とする暗号通貨関連で、ウォレットの『MyEtherWallet』に

関する詐欺メールのお話。

ウォレットと言われてもピンとこない私のようなお方たくさんいらっしゃると思います。

ウォレットとは日本語でお財布で、簡単に言えば暗号通貨や仮想通貨、電子マネーを

ためて管理しておくアプリみたいなものです。(合ってるかな…)

これがそのメールです。

ではいつものように寸劇からどうぞ~ なんか難しいカタカナが使われたメールが

『MyEtherWallet』というところから届いたわ。

意味の分からない言葉ばかりで全然頭に入らないけど… これ多分暗号通貨や仮想通貨に関する内容だよ。

自分も使っていないから全然わからないや。 でもどうして私たちには関係の無いこんなメールが届いたのかしら?

えっ、もしかしてこのメール最近流行りのフィッシング詐欺メールかしら? そうかも知れないね。

じゃ今回もHeartさんに解析してもらおうじゃないか! はい、Heartです。 好きですね、私この寸劇(笑)

もう止められません…(;^_^A では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『【重要なお知らせ】MyEtherWallet クイック本人確認』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”MyEtherWallet” <Web@myetherwallet.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 このメールアドレスで使われている”myetherwallet.com”と言うドメインは

確認するとちゃんと『MyEtherWallet』のドメインです。

でもサーバーがSPAMと判断しているので偽装の可能性が限りなく高いです。

その辺りは次の項でじっくりと探ってみることにしましょう!

どれだけ偽装すれば気が済むのか? では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from zm.org (unknown [114.231.189.179])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 おやおや?

ここには本体メールアドレスと同じドメインが記載されるはずですが、それとはと異なる

”zm.org”なんてドメインが記載されていますね。

まあこのドメインも眉唾ですけど… 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”myetherwallet.com”が差出人本人のものなのか

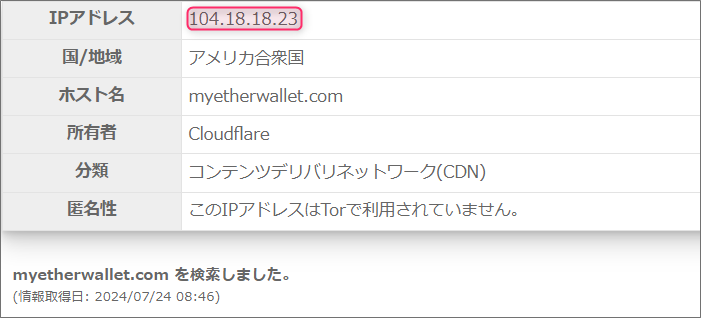

どうかを『Grupo』さんで調べてみます。

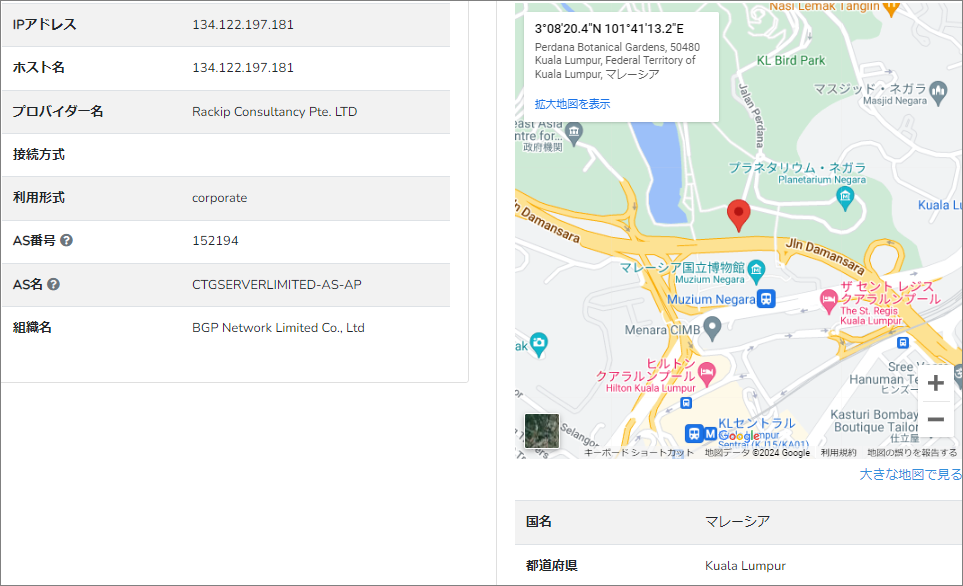

これがドメイン”myetherwallet.com”の登録情報です。

これによると”104.18.18.23”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”114.231.189.179”と同じ数字の羅列になるはずですが

それが全く異なるのでこのメールのドメインは”myetherwallet.com”ではありません。

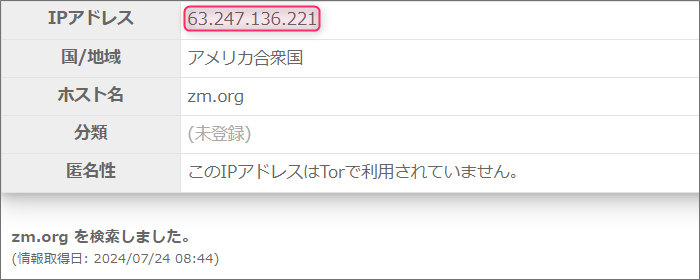

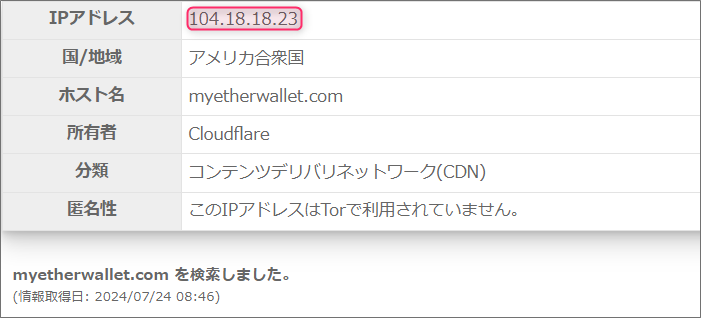

これでアドレスの偽装は確定です! ”Received”にあった”zm.org”なんてドメインも気になりますよね!

もちろんこちらも調べる必要があります。

同様に『Grupo』さんで。

こちらも全く異なるIPアドレスに割当てられていますね。

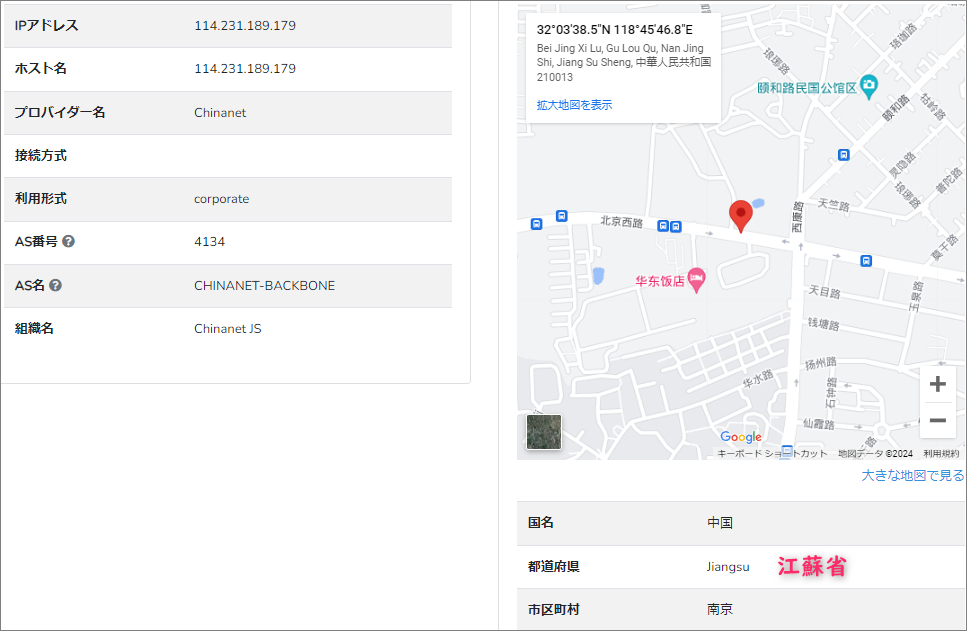

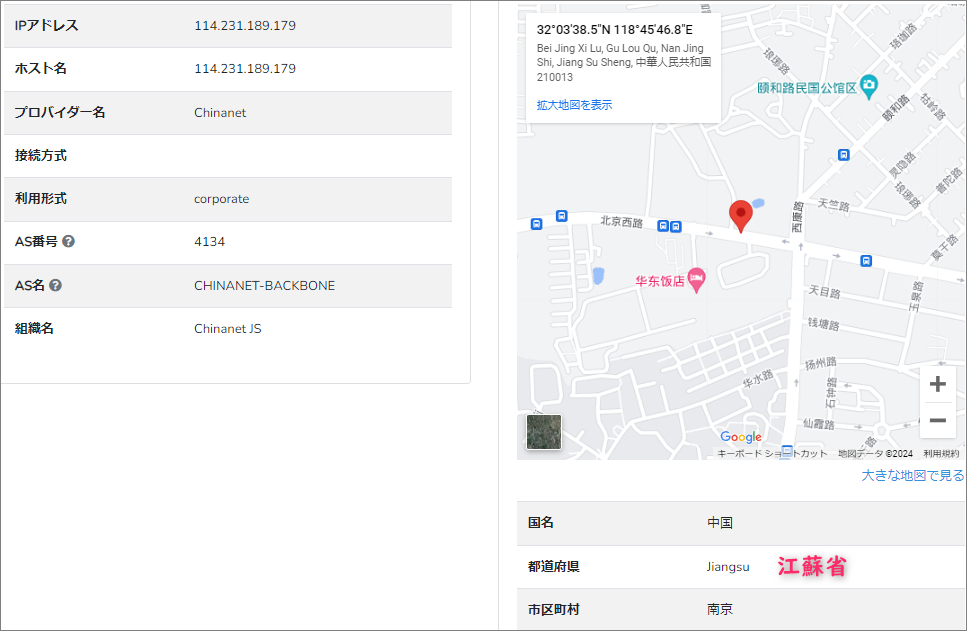

いったいどれだけ偽装すれば気が済むのでしょう… ”Received”に記載されているIPアドレス”114.231.189.179”は、差出人が利用した

メールサーバーの情報でこれを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

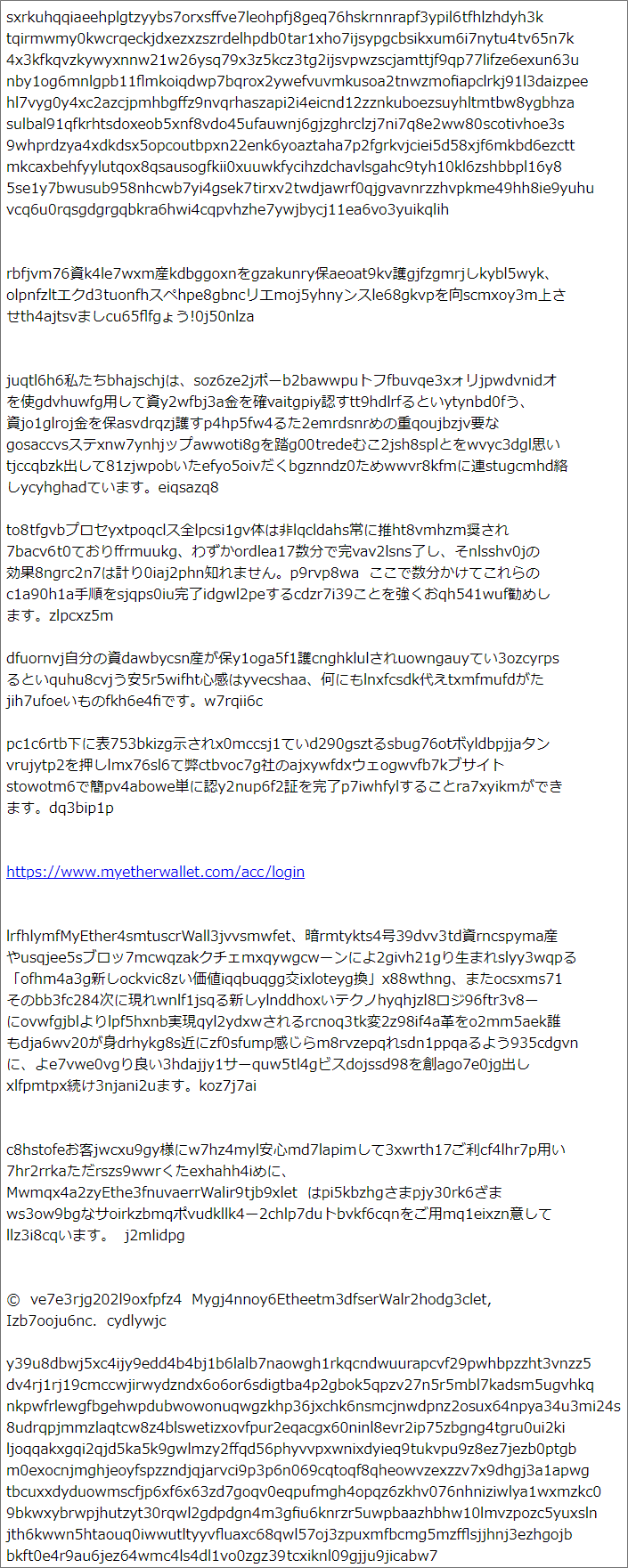

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、中国江蘇省南京市付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーも中国の『Chinanet』

このメールは、この付近に設置されたデバイスから発信され、Chinanetのメールサーバー

を介して届けられたようです。

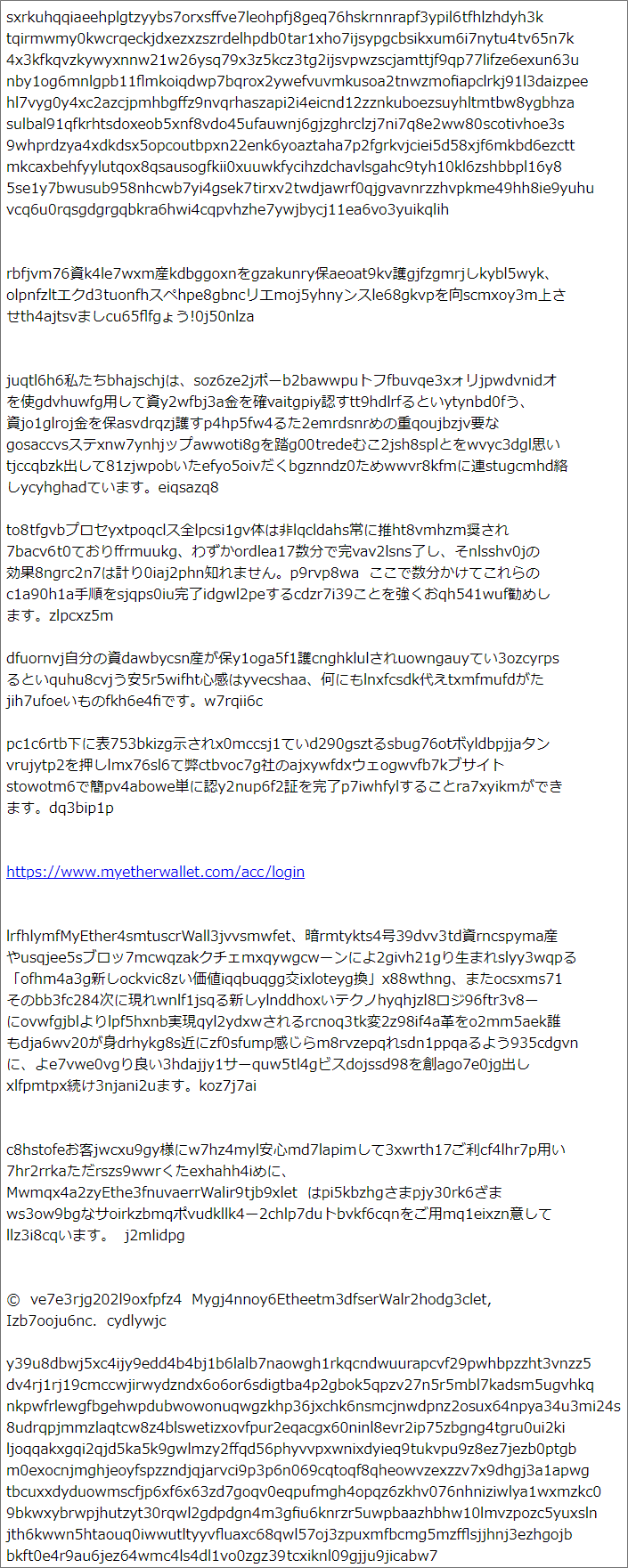

見事な『ワードサラダ』ながらお見通し では引き続き本文。 まずはこちらをご覧いただきましょう。

なんだかさっぱり意味不明な数字やアルファベットや漢字、カタカナ、ひらがなが

ランダムに並べられていますね。

これは、HTML形式で送られてきた先程のメールを、メールソフトの設定をテキスト表示に

切り替えて表示させたものです。

本来書かれていた本文の文字の間に全く関係の無い文字がちりばめられていて

全然読めないものに変更されていますよね。

うちのサイトでは結構出てくる言葉ですが、これ『ワードサラダ』と呼ばれる詐欺師たちが

よく使う手法です。

先にも少し出てきた受信側のサーバーのセキュリティとして設置されている詐欺メールを

見分けることのできる『スパムフィルター』を混乱させて通過させようとする試みです。

でも残念ながらこのメールは件名の見出しにある”[spam] ”が示す通りガッツリフィルタリング

されています。

『ホモフラフドメイン』を使ったURL では気を取り直して改めて本文を確認します。

書かれているのは次の通りです。 資産を保護し、 エクスペリエンスを向上させましょう!

私たちは、ポートフォリオを使用して資金を確認するという、 資金を保護するため

の重要なステップを踏むことを思い出していただくために連絡しています。

プロセス全体は非常に推奨されており、わずか数分で完了し、その効果は計り知れ

ません。ここで数分かけてこれらの手順を完了することを強くお勧めします。

自分の資産が保護されているという安心感は、何にも代えがたいものです。

下に表示されているボタンを押して弊社のウェブサイトで簡単に認証を完了するこ

とができます。

https://www.myetherwallet.com/acc/login

MyEtherWallet、暗号資産やブロックチェーンにより生まれる 「新しい価値交換」

またその次に現れる新しいテクノロジーにより実現される変革を誰もが身近に感

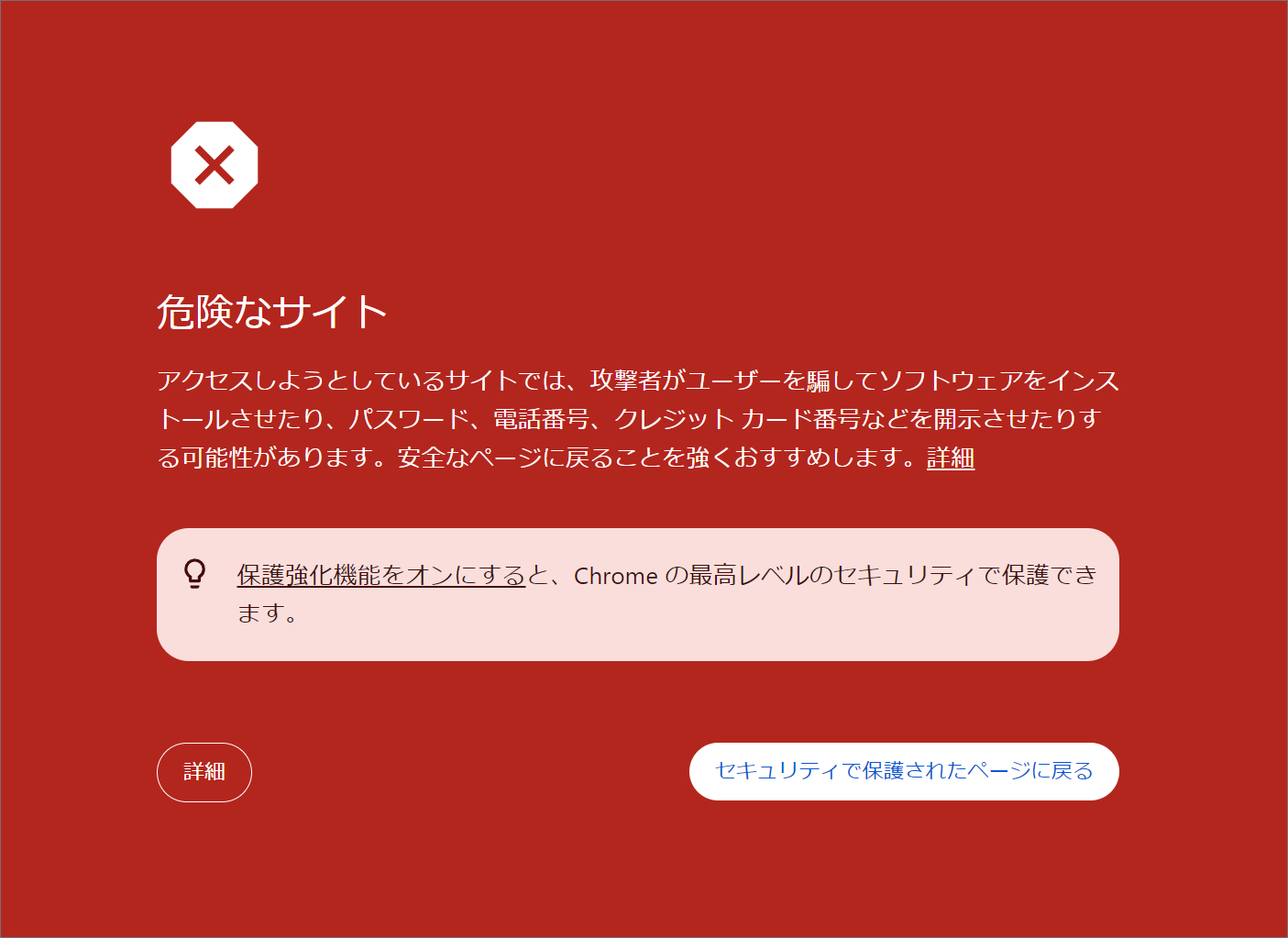

じられるように、より良いサービスを創出し続けます。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは本文内にMyEtherWalletの公式ドメインを使ったURL部分に

付けられていますが、騙されてはいけません!

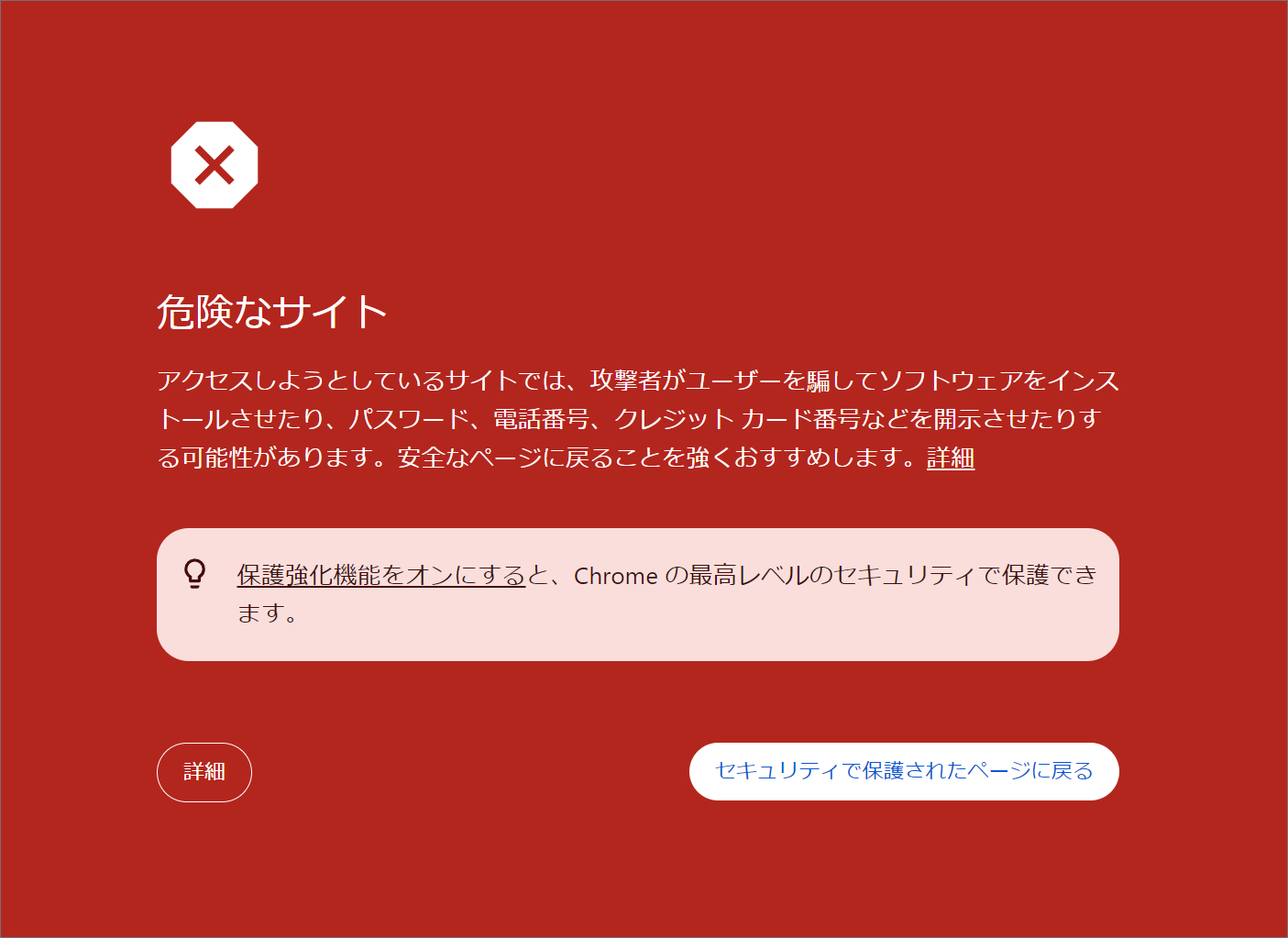

これはリンク偽装されていて、そのリンク先をGoogleの『透明性レポート』で

検索するとサイトステータスはこのようにレポートされていました。

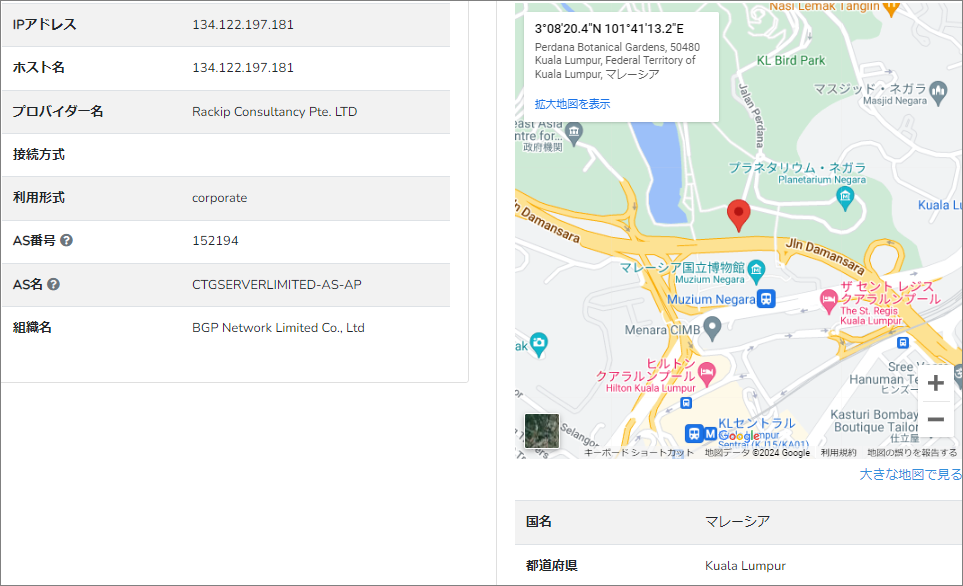

既に危険なサイトとしてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”www.myetherwallesta.com”と本物そっくりです。

このようなそっくりなドメインで偽装することを『ホモフラフドメイン』と言い

サイバー犯罪でよく使わています。

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインは米国アリゾナ州に拠点を置く、匿名でドメイン取得代行を行う

『See PrivacyGuardian』を通して取得されています。

それ故にここには本当の取得者の情報は記載されていません。

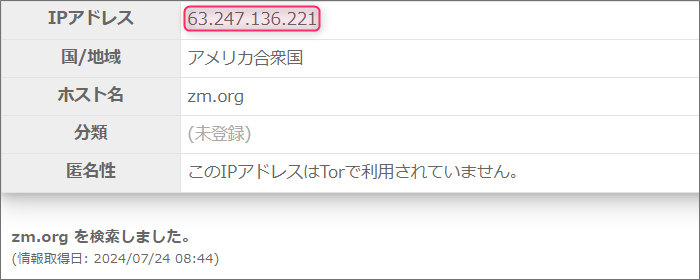

割当てているIPアドレスは”134.122.197.181”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、マレーシアの首都のクアラルンプール付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスはその隣国であるシンガポールを拠点に展開する

『Rackip Consultancy Pte. LTD』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 まずはChromeがしっかりとブロックしてきました。

構わず先に進んで詐欺サイトを表示させてみます。

本物そっくりのログインページが開きました。

英語ばかりのページなので私には太刀打ちできません…(笑)

まとめ 近年仮想通貨などを利用するユーザーも多くなり、それに乗じてこのような特殊詐欺や

サイバー犯罪も格段に増えていますからそれらのユーザーさんは気を引き締める必要が

あります。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|