「Uber Eats」を騙る詐欺メール 本業の忙しさで放置していた少し前のメールをご紹介。

このメールは、おととい届いたものです。

詐欺メールは旬が命なので、このメールは既に旬を過ぎているものとは思いますが

一人でも被害に遭う方が少なくなるように敢えてご紹介させていただきます。

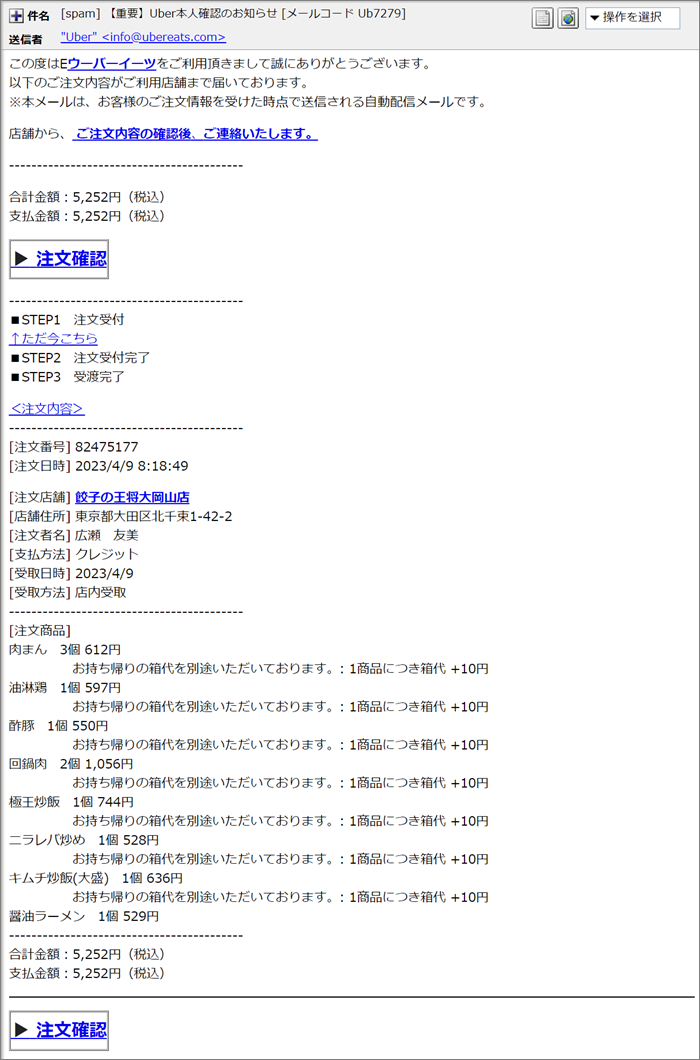

差し出したのはデリバリー専門の「Uber Eats」とされています。

本文の内容は、注文確認の自動配信メールなのですが、なぜだか件名には「本人確認」と

書かれています。

きっと別の詐欺に利用した件名をそのまま利用したのでしょう。 このような馬鹿げたメールをとやかく言うつもりはありませんが、このメール対する連絡先が

どこにも書かれていませんね。

もし注文の取り消しを行いたい場合はどうすれば良いのでしょうか?

まさかメールへの返信なんてこと無いですよね?(;^_^A では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【重要】Uber本人確認のお知らせ [メールコード Ub7279]」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

末尾のメールコードなる数字は、ランダム関数が導き出した適当な数字の羅列。 この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”Uber” <info@ubereats.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”ubereats.com”は間違いなく「Uber Eats」のドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

利用されたプロバイダーは「Baidu」 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「nb@ubereats.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「D41A48A2F50301EE0846433605FA7E09@ubereats.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from ubereats.com (unknown [106.12.216.83])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”ubereats.com”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”ubereats.com”について調べてみます。

”34.98.127.226”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”106.12.216.83”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス””は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその危険性と割り当て地などを確認してみます。

まず危険性から。

このIPアドレスは既に危険なものと周知されていてその脅威レベルは「高」

そしてその種類は、メールによるサイバーアタックと書かれています。 次に利用されたプロバイダー。

「Baidu」と書かれていますから中国最大の検索エンジンを提供する会社ですね。 そして位置情報。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

代表地点としてピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある

「天安門広場東側」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

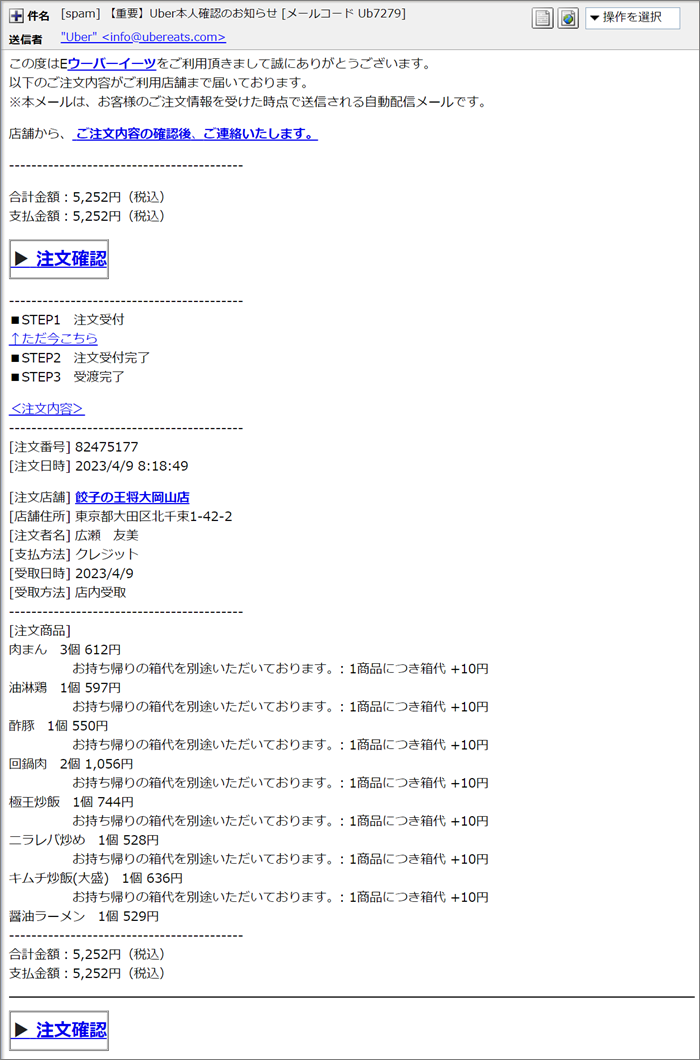

中国浙江省の方がお持ちのドメインのサイト では引き続き本文。 この度はEウーバーイーツをご利用頂きまして誠にありがとうございます。

以下のご注文内容がご利用店舗まで届いております。

※本メールは、お客様のご注文情報を受けた時点で送信される自動配信メールです。 店舗から、 ご注文内容の確認後、ご連絡いたします。 —————————————— 合計金額:5,252円(税込)

支払金額:5,252円(税込) ▶ 注文確認

——————————————

■STEP1 注文受付

↑ただ今こちら

■STEP2 注文受付完了

■STEP3 受渡完了 <注文内容>

——————————————

[注文番号] 82475177

[注文日時] 2023/4/9 8:18:49 [注文店舗] 餃子の王将大岡山店

[店舗住所] 東京都大田区北千束1-42-2

[注文者名] 広瀬 友美

[支払方法] クレジット

[受取日時] 2023/4/9

[受取方法] 店内受取

——————————————

[注文商品]

肉まん 3個 612円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

油淋鶏 1個 597円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

酢豚 1個 550円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

回鍋肉 2個 1,056円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

極王炒飯 1個 744円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

ニラレバ炒め 1個 528円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

キムチ炒飯(大盛) 1個 636円

お持ち帰りの箱代を別途いただいております。: 1商品につき箱代 +10円

醤油ラーメン 1個 529円

——————————————

合計金額:5,252円(税込)

支払金額:5,252円(税込)

▶ 注文確認 | 「Eウーバーイーツ」と記載されていますが、。調べてみるとそのようなサービスはありません。 注文店舗とされる「餃子の王将大岡山店」は、実在する店舗ですが、注文者名とされる

「広瀬友美」さんは実在するのでしょうか?(笑)

それにしても豪快に頼みましたね、パーティーでも開くのでしょうか?

いったい何人で召し上がるのでしょうね… このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは本文内に複数個所設けられていて、そのリンク先のURLとトレンドマイクロの

「サイトセーフティーセンター」での危険度評価がこちらです。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”ubersatsc.com.elinh.top”

このドメインにまつわる情報を取得してみます。

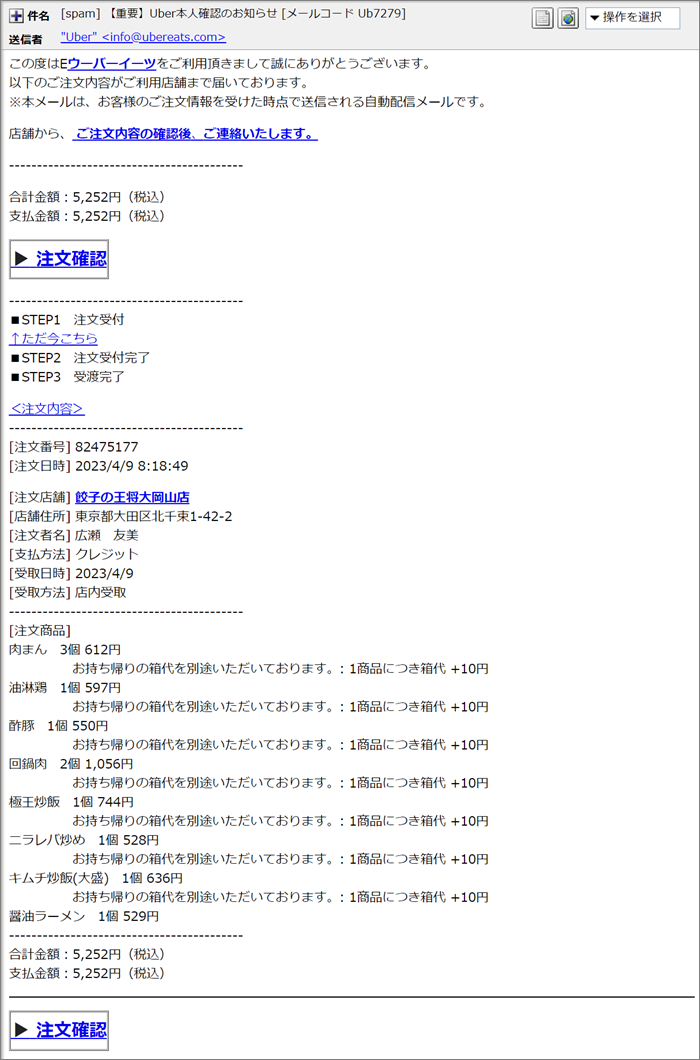

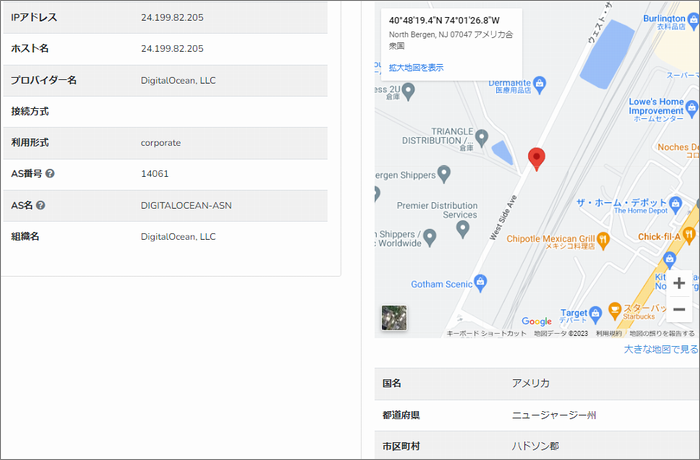

申請登録は、中国の浙江省から行われています。 このドメインを割当てているIPアドレスは”24.199.82.205”

再びこのIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられのは、アメリカニュー・ジャージー州の町ノース・バーゲン付近。

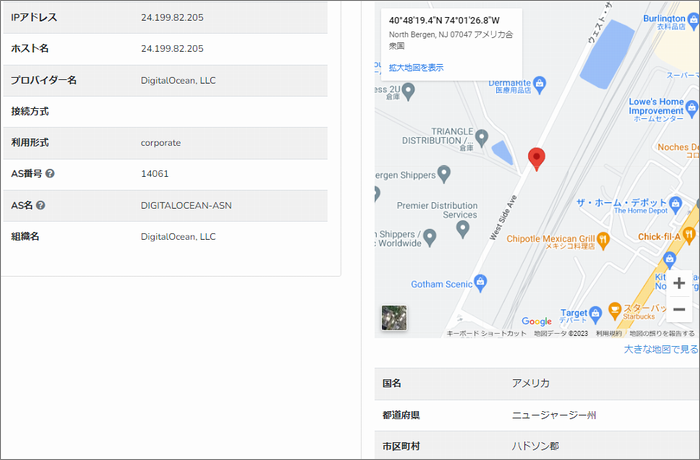

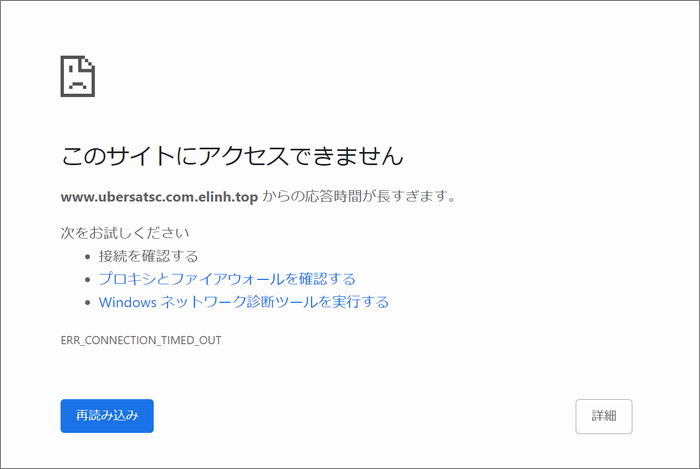

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 詐欺サイトの旬は短く、もう既に旬が過ぎているので閉鎖されていることが予想されますが

安全な方法で一応リンク先の詐欺サイトに調査目的で訪れてみました。

もうミッションを達成したのでしょうか、やはりアクセスすることはできませんでした。 詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ やはり確認するのが少し遅かった様ですね…

このメール以外にも全く同じ内容で「【Uber Eats】本人情報緊急確認」なんて件名もメールも

確認されています。

もしかしたら「Uber Eats」を騙る詐欺メールが今後増えてくる可能性も考えられますね。

しばらく注意が必要です。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |