いまどきFAXなんて… 我々、建築業界ではFAXなどと言うものは遠の昔に忘れ去られてしまった古代の遺物で

PR受信専用機と化しているわけですが、そんなFAXの受信通知なるメールが事務所の

infoメールアドレスに届きました。

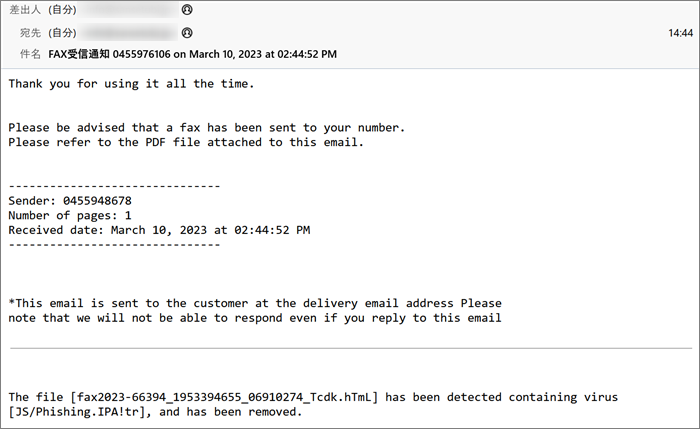

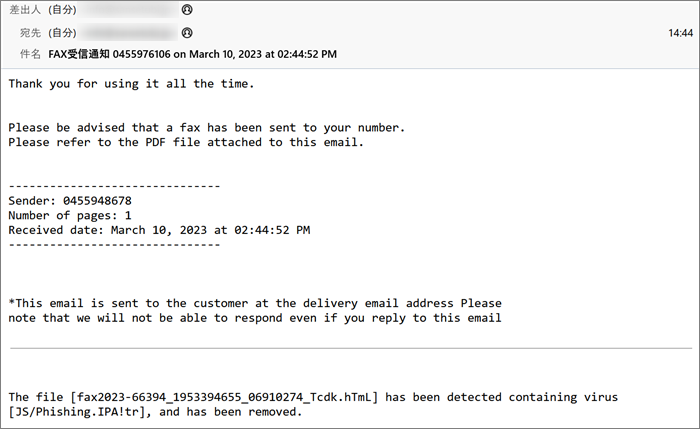

誰がこのようなものをと思って差出人を確認すると、何と宛先と同じアドレスが記載されています。

自分から自分にFAX受信通知なんて送るはずがないので、明らかに何らかの意思をもって変えられたもの

であることは簡単に分かりますよね?

それに本文は全て英語で綴られており、おまけに末尾の行にウイルスを削除した旨の報告が

記載されています。 このメールの本文全てをざっくり翻訳してみるとこんな感じ。 | いつもご利用いただきありがとうございます。 お客様の番号にFAXを送信しましたので、ご了承ください。

このメールに添付されている PDF ファイルを参照してください。 ——————————-

送信者: 0455948678

ページ数: 1

受信日: 2023 年 3 月 10 日 02:44:52PM

——————————- ※このメールはお客様の配送先メールアドレス宛に送信しております。

このメールに返信いただいても対応できませんのでご了承ください。

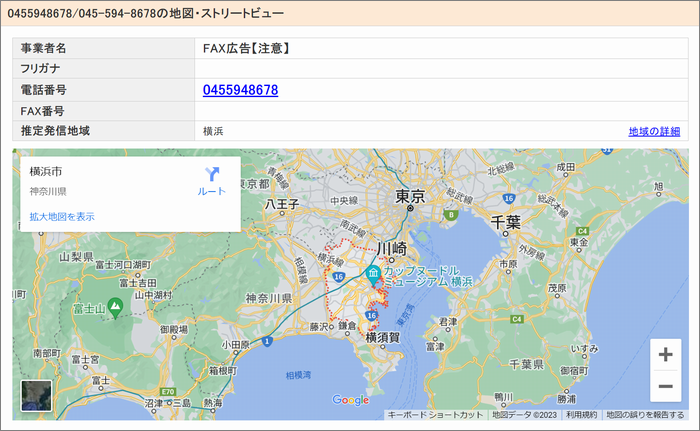

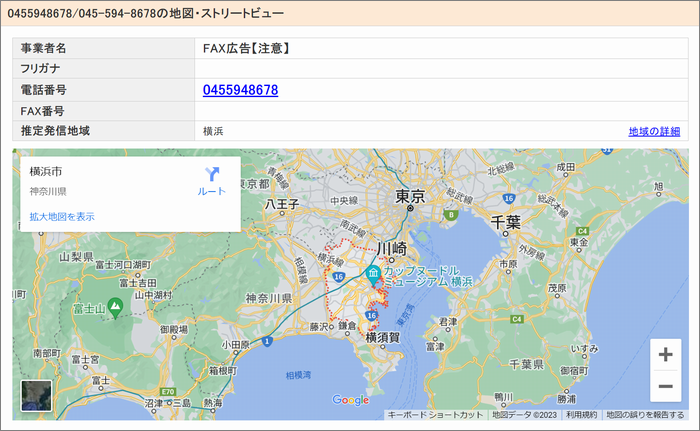

ファイル [fax2023-66394_1953394655_06910274_Tcdk.hTmL] にウィルス [JS/Phishing.IPA!tr] が含まれていることが検出され、削除されました。 | 「送信者: 0455948678」とあるので、この番号を「電話帳ナビ」さんで調べてみると

このように表示されました。

この番号が正しいとすれば、発信元は「神奈川県横浜市」です。

わざわざ本当のFAX番号を書くとは思えませんがね… 添付されていたウイルスに関しては後ろの項で説明するとして、とりあえずはまずプロパティーから

見ていくことにしましょう。 件名は

「FAX受信通知 0455976106 on March 10, 2023 at 02:44:52 PM」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

あれれ?FAX番号が”0455976106“本文にあるものと異なりますね…

どっちにしても”045”から始まる市外局番なので「神奈川県横浜市」です。 差出人は、宛先と全く同じアドレスが記載されています。

当然身バレしないように自身のメールアドレスじゃなく意図的に変えられてものです。

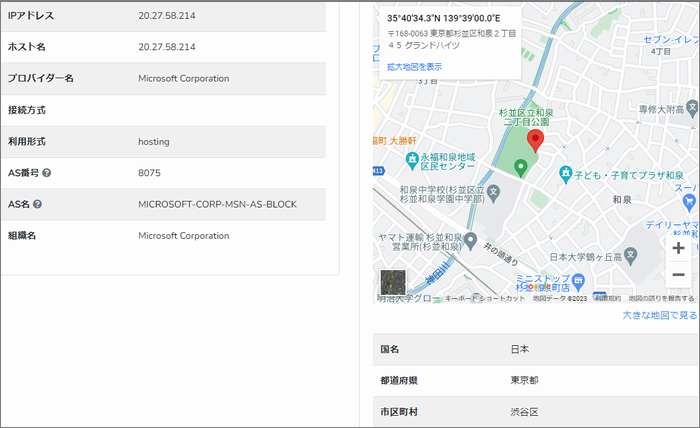

杉並区のサーバーから発信 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「info@*****.***」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「bdfaeb82-c346-563e-e67c-23e19e79dda0@*****.***」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

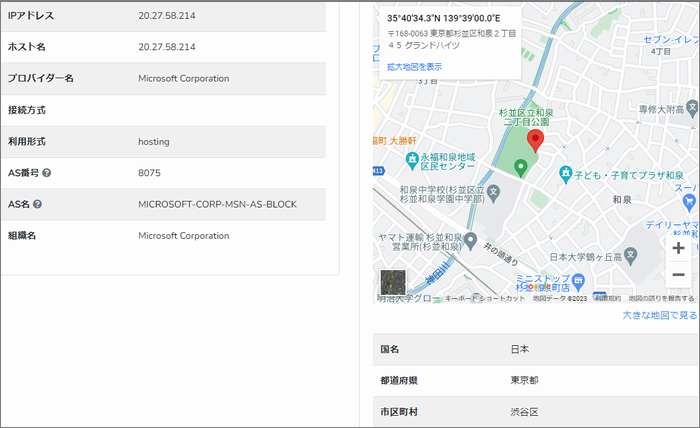

ここも偽装可能で鵜呑みにはできません。 | | Received:「from [127.0.0.1] (unknown [20.27.58.214])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”20.27.58.214”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、詐欺メール調査でよく見掛る東京都杉並区和泉2丁目付近。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

「トロイの木馬」がひそかに… さて、次に添付されていたFAXとされるファイルですが

ファイル名称は”fax2023-66394_1953394655_06910274_Tcdk.hTmL”

このファイルにひそかに埋め込まれているのは”JS/Phishing.IPA!tr”と言う名前のウイルス。

サーバー側で検出され、自動的に削除されたようですが、このウイルスはどのような種類の

ウイルスなのでしょうか?

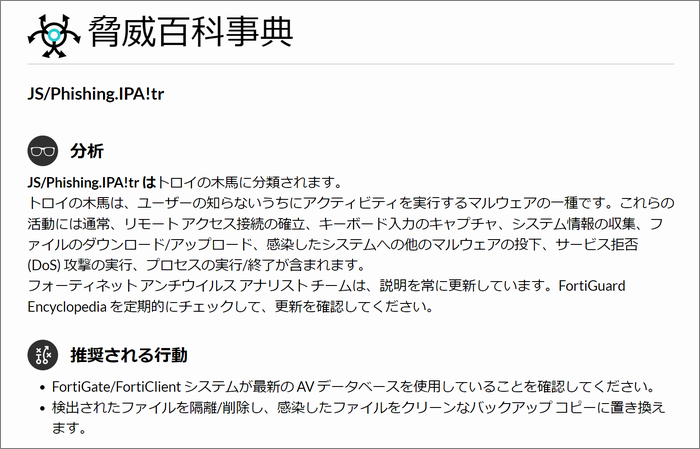

早速「脅威百科事典」で調べてみました。

これによるとこのウイルスは「トロイの木馬」に分類されるようで、感染するとリモートにより

デバイスをコントロールされてしまうようですね。

リモートされると、デバイス内に保存されているメールアドレス帳などに保存されたアドレスに対し

これと同じファイルを添付したメールが勝手に配信されてしまうので被害が大きくも広がってしまいます。

まとめ 添付ファイルを受け取っただけでは、感染しないので絶対にデバイスに保存して開かないように

してください。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |