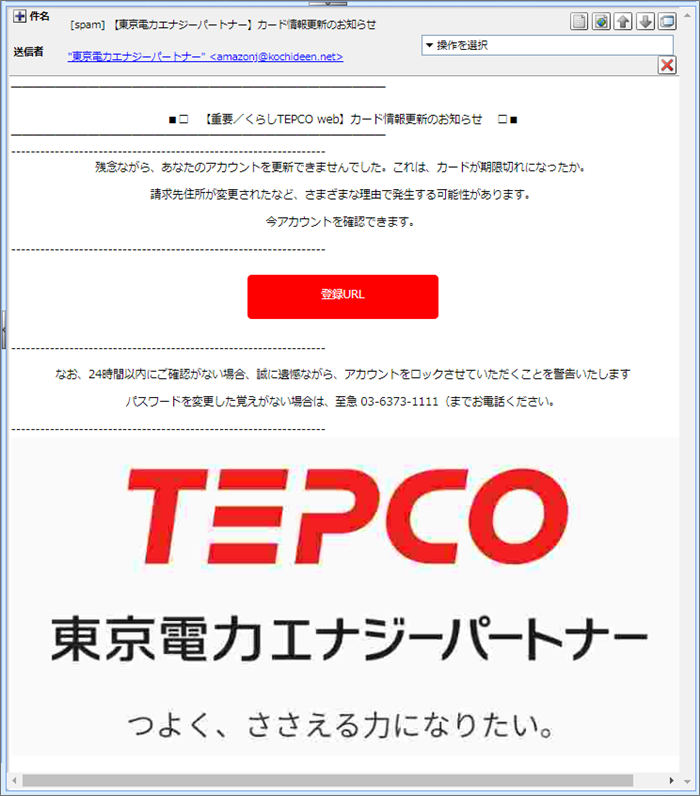

「TEPCO」なのに差出人を「amazonj」と名乗るの?? 「東京電カエナジーパートナー」なる所からこのようなめーるが届きました。

電力自由化で日本全国どこの電力会社でも選べることのできる今の時代、中部電力管内の私に

このメールが届いたとしてもおかしくはありません。

ただ、私が「東京電カ」のユーザーであったらと言う条件付きのお話で。(笑)

ドカーンっと「TEPCO」と書かれているこのメール。

読んでみると、アマゾンの成りすましで送られてくるフィッシング詐欺メールと同じ本文。(笑)

そして差出人のメールアドレスも…(笑) では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【東京電カエナジーパートナー】カード情報更新のお知らせ」

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”東京電カエナジーパートナー” <amazonj@kochideen.net>」

なぜに「TEPCO」が「amazonj」を名乗るの??

こんなの子供だましじゃん。

「東京電カエナジーパートナー」さんには、れっきとした”tepco.co.jp”ってドメインをお持ちです。

それなのにこのような”kochideen.net”なんて意味の分からないドメインを使った

メールアドレスで大切なユーザーにメールを送るなんて絶対にあり得ません!

利用できないドメインからのメール?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「amazonj@kochideen.net」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「C1229F498F6865CB03B527D233455BBC@uhth」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from uhth (unknown [125.94.193.208])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

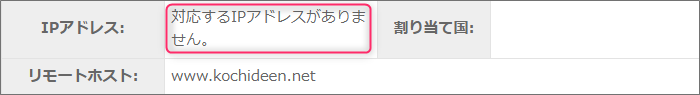

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”kochideen.net”について情報を取得してみます。

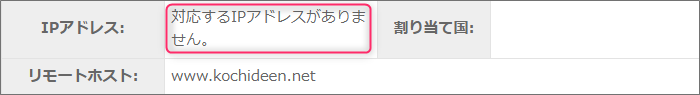

「対応するIPアドレスがありません。」と書かれているので、現在はどのIPアドレスにも

割り当てられていないドメインのようです。

IPアドレスに割当てられていないドメインのメールアドレスは使うことができませんので

この差出人は、別のメールアドレスを利用してこのメールを配信したことになります。

故に、このメールアドレスは偽装。 この中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

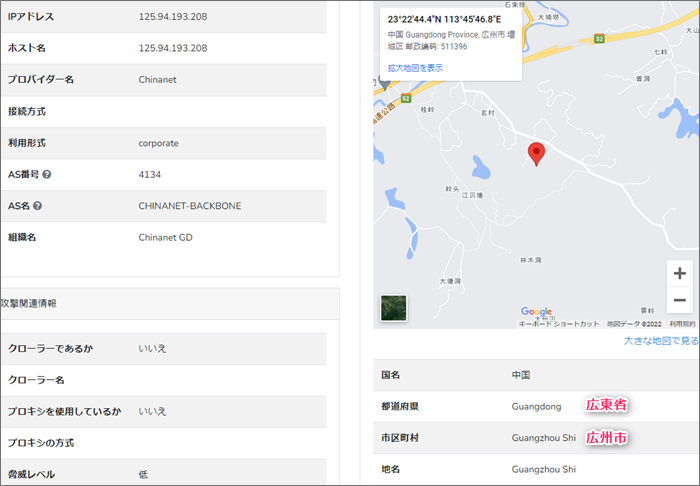

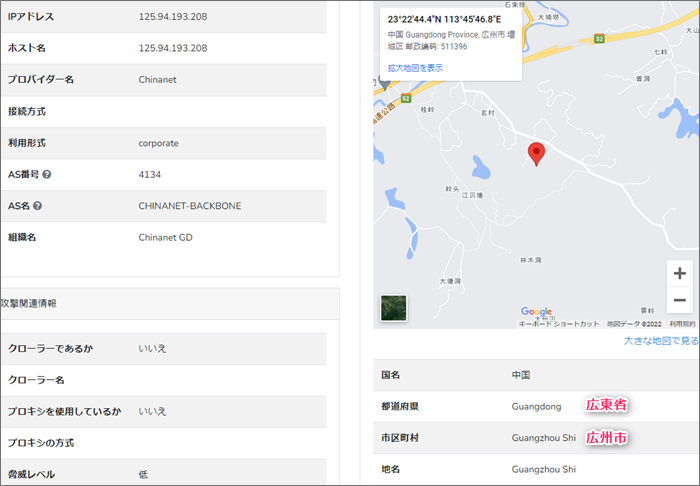

”Received”のIPアドレス”125.94.193.208”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国広東省広州市付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

「このサイトにアクセスできませんlocalhostで接続が拒否されました」と では引き続き本文。 ■□ 【重要/くらしTEPCO web】カード情報更新のお知らせ □■

──────────────────────────────────

—————————————————————–

残念ながら、あなたのアカウントを更新できませんでした。これは、カードが期限切れになったか。 請求先住所が変更されたなど、さまざまな理由で発生する可能性があります。 今アカウントを確認できます。 —————————————————————–

登録URL —————————————————————–

なお、24時間以内にご確認がない場合、誠に遺憾ながら、アカウントをロックさせていただくことを警告いたします パスワードを変更した覚えがない場合は、至急 03-6373-1111(までお電話ください。 | 「残念ながら」から始まるこのくだりはアマゾンの成りすましメールでよく使われるフレーズ。

「残念なのはお前の方だよ」といつもつぶやいてしまいますが…(笑)このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「登録URL」って書かれた赤いボタンところに張られていて、リンク先の

URLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、”knlatiaoy58s.vip”

このドメインにまつわる情報を取得してみます。

Registrant の情報は殆どがプライバシー保護でマスクされています。

唯一分かるのは、申請は中国湖南省として行われていることくらい。 このドメインを割当てているIPアドレスは”107.174.95.54”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ワシントン州シアトル付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

「このサイトにアクセスできませんlocalhost で接続が拒否されました。」と書かれています。

「localhost」とは、自局の事で、簡単に言えばあなたが今このサイトを見ているデバイスの事。

私で言うと、このブログを書いているPC。

そんなところにウェブサイトなんて無いし、ましてやウェブサーバーも構築されていません。

だから「サイトにアクセスできません」とですのです。 どのようなロジックかと言うと、「登録URL」って書かれた赤いボタンを押すと先程のURLを

呼び出しているように見せかけて実態は別のサイトを開かせる「リダイレクト」と呼ばれる

手法で違うリンク(localhost)を開かせているのです。 詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ 「localhost」にリダイレクトさせる手口が最近よく見られます。

きっとほとぼりが冷めるのを待っているんでしょうね。

今回は、メールアドレスがあからさまに「アマゾン」を彷彿とさせるものであったので

簡単に見破ることができましたね。

でも、偽装されている場合も多いので差出人のメールアドレスだけで判断するのはとても危険。

リンク先のURLを確認し、”tepco.co.jp”では無いことまで確認して判断してください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |