「6件の重要なメッセージがブロックされました」詐欺メールの目的と誘導先フィッシングサイトの危険性

【緊急調査報告】内部ドメイン偽装型フィッシング解析

解析対象:abc.co.jp 受信者向け偽装通知メール | ■ 最近のスパム動向と手口の巧妙化

今回確認されたのは、受信者のドメインである「abc.co.jp」を送信元に設定し、社内インフラ部門からの正式な通知を装う「自組織なりすまし」の手口です。

2026年現在のスパム動向として、外部ドメインからのメールはフィルタリングされやすいため、犯人は受信者と同じドメイン(内部メール)に見せかけることで、従業員の警戒心を解こうとします。特に「メッセージがブロックされた」という通知は、業務上の不利益を恐れる心理を突き、脊髄反射的なクリックを誘発させる極めて悪質な設計です。

| ■ メール詳細解析:送信元偽装の証拠

| 件名(見出し) | [spam] 行動が必要:6件の重要なメッセージがブロックされました。今すぐリリース | | 送信者表示名 | ” abc ITヘルプデスク ® |メッセージセンター” | | 送信元アドレス | support@abc.co.jp(※受信者のドメインの盗用) | | 受信時刻 | 2026-02-22 9:34 | 【警告】 送信元が「@abc.co.jp」となっていますが、これは受信者のメールアドレスを盗用した偽装です。内部サーバーを経由した形跡はなく、外部のクラウドから直接送りつけられています。 | ■ メール本文の精密再現

※セキュリティ調査用にデザインを再現。実物とは一部フォントが異なる場合があります。

6件の着信メッセージがブロックされています

以下のメッセージは、検証エラーのため管理者によってブロックされました。

新しい保留中のメッセージが6件あります。

日付/時刻:2026年2月21日 午後5時23分03秒 | こちらをクリックして、受信メッセージをご覧ください | | 送信者 | 件名 | 時間 | | 保留中 | 前方:転送——転送メッセージ—- | 午前7時17分 | | 保留中 | あなたからは何の返事もありません 電話してください | 午前7時21分 | | 保留中 | 売却からの入金 @ ….[スウィッ] | 午前8時19分 | | 保留中 | 今日、まだ会えるか?笑顔 | | 午前8時29分 | | 保留中 | Re: 注文確認 SO:0912433 | 午前10時27分 | | 保留中 | DHLの出荷到着 notification_729211.AD | 午前11時02分 |

URL: hxxps://thegreatestprinciple[.]com/anthony/dxd/cubx/auth.php (安全のため伏せ字加工)

注意:このメッセージはシステムから通知目的のみ送信されました。返信しないでください。

| | ■ 送信インフラ・メール回線解析

[Received ヘッダー証跡]

from [10.88.0.4] (158.63.204.35.bc.googleusercontent.com [35.204.63.158])

※このIPアドレスは、メールが実際に物理的なサーバーから射出された際の「偽装不能な記録」です。

送信IPアドレス: 35.204.63.158

送信ホスト名: 158.63.204.35.bc.googleusercontent.com

設置国: ベルギー (BE)

ホスティング: Google Cloud Platform 【技術的考察】

「bc.googleusercontent.com」はGoogle Cloud上の仮想サーバーを示します。正規のabc.co.jpがGoogle Cloudからシステム通知を送る運用でない限り、この時点で外部からの攻撃であることが確定します。内部犯行ではなく、パブリッククラウドを利用した外部からのなりすまし攻撃です。 ➔ 本レポートの根拠データ:ip-sc.net で送信元回線を照合 | ■ リンク先サイトの解析レポート

誘導先ドメイン: thegreatestprinciple.com

IPアドレス: 162.241.226.54

ホスト名: box5331.bluehost.com (Unified Layer)

国名: アメリカ合衆国 (US)

ドメイン登録日: 2025年後半~2026年初頭(非常に直近)

【ドメイン取得日に関する専門的コメント】

このドメインは取得から日が浅く、セキュリティソフトのブラックリストに載る前に使い捨てる目的で運用されています。正規の社内システムがこのような海外のレンタルサーバー上に構築されることはなく、明らかなフィッシングインフラです。 サイト稼働状況: 稼働中(Active)

URL構造「/anthony/dxd/cubx/auth.php」は、正規サイトのディレクトリをハッキングし、その配下に詐欺用のファイルを設置する「寄生型フィッシング」の特徴を備えています。 ➔ 本レポートの根拠データ:ip-sc.net でサイト回線を解析 | ■ 詐欺サイトの実態(証跡画像)

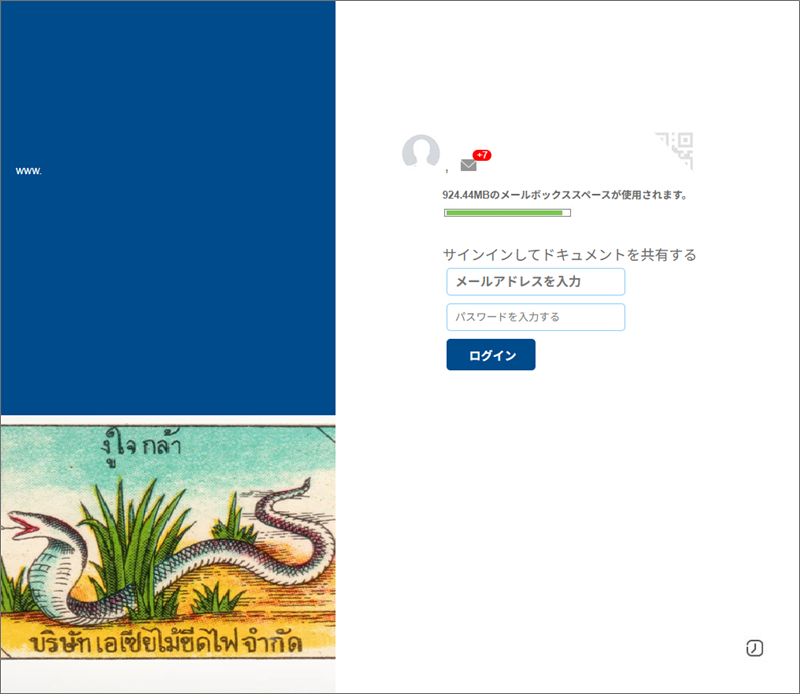

【フィッシングサイト:偽のログイン画面】

【危険なポイントと分析】

画像左側にタイのマッチラベルのような不自然なイラスト(ヘビの絵)と「www.」という浮いた文字が見られます。これは、犯人がフィッシングツールを設置した際に、元のウェブサイトの残骸を隠しきれなかった、あるいはツール自体が粗悪であることを示しています。しかし、右側の入力フォームは「メールボックスのスペースが使用されます」といった具体的な数値を出し、信憑性を高めようとしています。

| ■ 推奨される対応と防御策

今回のケースは、社内システムを装うために自社ドメイン「abc.co.jp」を悪用した高度ななりすましです。過去の事例と比較しても、誘導先のログイン画面が「メール容量の制限」という現実的な課題に触れているため、騙されるリスクが高いといえます。

1. 送信元の「生情報」を確認: 表示名が正しくても、ReceivedヘッダーのIP(35.204.63.158)が組織外であれば即座に破棄してください。

2. 焦りを与える文面に注意: 「今すぐリリース」「行動が必要」といった言葉は、冷静な判断を奪うためのスパムの定石です。

3. 公式注意喚起の確認:

➔ フィッシング対策協議会:緊急情報一覧

| |