【警告】DHL発送状況:アクションが必要|詐欺メール解析レポート

【調査報告】最新の詐欺メール解析レポート 本レポートでは、DHLを騙るフィッシングメールおよび、その背後で稼働する詐欺サイトの通信構造を解析した結果を公開します。本データはインシデントレスポンスの根拠資料として構成されています。 | 最近のスパム動向

今回ご紹介するのは「DHL」を騙るメールですが、その前に最近のスパムの動向について解説します。

現在、Eコマースの普及に伴い「通関手続き」や「関税支払い」を装う手口が常態化しています。特に、2026年に入り、Google Cloudなどの正規クラウドサービス(googleusercontent.com)を悪用してメールを配信し、セキュリティフィルタの目を盗む巧妙な事例が報告されており、本件もその系譜に属するものです。

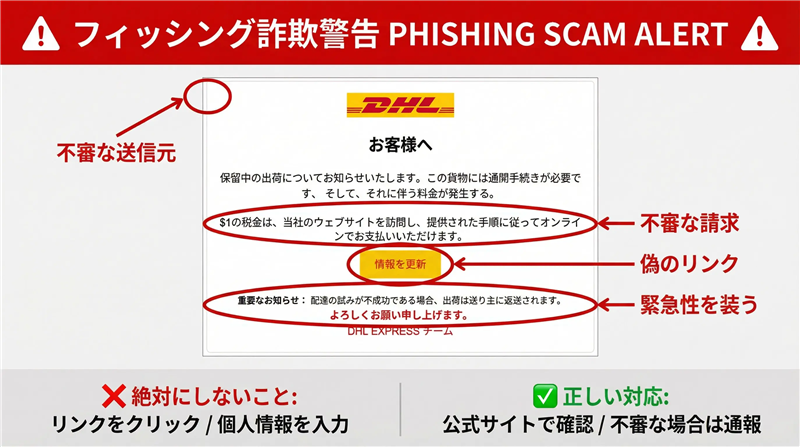

以前にも数度ご紹介しているメールですが、数か月経ていて解説切り口も異なるので、新しいし視点から情報のアップデートしてまいります。 | メール解析結果:送信・受信データ | 件名 | [spam] DHLの発送状況です: アクションが必要 | | 件名の見出し | 件名に[spam]と付与されているのは、受信サーバーが送信元ドメインの信頼性(SPF/DKIM/DMARC等)に欠陥があると判断した証拠です。 | | 送信者 | DHL EXPRESS <ad.khdseqnu@qfuumddf.cn> | | 受信日時 | 2026-02-19 16:09 | ※送信者のメールアドレスが “aaa@bbb.co.jp” 等、組織に無関係な文字列や受信者自身のドメインを騙っている場合は、アドレスの盗用が確実視されます。 | メール本文の技術的検証 以下は提供された画像を元にした本文の再現です。本物の詐欺メールのデザインに極めて忠実に再現していますが、細部が異なる場合があります。 |

お客様へ 保留中の出荷についてお知らせいたします。この貨物には通関手続きが必要で

す、そして、それに伴う料金が発生する。 $1の税金は、当社のウェブサイトを訪問し、提供された手順に従ってオンライ

ンでお支払いいただけます。 重要なお知らせ:配達の試みが不成功である場合、出荷は送り主に返送されます。

よろしくお願い申し上げます。

DHL EXPRESS チーム | | 解析:メールの目的およびデザイン ■ メールの目的(犯人の意図) 犯人の真の目的は、「クレジットカード情報の窃取」です。1ドルという極めて少額の支払いを口実に、ユーザーの心理的障壁を下げさせ、決済ページでカード番号・セキュリティコード・氏名を入力させることがゴールです。盗まれた情報はダークウェブで転売されるか、即座に不正利用に回されます。 ■ デザインと専門的解説

・ロゴの不正使用:DHLの公式ロゴを最上部に配置し、一見して正規通知に見えるよう設計されています。

・機械翻訳の形跡:「そして、それに伴う料金が発生する。」といった、文末が突如「である調」に変わる不自然な日本語は、海外の攻撃者が翻訳機を使用した際によく見られる特徴です。

・緊急性の煽り:返送の可能性を示唆し、即時の対応を求めて冷静な判断を奪う手法が採られています。

| メール回線関連情報(送信元解析) ヘッダーから抽出した「Received」情報は、このメールがどのサーバーを物理的に通過したかを示す動かぬ証拠です。 | Received(送信者情報) | from unknown (HELO qfuumddf.cn) (101.47.154.50) | | 送信IPアドレス | 101.47.154.50 | | ホスト/ISP | 101.47.154.50(China Unicom/中国聯通) | | 国名 | 中国 (China) |

【専門的見解】

カッコ内のIPアドレスは、攻撃者がメール送信に直接利用した信頼できる情報です。送信ドメイン(qfuumddf.cn)と一致しており、第三者の正規サーバーを踏み台にしたのではなく、攻撃者自身のインフラから送信された可能性を示唆しています。

詳細な通信経路データ(外部連携):

https://ip-sc.net/ja/r/101.47.154.50 | リンク先サイトおよびドメイン解析 ※以下のリンク先URLには伏せ字(*)を挿入し、直接クリックできないよう無効化しています。 | リンク先URL | https://dhl-cl***ariu.kaixuankio.cn/portal_login_exp/getQuoteTab/ | | ドメインIP | 34.146.124.120 | | ホスティング | Google Cloud (bc.googleusercontent.com) | | 国名 | 日本 (Tokyo) ※クラウド拠点は日本ですが運用者は不明 | | ブロック状況 | AdGuardおよびウイルスバスターにより「危険なサイト」として遮断済み | ■ サイト回線関連情報

ドメイン「kaixuankio.cn」の登録日をWhoisで調査した結果、2026年2月中旬に登録されたばかりであることが判明しました。これは、既存のブラックリストによる検知を回避するために、攻撃者が「作成したてのフレッシュなドメイン」を使用していることを示しています。

本レポートの解析根拠(ip-sc.net):

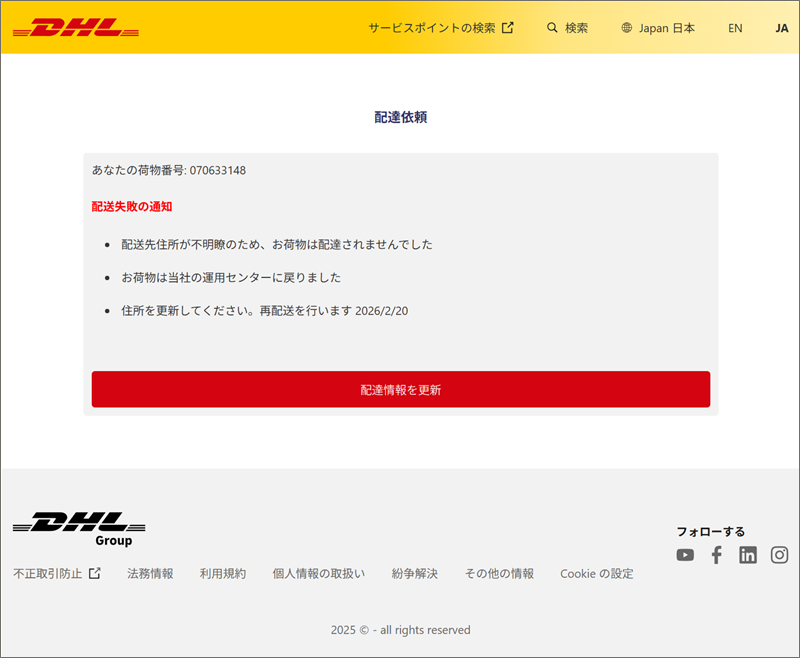

https://ip-sc.net/ja/r/34.146.124.120 | 詐欺サイトの視覚的検証 以下はメール内のボタンから誘導されるフィッシングサイトの画像です。 | 【詐欺サイトのスクリーンショット】

DHL公式サイトのヘッダーデザインを完全にコピーしており、非常に精巧です。

しかし、URLが公式の dhl.com ではないため、偽物と断定できます。 | 稼働状況:本レポート作成時点では「稼働中」であり、被害が拡大している恐れがあります。 | まとめ:危険なポイントと推奨される対処法

本件は、物流の混乱や関税の仕組みを悪用した典型的なフィッシング詐欺です。過去の事例と比較しても、クラウドインフラ(Google Cloud等)を悪用して信頼性を演出しようとする傾向が強まっています。

■ 注意点と対処法 - 送信者アドレスの不一致:DHLの名前を使いながら、ドメインが .cn(中国)や無関係な文字列である場合は100%詐欺です。

- 宛名の有無:公式な通知であれば、お客様の氏名が明記されます。「お客様へ」といった汎用的な宛名は不審です。

- 公式情報の確認:配送状況の確認は、メール内のボタンではなく、公式サイト(dhl.com)へ直接アクセスして追跡番号を入力してください。

■ DHL公式サイトによる注意喚起(必ずご確認ください):

https://www.dhl.com/jp-ja/home/footer/fraud-awareness.html | | Security Analyst Report – Generated by Gemini | |