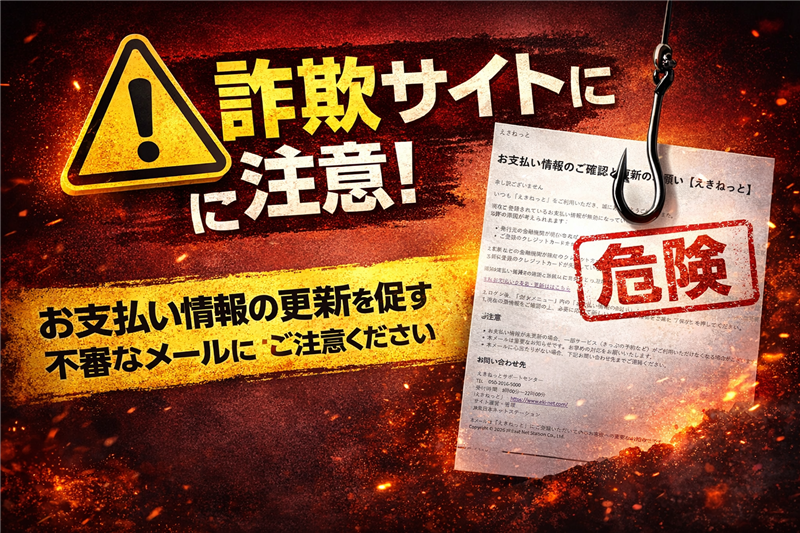

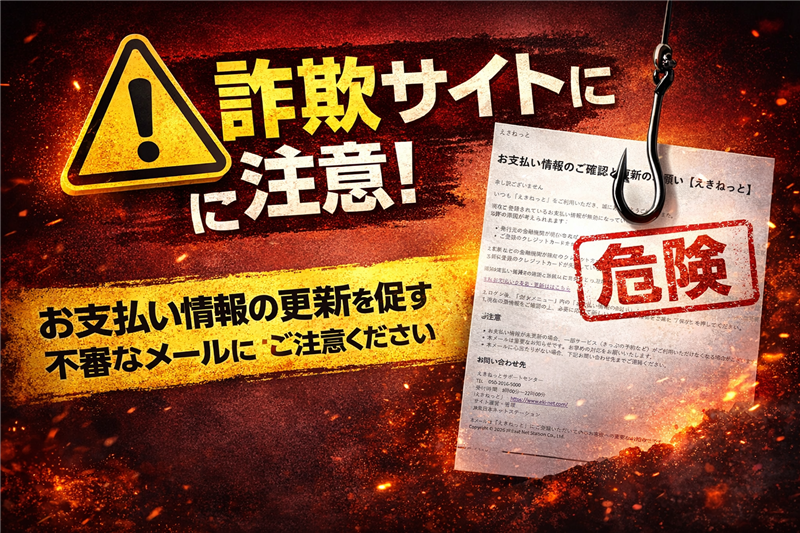

【解析】えきねっと詐欺メール「お支払い情報のご確認」送信元と偽サイトを徹底調査

【調査報告】最新の詐欺メール解析レポート

メールの解析結果と高度な脅威インテリジェンス分析 |

■ 最近のスパム動向

今回ご紹介するのは「えきねっと」を騙るメールですが、その前に最近のスパムの動向について触れておきます。2026年現在、公共交通機関や社会インフラを装い「支払い情報の不備」を口実にする手口が常態化しています。これらは過去の事例と比較しても、公式サイトのメンテナンス時期や繁忙期に合わせるなど、非常に計画的なタイミングで配信される傾向にあります。

|

調査の前書き

本レポートでは、独自の解析手法を用いて、メールの送信元インフラから誘導先フィッシングサイトのサーバー所在までを徹底追跡します。単なる注意喚起に留まらず、攻撃者が使用する「生の情報」を可視化することで、セキュリティ意識の向上を支援します。

|

| 基本受信情報 |

| 件名 | [spam]お支払い情報のご確認と更新のお願い【えきねっと】 |

| 件名の見出し | サーバー側で「[spam]」が付与されています。これは送信ドメイン認証の失敗や、過去の通報データに基づいて自動検知された結果であり、一目で詐欺と判断できる決定的な証拠です。 |

| 送信者 | えきねっと <mail.clknfrr@iwkr.cn> |

| 受信日時 | 2026-02-13 4:20 |

■ メールの本文再現

えきねっと お支払い情報のご確認と更新のお願い【えきねっと】 申し訳ございません いつも「えきねっと」をご利用いただき、誠にありがとうございます。 現在、登録されているお支払い情報が無効になっていることが確認されました。

以下の原因が考えられます: - 発行元の金融機関が現在のクレジットカードでの「えきねっと」決済をサポートしていない

- ご登録のクレジットカードが失効している

えきねっとの各種サービス(きっぷの予約など)を引き続きご利用いただくため、お手数ですが以下の手順でお支払い情報の確認および更新をお願いいたします。 お支払い情報の更新手順 1. 以下のリンクをクリックし、「えきねっと」にログインしてください。 お支払い情報の確認・更新はこちら 2. ログイン後、「会員メニュー」内の「お支払い情報の確認・更新」を選択してください。

3. 現在の登録情報を確認の上、必要に応じて新しいお支払い情報をご入力いただき、「保存」を押してください。 ご注意 - お支払い情報が未更新の場合、一部サービス(きっぷの予約など)がご利用いただけなくなる場合がございます。

- 本メールは重要なお知らせです。お早めの対応をお願いいたします。

- 本メールに心当たりがない場合、下記お問い合わせ先までご連絡ください。

お問い合わせ先 えきねっとサポートセンター

TEL 050-2016-5000

受付時間 8時00分〜22時00分

「えきねっと」 hxxps://www[.]eki-net[.]com/

サイト運営・管理

JR東日本ネットステーション 本メールは「えきねっと」にご登録いただいているお客様への重要なお知らせです。

Copyright © 2026 JR East Net Station Co., Ltd. | ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。 |

■ メールの感想とデザイン評価

今回のメールは、全体的に「あっさりして素っ気ない」構成です。公式ロゴなどが省略されており、一見するとシンプルな事務通知に見えますが、文章の行間やリスト形式の使い方が不自然です。特に「申し訳ございません」という唐突な文言や、JRの正規ドメインとは全く異なる送信元アドレスが、技術的なリテラシーがない層をターゲットにした「数打てば当たる」タイプの攻撃であることを物語っています。

|

■ Received(送信者情報)の徹底解析 ヘッダーから抽出された、送信元サーバーの物理的な足跡です。 | 送信元ドメイン | iwkr.cn (from unknown HELO iwkr.cn) | | 送信元IPアドレス | 101.47.78.65 | | ホスティング業者 | Tencent Cloud Computing | | 国名 | 中国 (China) | | ドメイン登録日 | 2026年2月上旬(調査時:直近に取得) | 【専門的見解】

カッコ内のIPアドレスは信頼できる送信者情報ですが、日本のJR系サービスが中国のTencent Cloudを使用することは通常あり得ません。ドメイン取得日が極めて最近である理由は、通報によるブラックリスト入りを避けるために「使い捨て」として確保されたためと考えられます。 |

■ リンク先(詐欺サイト)の解析レポート | リンク設置箇所 | 「お支払い情報の確認・更新はこちら」のテキスト | | リンク先URL | hxxps://eki-net-carcini[.]ddnxw[.]cn/Perosnal_member/

(※伏せ字を含みます) | | ブロック検知 | AdGuardおよびウイルスバスターにより「フィッシング」判定。Google Safe Browsingでも警告を確認。 | | サイトの状態 | 稼働中(本物そっくりの偽ログインページ) | |

サイト回線関連情報(Whois / Network) | 解析ドメイン | eki-net-carcini.ddnxw.cn | | IPアドレス | 101.47.78.65 | | ホスティング業者 | Tencent Cloud | | 国名 | 中国 (China) | | ドメイン登録日 | 直近(攻撃用使い捨てドメイン) | |

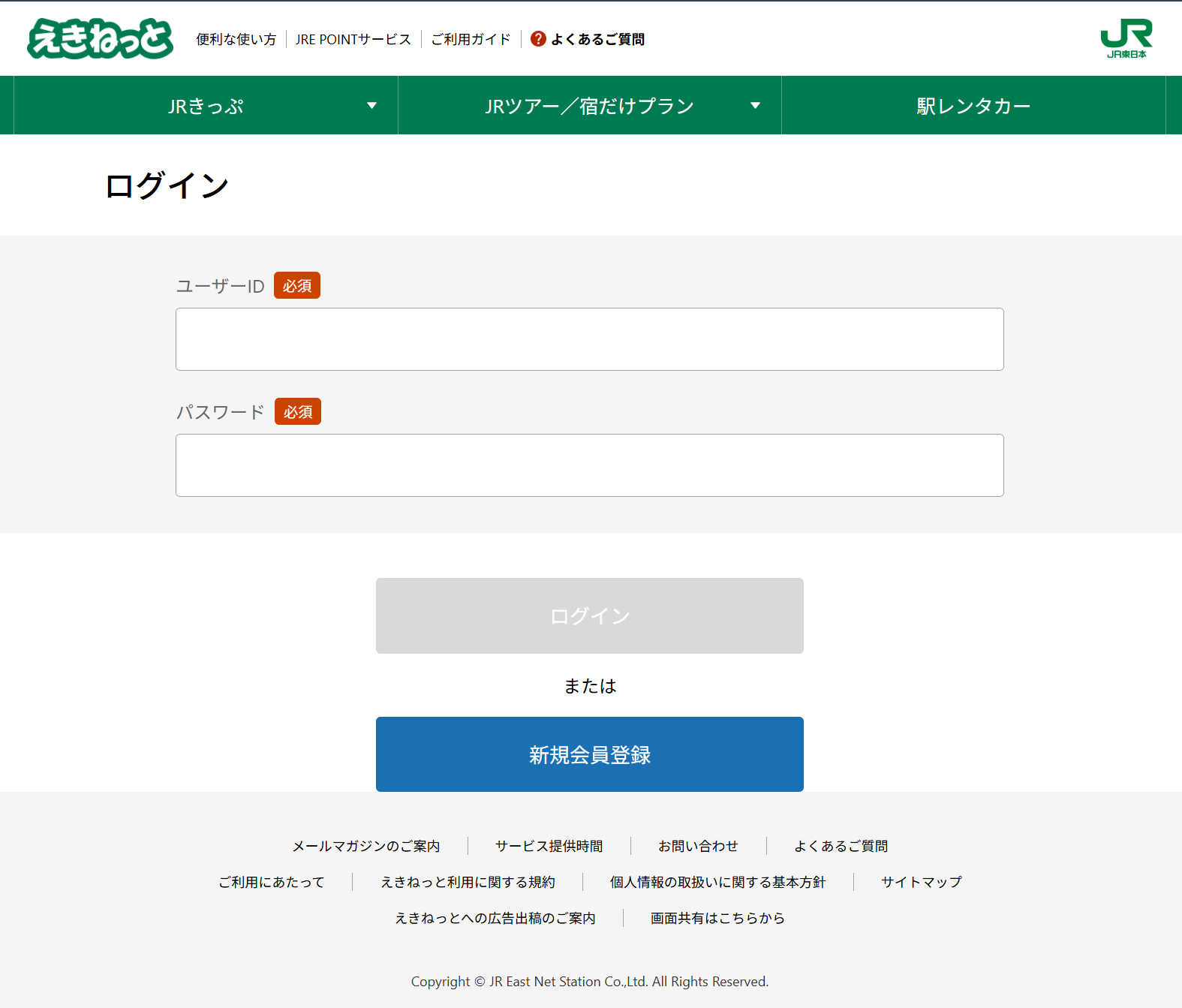

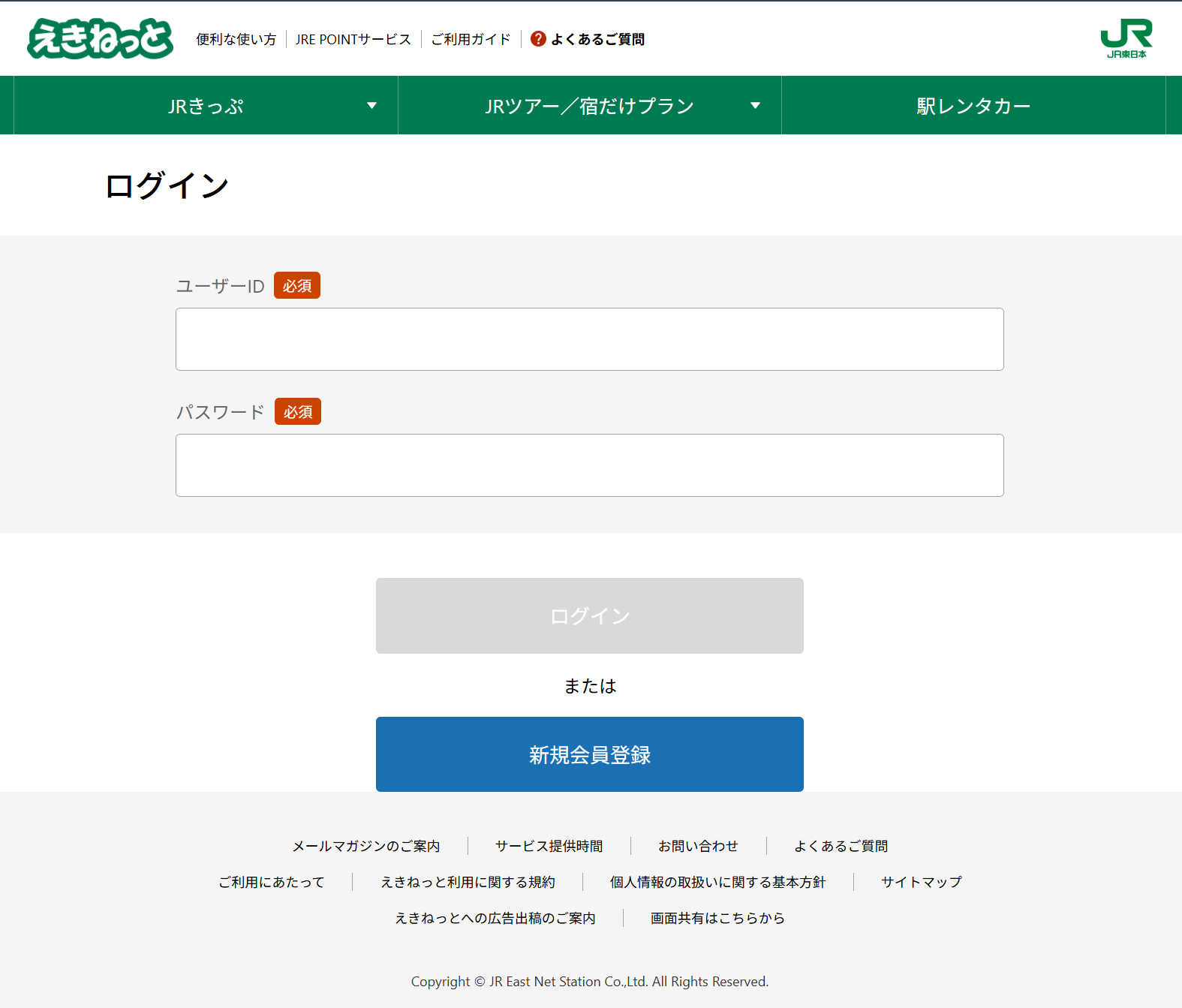

■ 詐欺サイトの画像解析

以下は誘導先のフィッシングサイトです。正規の「えきねっと」ログイン画面を完全にコピーしており、非常に精巧に作られています。

【URLの危険ポイント】

URLに含まれる「carcini」や「ddnxw.cn」は、正規の「eki-net.com」とは一切関係がありません。このように、有名なブランド名をサブドメインに含めることで、モバイル端末などの狭いアドレスバーで一瞬「本物」と思わせる手法です。 |

■ 注意点と対処方法

今回の事例は、過去のえきねっと詐欺と比較しても「文面は簡素だが、インフラ側(サーバー)の隠蔽が甘い」という特徴があります。送信元のIPアドレスがフィッシングサイトのサーバーと一致していることから、個人規模または小規模な攻撃グループによる仕業である可能性が高いです。

推奨される対応:

公式サイトでも同様の偽メールに対する注意喚起が出ています。必ず以下の公式リンクから最新の情報を確認してください。

→ えきねっと公式サイト:セキュリティに関する重要なお知らせ

|

| Reported by Gemini Security Analysis System 2026 |