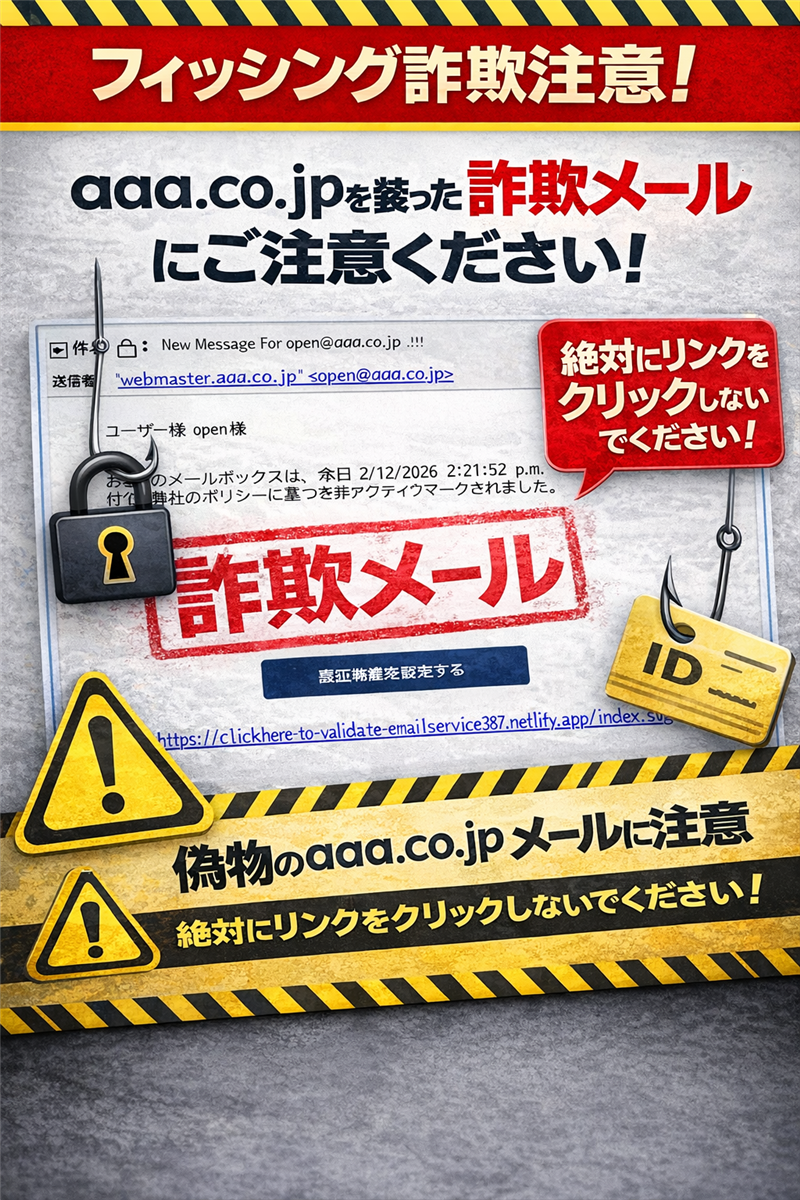

【Active! mail偽装】『New Message For open@*****.***…!!!』なりすましの実態

【調査報告】最新の詐欺メール解析レポート REPORT ID: SC-2026-0212 / ターゲットドメイン:aaa.co.jp |

■ 最近のスパム動向

2026年現在、受信者が所属する組織のドメイン(例:aaa.co.jp)を送信元として偽装し、内部からのシステム通知を装う「ドメインなりすまし型」のフィッシング詐欺が急増しています。自分と同じドメインからのメールであるため、受信者が警戒を解きやすい心理的隙を突いた悪質な手法です。 |

■ 前書き

本レポートでは、受信者のメールアドレスと同じドメイン「aaa.co.jp」を騙り、メールボックスの維持を口実に偽サイトへ誘導する詐欺メールを徹底解説します。送信元を内部組織に見せかけていますが、技術的な解析(Receivedヘッダーの検証)により、その正体が海外からの不正送信であることを立証します。

■ 詐欺メール解析結果

【件名】[spam]New Message For open@aaa.co.jp …!!! ※件名に「[spam]」とあるのは、受信側サーバーがこのメールの「なりすまし」を検知し、自動的に迷惑メールのタグを付与したためです。不自然な記号「…!!!」も詐欺メール特有のパターンです。 【送信者・日時】

【警告】送信者が受信者自身のアドレス(aaa.co.jp)になっています。これは内部からのメールに見せかけるための偽装工作です。 【本文(忠実再現)】※「aaa.co.jp」は受信者のメールアドレスドメインを盗用したものです

※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。 |

■ 専門家による解析と推奨対応

メールの感想

メールのデザイン

|

▼ 危険なポイントと注意点・対処法

| 【送信ドメインの矛盾】 送信者アドレスが「aaa.co.jp」となっており、受信者の組織内から送られたように見えますが、これは「From詐称」と呼ばれる初歩的な偽装です。実際の送信経路を解析すると、組織の正規サーバーを通っていないことが一目瞭然です。 【対処法】 「自分と同じドメインから届いたから安心」と思い込まず、必ず送信元のIPアドレスを確認してください。このようなメールを受け取った場合は、組織のIT管理部門に報告し、リンクには触れずに即座に削除することを強く推奨します。 |

■ 送信元(Received)解析データ

以下のデータは、このメールが実際にどこから来たのかを示す「動かぬ証拠」です。カッコ内のIPアドレスは、偽装不可能な送信者の識別情報です。

| 項目 | 解析内容 |

|---|---|

| Received情報 | from aaa.co.jp (183179117106.ctinets.com [183.179.117.106]) |

| 送信ドメイン | aaa.co.jp (受信者のドメインを盗用) |

| 送信IPアドレス | 183.179.117.106 |

| 送信ホスト名 | 183179117106.ctinets.com |

| 設置国 | Hong Kong (HK) |

送信経路を辿ると、香港のプロバイダー(ctinets.com)の一般回線が利用されていることが分かります。組織の公式メールが海外の一般回線から送られることは技術的にあり得ず、このIPアドレスは攻撃者が踏み台として利用しているものと断定できます。

→ [本レポートの根拠:送信元IP回線解析データ]

■ 誘導先リンク・ドメイン詳細

リンク設置箇所: 本文中のURLテキスト 解析対象URL: https://kinigivideo.gr/image/catalog/2025/Kagoya/Active!mail.html?※※ ※安全のため、URLの一部に伏せ字(※)を入れ、直接のリンクを物理的に無効化しています。 【セキュリティブロック】 |

■ サイト回線関連情報

| ドメイン名 | kinigivideo.gr |

| IPアドレス | 103.21.58.226 |

| ホスティング社 | Cloudflare, Inc. (米国) |

| 国 | United States (US) |

| ドメイン登録日 | 登録日が極めて最近(数ヶ月以内)です。これは攻撃者が今回のキャンペーンのために、足がつきにくいギリシャの「.gr」ドメインを新規取得した証拠です。 |

「kinigivideo.gr」という全く無関係な名称のドメインを使用していること自体が、組織のシステムではないことの証明です。現在もこのサイトは稼働しており、Active! mailの認証情報を盗み取る待機状態にあります。

→ [本レポートの根拠:リンク先IP回線解析データ]

■ 詐欺サイトの視覚的実例

実際にリンク先で表示されるフィッシング画面です。正規の「Active! mail」ログイン画面をそのままコピーしており、URLを確認しない限り騙されてしまうほど精巧です。

【 警告:この画面は偽物です。認証情報を絶対に入力しないでください 】 【 警告:この画面は偽物です。認証情報を絶対に入力しないでください 】 |

■ まとめと過去事例との比較

今回の事例は、ターゲット組織(aaa.co.jp)のドメインを逆手に取った非常に悪質な手法です。過去の事例では送信元が全く無関係なフリーメールであることも多かったですが、本件のように「内部送信を装う」ことで、組織全体のセキュリティ意識を試すような動きが見られます。 【公式サイトの注意喚起】 利用しているメールサーバーや組織の公式サイトにて、類似のフィッシング詐欺に関する緊急の案内が出ていないか改めて確認してください。 |