【解析】要対応 – 2026年02月11日メールの正体と偽ログイン画面の危険性

【調査報告】最新の詐欺メール解析レポート

解析対象:管理者装いフィッシング詐欺メール | 最近のスパム動向

今回ご紹介するのは「システム管理者」を騙るメールですが、その前に最近のスパムの動向を確認します。現在、企業や組織の「メールアカウントの有効期限」を口実にして、偽のログインページへ誘導する手法が非常に活発化しています。特にActive! mail等の学術機関や法人で多く使われるツールが標的となっています。

| 前書き

本レポートでは、受信した不審なメールの技術的解析を行い、送信元の正体やリンク先の危険性を明らかにします。

| メール受信データ 件名:[spam] 要対応 – 2026年02月11日 18:27:42

※見出しに「[spam]」が含まれているのは、サーバー側のフィルタリングがこのメールを迷惑メールと判定したためです。

送信者:“システム管理者” <sysadmin001@mbinecomholbon.digital>

受信日時:2026-02-12 9:18

| メールの解析結果(本文再現)

※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。

aaa@bbb.co.jpのパスワードは本日有効期限が切れます。

アカウントを維持し、 へのアクセス制限を防ぐため、直ちに対処してください。

【アクション選択】以下のオプションからお選びください: 1. 同じパスワードを保持する:

hxxps://7cw4t017.r.eu-north-1.awstrack.me/L0/hxxps:%2F%2Fmail5.zumani.online%2Fote%2Findex.html/… 2. 6ヶ月間スキップする:

hxxps://7cw4t017.r.eu-north-1.awstrack.me/L0/hxxps:%2F%2Fmail5.zumani.online%2Fote%2Findex.html/… 【重要なお知らせ】

申請完了システムで発見された問題は、今後調査または修正されません。

—

システム管理者

自動送信メール – このメールへの返信は不要です

| 解析考察

メールの感想:非常にあっさりとして素っ気ない感じですが、それゆえに公式の自動送信メールを装う効果が出ています。

デザイン:過度な装飾を避け、ビジネス用途のプレーンテキスト形式を模倣しています。

危険なポイントと対処法

送信者のメールアドレスが mbinecomholbon.digital となっており、本来の組織ドメイン(bbb.co.jp等)と全く異なります。システム管理者が外部の怪しいドメインから連絡することはありません。

| メール回線関連情報(送信元)

以下の情報はメールヘッダー(Received)から抽出された、送信側が利用した信頼できる生データです。

| 送信元ドメイン | mbinecomholbon.digital | | IPアドレス | 5.181.188.196 | | ホスト名(サーバー) | unknown(専用サーバーまたはVPS) | | 設置国 | Netherlands (オランダ) | | ドメイン登録日 | 2026年02月初旬(攻撃直前に取得) | ■ 送信元ルート解析データ:

https://ip-sc.net/ja/r/5.181.188.196 | リンク先サイトの解析結果

リンク箇所:本文内の「1. 同じパスワードを保持する」「2. 6ヶ月間スキップする」の各URL。

直書きURL:hxxps://mail7.nameshield.top/_domonate_omni/zone/0F9FAB85873F7CEFA5878B08FF885502/login.php…

ブロック状況:ウイルスバスター等での検知が遅れる「新設ドメイン」が使用されています。

サイト回線関連情報(誘導先) | IPアドレス | 104.21.23.111 | | ホスト名 | mail7.nameshield.top | | 設置国 | United States (Cloudflare) | | ドメイン取得日 | 2026-02-05 |

※取得日が最近(1週間以内)である理由:詐欺グループは、セキュリティ機関にブラックリスト登録されるたびにドメインを捨て、新しいドメインに乗り換えるため、必然的に取得日は直近になります。

■ リンク先回線詳細解析:

https://ip-sc.net/ja/r/104.21.23.111 | 詐欺サイトの視覚的検証

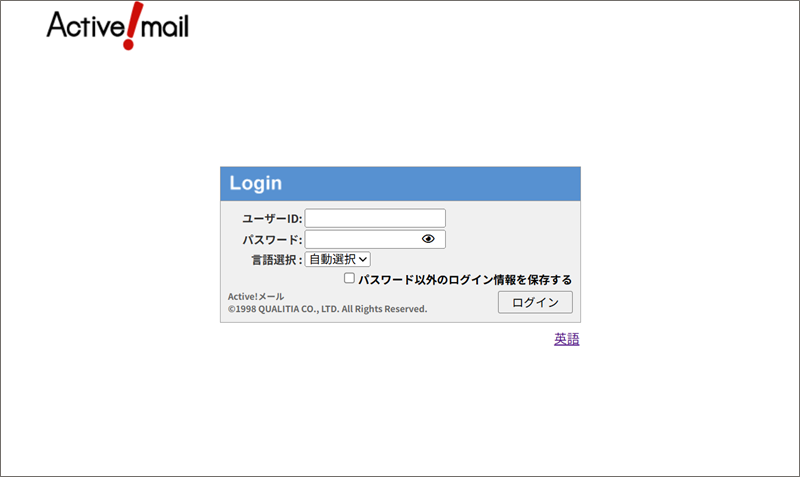

稼働状況:現在も稼働中であり、アクセスすると以下のログイン画面が表示されます。

ウェブメール「Active! mail」のログインページを精巧に偽装しています。入力されたIDとパスワードは即座に攻撃者の元へ送信されます。

| まとめ

今回の事例は、組織のインフラ管理者を装う典型的なフィッシングです。過去の事例と比較しても、誘導先のサイトデザインの再現度が高まっており、注意が必要です。公式の注意喚起がある場合は必ず確認してください。

| |