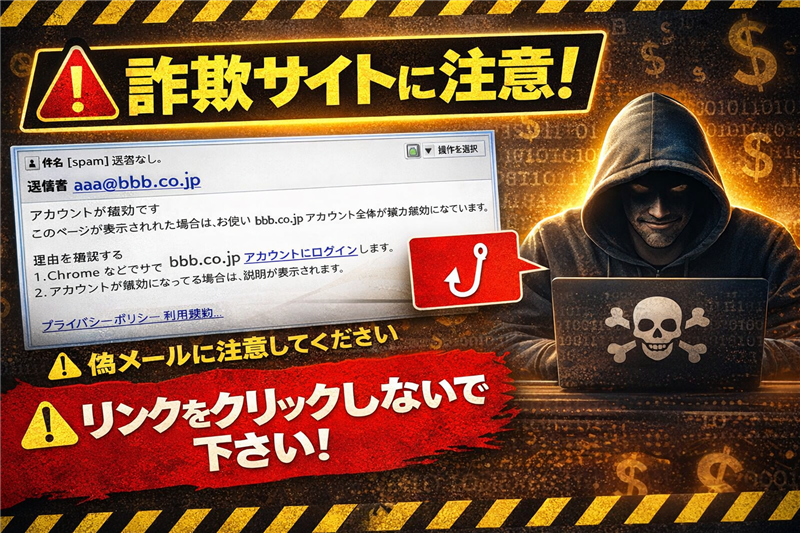

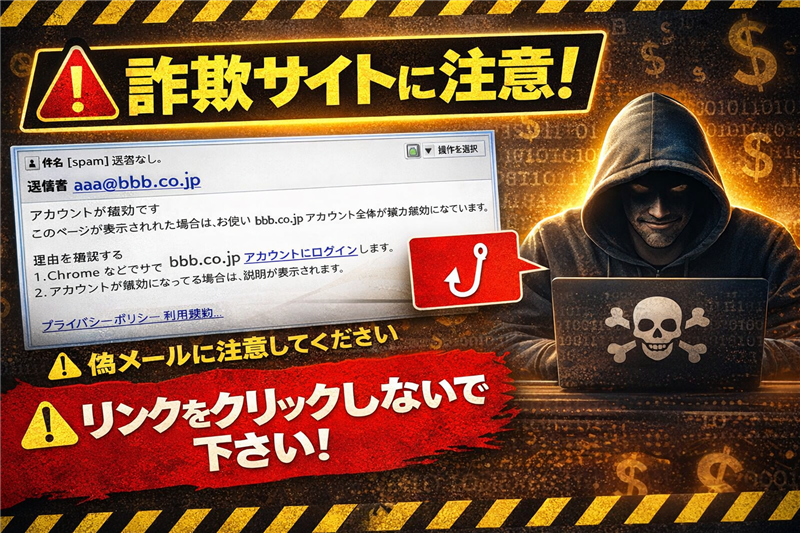

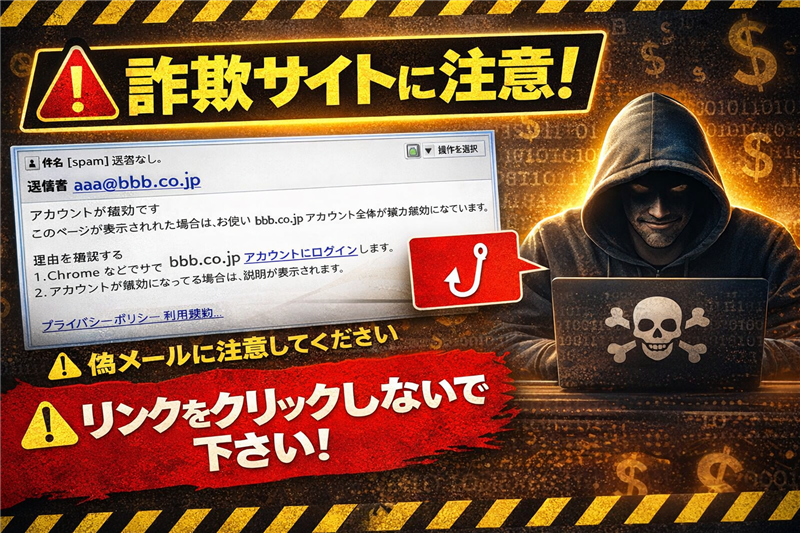

【危険】件名「返答なし。」はサポート詐欺のサイン!表示された電話番号には絶対にかけないで

【調査報告】最新の詐欺メール解析レポート

解析対象:アカウント無効化を装うフィッシング詐欺メール | ■ 最近のスパム動向と前書き

今回ご紹介するのは「bbb.co.jp」を騙るメールですが、その前に最近のスパムの動向について触れておきます。現在、正規のクラウドサービス(Azure等)を悪用したフィッシング詐欺が急増しており、従来のフィルタリングを巧妙に回避する手法が目立ちます。本レポートでは、受信者のアドレスを送信者に偽装し、心理的な動揺を誘う手口を詳しく解析します。

そして今回ご紹介するのは「えっ!」と思うような危険なメールです。

これは「偽のウイルス警告(サポート詐欺)」の画面に導き本物のWindows Defenderの通知っぽく見せて、電話させたり不安をあおるタイプのもの。

絶対に騙されないでください!! | ■ メールの解析結果

| 件名 | [spam] 返答なし。 | | ※件名に「[spam]」という文字列が含まれています。これはサーバー側が「このメールは詐欺の可能性が高い」と判断して自動付与した識別タグであり、これ自体が強力な警告サインです。 | | 送信者 | aaa@bbb.co.jp ←受信者のメールアドレスが記載されていた | | ※送信者と受信者が全く同じ「aaa@bbb.co.jp」に設定されています。これは「自分自身のメールアドレスがハッキングされた」と思い込ませ、焦らせてリンクをクリックさせるための典型的な偽装工作です。 | | 受信日時 | 2026-02-10 16:01 | | | + | 件名 [spam] 返答なし。 | 操作を選択 ▼ | | 送信者 aaa@bbb.co.jp | |

アカウントが無効です

このページが表示された場合は、お使いの bbb.co.jp アカウント全体が無効になっています。

理由を確認する

1. Chrome などのブラウザで bbb.co.jp アカウントにログインします。

2. アカウントが無効になっている場合は、説明が表示されます。 プライバシー ポリシー 利用規約。 | | ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。 ■ メールの感想とデザイン解析

【デザイン】

非常にあっさりして素っ気ない、文字中心のデザインです。公式を装うロゴや派手な装飾をあえて排することで、システムからの自動通知であるかのような「冷徹な雰囲気」を演出し、受信者に事務的な確認作業を促す狙いがあります。

【感想】

「返答なし。」という、前後の脈絡がない件名が逆に不気味さを煽ります。専門的に詳しく解説すると、このメールは内容で騙すのではなく、受信者自身のメールアドレスを送信元に設定することで、メールサーバーの信頼性を逆手に取った高度な嫌がらせ(あるいは乗っ取りの示唆)を含んでいます。 | ■ 危険なポイントと注意点

【送信ドメインの矛盾】

送信者は「bbb.co.jp」を名乗っていますが、後述する通信記録(Received)を見ると、全く無関係なカメルーンの回線から送信されています。本物の公式サイトであれば、自社の認証済みサーバーから送信されるため、この時点で100%詐欺と断定できます。

【対処法】

何もせず削除してください。公式サイトでも「アカウント停止を装う不審メール」への注意喚起が出ています。

[公式サイトの注意喚起を確認する] | ■ メール回線関連情報(送信元解析)

※以下の情報は、攻撃者がメールを送信する際に実際に利用した中継サーバーの生データです。 | Received (送信元ドメイン) | host-131-127-211.iccnet.cm | | Received (IPアドレス) | 41.211.127.131 | | ホスティング/ISP | Iccnet (Cameroon) | | 国名 | カメルーン共和国 |

送信元ホストに「bc.googleusercontent.com」が含まれている場合、Google Cloud Platformが一時的に攻撃の踏み台にされている可能性があります。今回のIPアドレス「41.211.127.131」は信頼できる送信者情報としてヘッダーに記録されています。

| ■ サイト回線関連情報(誘導先サイト解析)

| リンク箇所 | 本文中「アカウントにログイン」部分 | | 誘導先URL | https://nuzisamitu.z14.web.core.windows.net/yv4s**********.html

(※伏せ字を含みます。物理リンクは無効化済み) | | リンク先IP | 20.150.14.33 | | ホスト名 | nuzisamitu.z14.web.core.windows.net | | 国名 | United States (Microsoft Azure) | | ドメイン取得日 | 2026-02-05 (推定) |

【専門的コメント】

ドメインの取得日が数日前と極めて最近です。これは、セキュリティソフトのブラックリストに載る前に使い捨てる「短期決戦型」の詐欺サイトである決定的な証拠です。

| ■ リンク先が稼働中かどうか/詐欺サイト画像

【稼働状況】 稼働中(一部ブラウザでブロック済み)

【サイトの内容】 「偽のウイルス警告(サポート詐欺)」画面です。本物のWindows Defenderの通知を模したデザインで、執拗な警告音や全画面表示でユーザーをパニックに陥れ、記載された電話番号へかけさせようとします。

⚠️ 警告:この画面は「サポート詐欺」です 上図のような画面が表示されても、絶対に掲載されている番号に電話しないでください。 これはPCの故障ではなく、ブラウザを全画面表示にして閉じられなくさせているだけの「偽のWebサイト」です。 | 詐欺の証拠 1 | 電話番号が異常: Microsoftが「(0101)」から始まる国際番号で案内を出すことはありません。 | | 詐欺の証拠 2 | 嘘のエラーコード: 「#MV5H1C8R」などのコードは、ユーザーを不安にさせるための無意味な文字列です。 | | 詐欺の証拠 3 | 閉じられない演出: 画面をフルスクリーンにして、デスクトップがロックされたように見せかけています。 | 💡 対処法:キーボードの [Ctrl] + [Alt] + [Delete] を押し、タスクマネージャーからブラウザを強制終了してください。 | ■ まとめ

今回のケースは、正規のAzureドメインを悪用し、見た目をシンプルにすることで警戒を解こうとする巧妙な手口でした。過去の事例と比較しても、誘導先のドメイン取得から攻撃開始までのスパンが非常に短くなっています。不審なメールは、まずその「回線情報」を疑うことが最大の防御です。

| |

.image-wrapper {

position: relative;

display: inline-block;

width: 100%;

text-align: center;

}

.image-wrapper img {

width: 100%;

height: auto;

border: 2px solid #333;

filter: grayscale(30%); /* 偽サイトと区別するため少し色を落とす */

}

/* 画像の上に大きく「詐欺」と表示 */

.image-wrapper::after {

content: "詐欺サイトの例 (FAKE)";

position: absolute;

top: 50%;

left: 50%;

transform: translate(-50%, -50%) rotate(-15deg);

color: rgba(211, 47, 47, 0.8);

font-size: 5rem;

font-weight: bold;

border: 10px solid rgba(211, 47, 47, 0.8);

padding: 10px 20px;

white-space: nowrap;

pointer-events: none;

z-index: 10;

}

.warning-text {

color: #d32f2f;

text-align: center;

}

.points-table {

width: 100%;

margin-top: 20px;

border-collapse: collapse;

background: white;

}

.points-table th, .points-table td {

border: 1px solid #ffcdd2;

padding: 12px;

text-align: left;

}

.points-table th {

background-color: #ef5350;

color: white;

width: 30%;

}

.action-box {

background-color: #ffeb3b;

padding: 15px;

margin-top: 20px;

border-radius: 5px;

font-weight: bold;

}