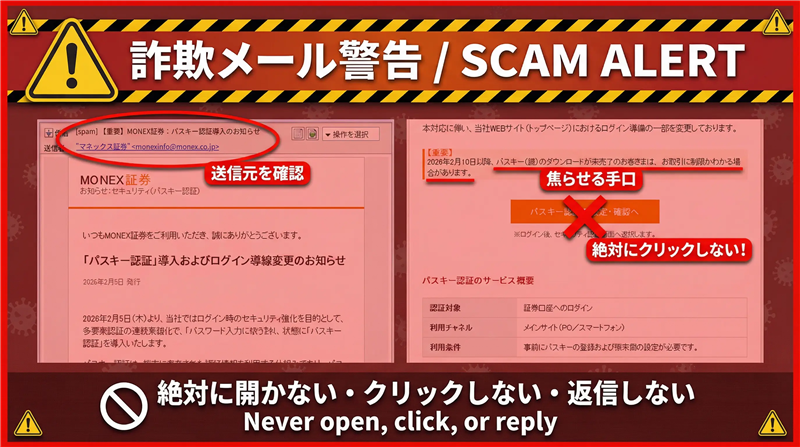

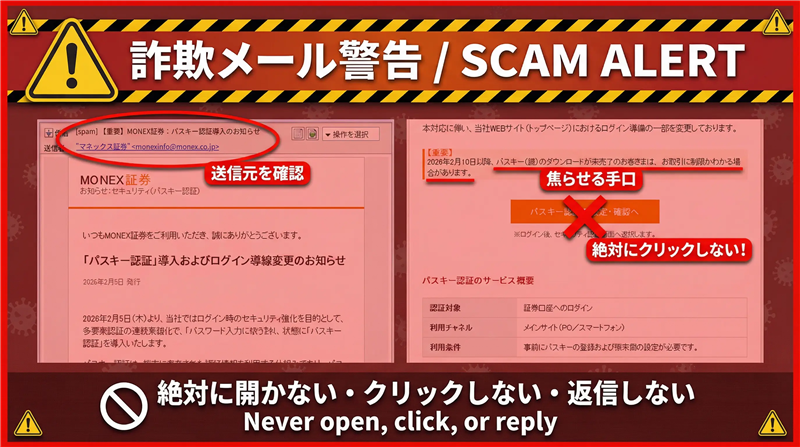

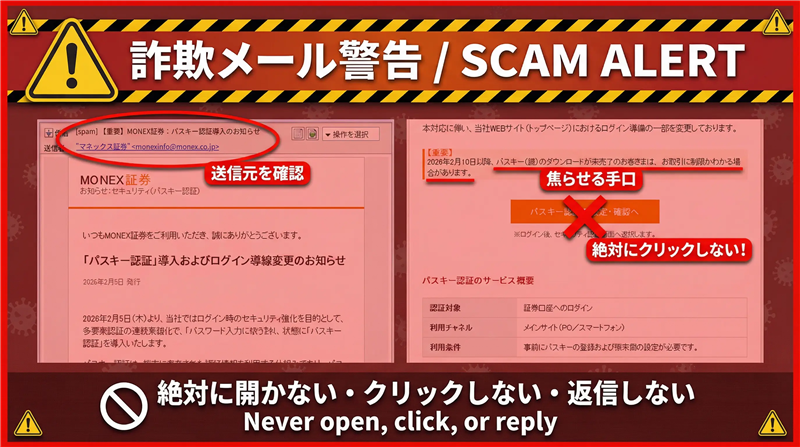

【調査報告】マネックス証券を騙る「パスキー認証」詐欺メールの解析

■ サイバーセキュリティ解析レポート 【調査報告】最新の詐欺メール解析レポート メールの解析結果:マネックス証券を騙るフィッシング事案 | 1. 最近のスパム・フィッシング動向 現在、金融機関による「パスキー認証」の導入時期を狙った攻撃が多発しています。利用者の「設定を急がなければならない」という心理を突き、偽のログインページへ誘導して認証情報を盗み取る手口が主流です。特に今回のような証券会社を騙るものは、資産への直接的な被害に繋がるため、極めて高い警戒が必要です。 | 2. 受信情報の詳細 | 件名 | [spam] 【重要】MONEX証券:パスキー認証導入のお知らせ | | 送信者 | “マネックス証券” <monexinfo@monex.co.jp> | | 受信日時 | 2026-02-06 09:41 | ※件名に「[spam]」が含まれているのは、サーバー側の検閲により、送信ドメインの認証(SPF/DKIM等)に失敗したか、不審な通信経路であると判定されたためです。 | 3. メールの本文再現(フォレンジック・ビュー) ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。ボタンやURLは無効化し、伏せ字(hXXps等)を含んでいます。 MONEX証券

お知らせ:セキュリティ(パスキー認証) |

いつもMONEX証券をご利用いただき、誠にありがとうございます。 「パスキー認証」導入およびログイン導線変更のお知らせ 2026年2月5日 発行 2026年2月5日(木)より、当社ではログイン時のセキュリティ強化を目的として、多要素認証の選択肢に「パスキー認証」を導入いたしました。 【重要】

2026年2月10日以降、パスキー(鍵)のダウンロードが未完了のお客さまは、お取引に制限がかかる場合があります。 | ※誘導先URL:hXXps://telnaro[.]com/(伏せ文字を含む) パスキー認証のサービス概要 | 認証対象 | 証券口座へのログイン | | 利用チャネル | メインサイト(PC/スマートフォン) |

c MONEX Group / Securities Co, Ltd.

EWTAWUO | | 4. 解析結果と推奨される対応 【感想】 本メールは「パスキー認証」という馴染みの薄い新機能を餌に、利用者の不安を煽る巧妙な構成です。特に「お取引に制限がかかる」という文言は、証券口座利用者にとって無視しづらい強力な脅しとして機能しています。 ▼ 危険なポイントと対処法 - 送信者アドレスの不一致:見た目の送信者は公式ですが、内部の配信ルートは無関係なドメイン(lucasperea.com)です。

- 公式の注意喚起:マネックス証券は、案内メールにログインを促すURLを記載しないと公表しています。リンクがある時点で詐欺確定です。

- 対処:メールは即座に削除してください。もしリンクを踏んでしまった場合は、速やかに正規の公式サイトからログインし、パスワードの変更と資産の無事を確認してください。

| 5. 送信元(Received)の回線解析情報 これは送信に利用された生の情報であり、以下のIPアドレスは攻撃者が使用した信頼できる送信元データであることを明記します。 | 送信元ドメイン | lucasperea.com | | 送信元IPアドレス | 34.84.117.107 | | ホスト名 | bc.googleusercontent.com (Google Cloud) | | 国名 | 日本 | ≫ 本レポートの根拠:送信元回線解析(ip-sc.net) | 6. 誘導先(フィッシングサイト)の回線解析情報 | リンクドメイン | telnaro[.]com | | IPアドレス | 104.21.53.220 | | 国名 | アメリカ合衆国 | | ドメイン取得日 | 2026年01月25日 | ▼ 取得日が最近である理由 このドメインは攻撃開始の直前に取得されています。これは、セキュリティ機関のブラックリストに登録される前の「きれいなドメイン」を使って、ウイルスバスターやブラウザのブロックを回避するためです。登録から日が浅いドメインが金融機関を名乗ること自体が、詐欺の決定的な証拠です。 ≫ 本レポートの根拠:サイト回線解析(ip-sc.net) | 7. 詐欺サイトの視覚的実例

▲ 稼働中の偽サイト。過去事例と比較しても、公式サイトのデザインをピクセル単位で模倣しており、非常に危険です。 | | 8. まとめ 不審なメールを受け取ったら、まずは深呼吸をして、情報の真偽を公式サイトで確認してください。改めて、マネックス証券の公式注意喚起ページへのリンクを掲載します。 ≫ 【公式】マネックス証券 注意喚起 | |