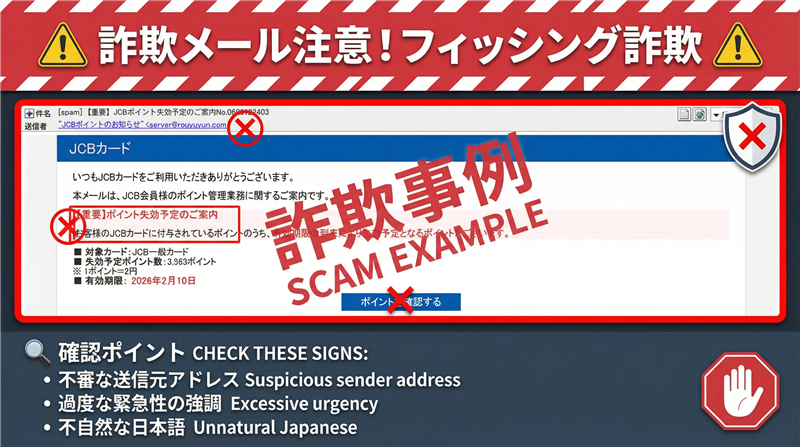

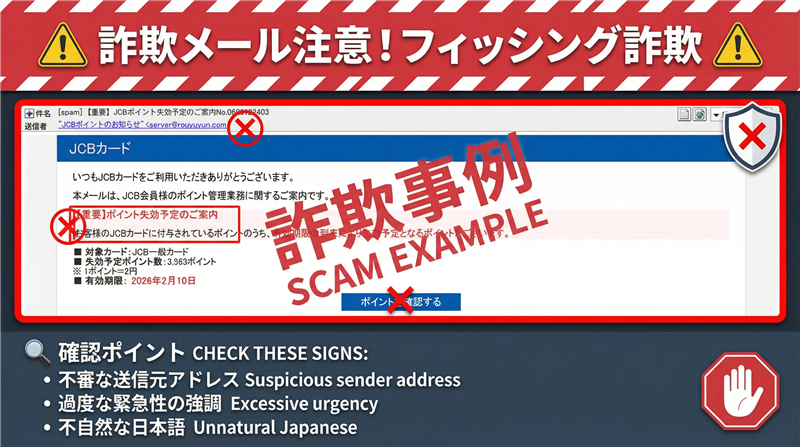

【注意喚起】JCBポイント失効の偽メールを解析|リンク先の隠蔽工作を暴く

【調査報告】最新の詐欺メール解析レポート メールの解析結果:JCBカードを騙るフィッシング詐欺の構造 | ■ 最近のスパム動向

今回ご紹介するのは「JCBカード」を騙るメールですが、その前に最近のスパムの動向について解説します。現在、フィッシング詐欺は「バラまき型」から、特定のブランド(JCB、Amazon等)を装い、ポイント失効や不正ログインを口実にする「誘導型」へと高度化しています。特に2026年に入り、クラウドサーバー(GCPやAWS)を悪用して短期間でドメインを使い捨てる手法が目立ちます。

| ■ 解析対象メールの概要 | 項目 | 解析データ | | 件名 | [spam] 【重要】JCBポイント失効予定のご案内No.0660122403 | | 件名の判定 | 文頭に「[spam]」のタグが付与されています。これは送信ドメイン認証(SPF/DKIM等)の結果や、スパムフィルターの学習によって、受信時点で「危険なメール」としてフラグが立てられたことを意味します。 | | 送信者 | “JCBポイントのお知らせ” <server@rouyuyun.com> | | 受信日時 | 2026-02-03 18:41 | ▼ 本文の再現(リンク無効化・伏せ字) | 「できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。」 いつもJCBカードをご利用いただきありがとうございます。 本メールは、JCB会員様のポイント管理業務に関するご案内です。 | 【重要】ポイント失効予定のご案内 お客様のJCBカードに付与されているポイントのうち、有効期限の到来により失効予定となるポイントがございます。 | ■ 対象カード:JCB一般カード

■ 失効予定ポイント数:3,563ポイント

※ 1ポイント=2円

■ 有効期限:2026年2月10日 有効期限を過ぎたポイントは、いかなる理由においてもご利用いただけませんので、期限内のご利用をご検討ください。 ポイント残高の確認や交換方法につきましては、JCB会員専用ページよりご確認いただけます。 今後ともJCBカードをご愛顧賜りますよう、何卒よろしくお願い申し上げます。

株式会社ジェーシービー

東京都港区南青山5-1-22 青山ライズスクエア 〒107-8686 ※本メールは送信専用です。

LPRZUP8 | | ■ メールの専門的解析

【メールの感想・デザイン】

JCBのブランドカラーとロゴ配置を正確に模倣しており、視覚的な信頼度は高いです。しかし、正規のポイント案内であれば「お客様の氏名」が必ず冒頭に記載されます。このメールは誰にでも当てはまる定型文のみで構成されています。 【危険なポイントと対処法】

送信元のドメイン rouyuyun.com は、JCBの正規ドメイン(jcb.co.jp)とは全く異なります。このような「無関係なドメインからの公式通知」は100%詐欺と判断して間違いありません。 ≫ 【公式】JCBによる不審メール注意喚起はこちら

| ■ Received(送信者情報)の技術解析 | これは送信に利用した情報であり、カッコ内のIPアドレスは信頼できる送信者情報です。 | | ドメイン | rouyuyun.com(偽装ドメイン) | | IPアドレス | 34.84.253.234 | | ホスト名 | 234.253.84.34.bc.googleusercontent.com | | ホスティング | Google Cloud Platform (GCP) | | 国 | 日本 (Japan) | | ドメイン取得日 | 2026-01-15(取得直後) | ※ bc.googleusercontent.com が含まれるため、攻撃者がGoogleのクラウドサービスを一時的な送信サーバーとして悪用している実態が分かります。

≫ [本レポートの根拠データ] ip-sc.netで回線情報を確認 ■ 誘導先フィッシングサイトの解析 | リンク箇所 | 「ポイントを確認する」ボタン | | URL(伏せ字) | https://dumboship.com/A※※※※AtRk(リンク無効化済み) | | ブロック有無 | ウイルスバスターやGoogle等による即時ブロックは現時点で未確認 | | サイトの状態 | 稼働中(偽のエラー表示により隠蔽中) | ▼ サイト回線関連情報(誘導先) | IPアドレス | 15.197.142.173 | | ホスト名 | ec2-15-197-142-173.compute-1.amazonaws.com | | 国 | アメリカ合衆国 (USA) | | ドメイン取得日 | 2026-02-01 | 【ドメイン登録日についての分析】

このドメイン dumboship.com は、メール送信のわずか2日前に取得されています。攻撃者は、セーフブラウジング等のブラックリストに載る前に攻撃を完了させるため、常に新しいドメインを使用しています。

≫ [解析ページ連携] ip-sc.netで取得したIPアドレスを確認 ■ 巧妙な隠蔽工作:偽の404ページ

現在の誘導先ページにアクセスすると、ブラウザ上には「404 お探しのページは見つかりませんでした」という標準的なエラー画面が表示されます。

しかし、これはサイトが消滅したわけではなく、「特定のパラメータ(メール内の伏せ字部分など)を持たないアクセス」や「クローラーによる調査」を自動的に弾き、エラーに見せかける隠蔽工作です。調査者がアクセスしても「リンク切れか」と思わせることで、通報を遅らせる狙いがあります。

| ■ まとめと最終警告 |