【実録】JCBカード偽メールの罠|ウイルスバスター警告後の「くるくる待機画面」の正体を暴く

【調査報告】最新の詐欺メール解析レポート

発行日:2026年02月03日 / セキュリティ解析結果:メール内容の解析 | ■ 最近のスパム配信動向について

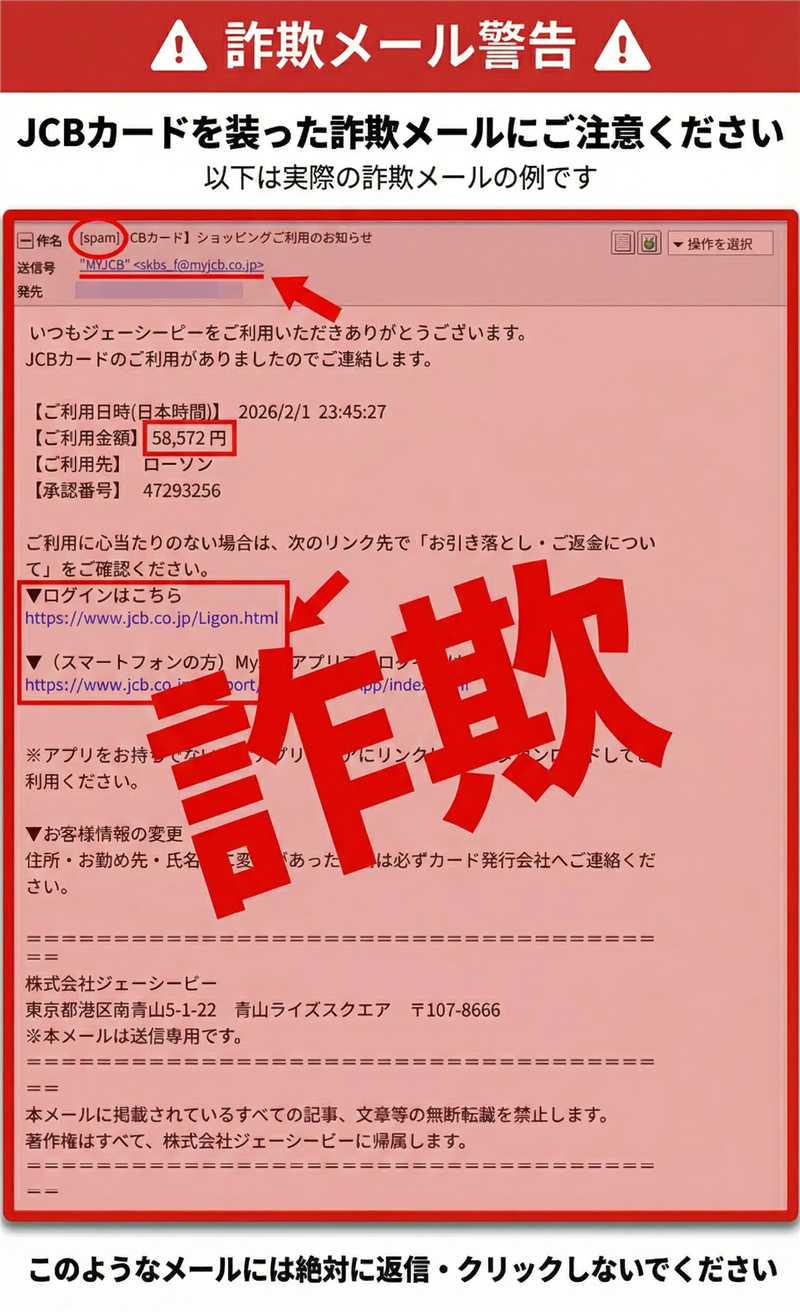

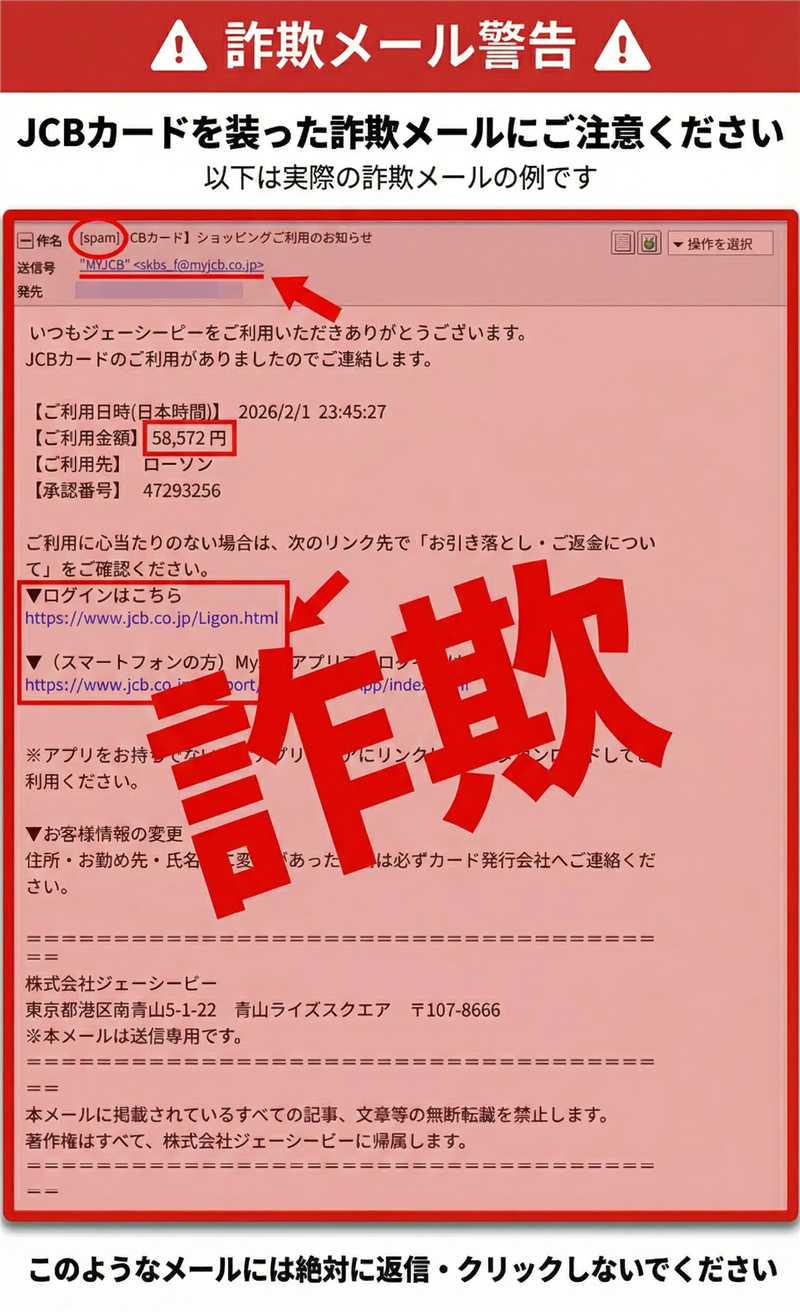

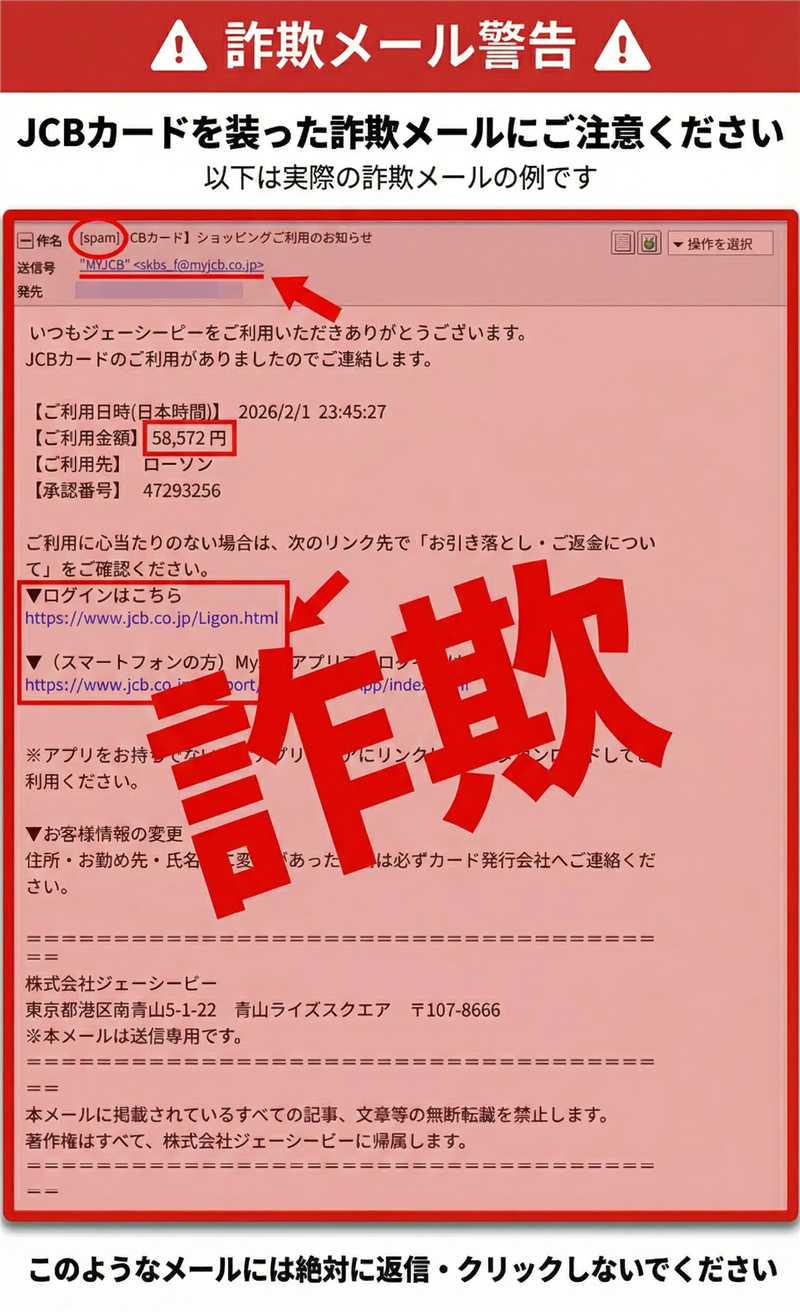

今回ご紹介するのは「JCBカード」を騙るフィッシングメールですが、その前に最近のスパムの動向を確認しておきましょう。現在、攻撃者は「不審なログイン」という警告だけでなく、「具体的な店舗での利用明細」を偽装して送りつける手法にシフトしています。実在の店舗名(ローソン等)を出すことで、受信者に「身に覚えがない=不正利用された」という強い不安を抱かせ、冷静な判断を失わせるのが狙いです。

| ▼ はじめに

本レポートでは、巧妙にJCBを装った詐欺メールを解析し、その送信経路や誘導先サイトの異常な挙動を詳しく解説します。

| | 件名 | [spam] JCBカード】ショッピングご利用のお知らせ | | 件名の見出し |

件名に[spam]という文字列が含まれているのは、受信サーバーがこのメールの送信ドメイン(SPF/DKIM)が正規のJCBのものではないと判断し、迷惑メールの警告タグを自動挿入したためです。

| | 送信者 | “MYJCB” <skbs_f@myjcb.co.jp> | | 受信日時 | 2026-02-03 15:28 | ▼ メール本文の再現(※リンクはすべて無効化・一部伏字)

画像がうまく表示されない場合は、 こちら よりご確認ください。

————————————————–

MyJCB Spot Mail

————————————————– いつもJCBカードをご利用いただきありがとうございます。 いつもジェーシービーをご利用いただきありがとうございます。

JCBカードのご利用がありましたのでご連絡します。 【ご利用日時(日本時間)】 2026/2/1 23:45:27

【ご利用金額】 58,572 円

【ご利用先】 ローソン

【承認番号】 47293256 ご利用に心当たりのない場合は、次のリンク先で「お引き落とし・ご返金について」をご確認ください。

▼ログインはこちら

https://www.jcb.co.jp/Ligon.h*** ▼(スマートフォンの方)MyJCBアプリでのログインはこちら

https://www.jcb.co.jp/support/pop/myjcb/App/index.h*** ※アプリをお持ちでない方はアプリストアにリンクします。ダウンロードしてご利用ください。 ▼お客様情報の変更

住所・お勤め先・氏名等に変更があった場合は必ずカード発行会社へご連絡ください。 ==================================================

株式会社ジェーシービー

東京都港区南青山5-1-22 青山ライズスクエア 〒107-8686

※本メールは送信専用です。

==================================================

本メールに掲載されているすべての記事、文章等の無断転載を禁止します。

著作権はすべて、株式会社ジェーシービーに帰属します。

==================================================

| ▼ 専門的な解析レポート

【メールの感想】

本メールは「MyJCB Spot Mail」という実在の通知形式を模倣しており、非常に高い精度で作成されています。特に「ローソンで58,572円」という、ありそうで絶妙に高額な金額設定は、受信者の焦りを誘う計算された構成です。 【デザインの特徴】

公式サイトと同じフッター(住所や著作権表示)を使用しており、スマホ画面では正規メールと見分けがつきません。しかし、本文内のURLの綴りが一部異なっている(Ligon等)など、細部に不自然な点が見られます。 【危険なポイント】

最大の問題は「送信者アドレス」です。表示上は myjcb.co.jp となっていますが、後述する通信ログ(Received)を解析すると、海外の無関係なサーバーから送信されていることが一目瞭然です。本物のJCBメールであれば、送信元のドメインも必ず正規のものになります。

| ■ メール回線関連情報(Received解析)

これは送信に利用した情報であり、以下のカッコ内のIPアドレスは信頼できる送信者情報です。

| Received情報 | from infoo1.keyenergyservice.com (unknown [204.194.51.17]) | | 送信元ドメイン | keyenergyservice.com | | 送信元IPアドレス | 204.194.51.17 | | ホスティング/サーバー | Key Energy Services (米国サーバー) | | ドメイン登録日 |

送信元ドメインはJCBとは一切無関係な法人のものであり、踏み台にされているか偽装されています。

| ≫ https://ip-sc.net/ja/r/204.194.51.17(送信元IP解析ページ) | ■ リンク先ドメイン・サイト解析レポート | リンク箇所 | 本文中のログインボタンおよび各URLテキスト部分 | | リンク先URL | https://loginj.accassistive[.]cfd/v8/html/… (※一部伏字を含みます) | | ブロック有無 | ウイルスバスターでブロックを確認済み | | サイトの状態 |

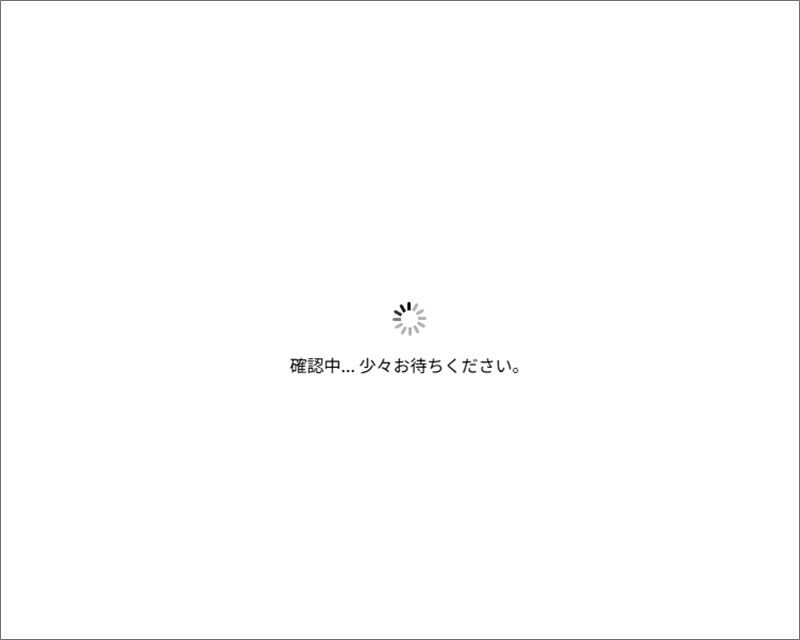

稼働中。警告を解除して進むと、「ウイルスバスターでブロック確認中… 少々お待ちください。」という文言と共にインジケーターが永遠にクルクル回り続ける特殊なページが表示されます。これはユーザーを待機させ、その間に裏で不正な処理を行うための典型的な詐欺の手口です。

| | ■ サイト回線関連情報(誘導先ドメイン) | リンクドメイン | loginj.accassistive.cfd | | IPアドレス | 172.67.147.164 | | ホスティング/国 | Cloudflare / United States | | ドメイン登録日 | 最近取得(極めて新しいドメイン)

このドメインは最近登録されたばかりです。詐欺グループがブロックを逃れるために、取得したての使い捨てドメインを使用している明らかな証拠です。

| ≫ https://ip-sc.net/ja/r/取得したIPアドレス(詳細解析ページ) | ▼ 詐欺サイトの視覚的資料  ※画像は証拠保存のためのものであり、サイトへのアクセスは厳禁です。 | ■ まとめと最終警告

今回の事例は、過去のフィッシング詐欺と比較しても、ウイルスバスターの警告を逆手に取った「待機中画面」を出すなど、非常に悪質です。セキュリティソフトが一度でも「危険」と判断したサイトには、絶対に踏み込まないでください。 JCB公式サイトでも本件に関する注意喚起が出ています:

≫ JCB公式:フィッシング詐欺への注意(外部サイト)

| |