【危険】【Amazonプライム】お支払い方法の確認が必要…は真っ赤な嘘!ドメインpelvexa.topを追う

.container {

max-width: 800px;

margin: 0 auto;

background-color: #262626;

padding: 30px;

border: 1px solid #444;

}

/* 冒頭警告文 */

.main-warning {

color: #ff4d4d;

font-family: "Sawarabi Mincho", "Hiragino Mincho ProN", serif;

font-size: 20px;

font-weight: bold;

border: 2px solid #ff4d4d;

padding: 20px;

margin-bottom: 30px;

text-align: center;

}

/* 見出し設定 */

h3 {

background: linear-gradient(transparent 70%, #ff4d4d 70%);

display: inline-block;

color: #ffffff;

font-size: 1.4em;

margin-top: 40px;

margin-bottom: 20px;

padding: 0 10px;

}

/* 文字強調 */

.text-bold { font-weight: bold; }

.text-red { color: #ff4d4d; font-weight: bold; }

.text-yellow { color: #ffea00; font-weight: bold; }

/* リンク擬似表現 */

.fake-link {

color: #00aaff !important;

text-decoration: underline !important;

cursor: default;

}

/* メール本文再現エリア */

.mail-content-box {

background-color: #ffffff; /* メール再現部分のみ白背景(画像忠実再現のため) */

color: #333333;

padding: 20px;

border: 1px solid #ccc;

margin: 20px 0;

max-width: 600px;

margin-left: auto;

margin-right: auto;

text-align: center;

}

.mail-amazon-logo {

font-size: 24px;

font-weight: bold;

margin-bottom: 5px;

}

.mail-sub-title {

color: #ff9900;

font-size: 14px;

margin-bottom: 30px;

}

.mail-status-table {

width: 100%;

background-color: #f7f7f7;

margin: 20px 0;

padding: 15px;

border-radius: 5px;

}

.mail-button {

display: inline-block;

background-color: #ff9900;

color: #000 !important;

padding: 15px 40px;

text-decoration: none !important;

font-weight: bold;

border-radius: 5px;

margin: 20px 0;

}

/* 解析情報テーブル */

.analysis-table {

width: 100%;

border-collapse: collapse;

margin: 20px 0;

}

.analysis-table th, .analysis-table td {

border: 1px solid #555;

padding: 12px;

text-align: left;

}

.analysis-table th {

background-color: #333;

width: 30%;

}

hr { border: 0; border-top: 1px solid #444; margin: 40px 0; }

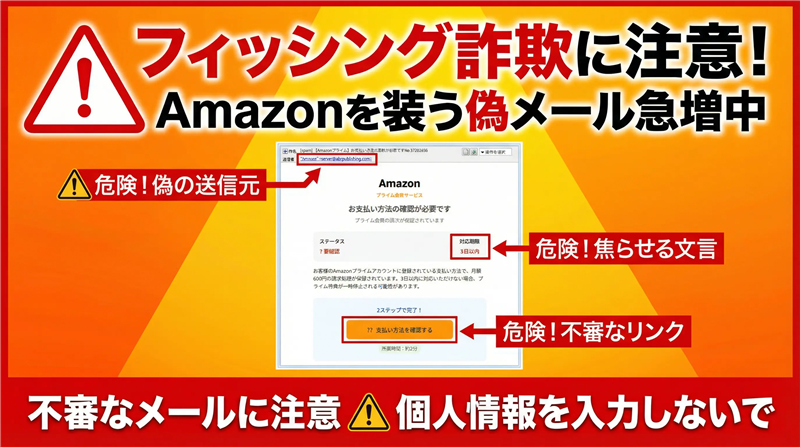

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

最近のスパム動向

2026年に入り、Amazonを騙るフィッシングメールはより巧妙化しています。特に「お支払い方法の更新」や「26周年記念感謝祭」といった、ユーザーの焦りや射幸心を煽る文面が多発しており、公式ロゴを悪用した本物そっくりのデザインが特徴です。

今週のスパム傾向

今週は特に、今回解析する「支払い方法の保留」を口実にしたタイプが急増しています。週末にかけて配信量が増える傾向にあり、Google Cloudのインフラ(bc.googleusercontent.com)を悪用して検知を回避しようとする動きが目立ちます。

前書き:またしてもAmazonさんですか

さて、今回も律儀に届きました。「Amazonプライム」を名乗る不審なメール。どうやら私の支払いは常に「保留」される運命にあるようです。ご丁寧に「3日以内」と期限まで切ってくださる親切設計ですが、その熱意をもっと別の正当なビジネスに活かせなかったのでしょうか。

では、詳しく見ていくことにしましょう。

件名

[spam] 【Amazonプライム】お支払い方法の更新が必要ですNo.57202696

件名の判定理由

件名冒頭に [spam] と付与されているのは、メールサーバーのスパムフィルタが「送信元ドメインの信頼性が低い」または「過去のスパムパターンと一致した」と判断したためです。特に末尾にランダムな数字を付与する手法は、フィルタリングを回避しようとするスパムメールの典型例です。

送信者・受信日時

| 送信者 | “Amazon” <server@abrpublishing.com> |

|---|---|

| 受信日時 | 2026-01-30 23:21 |

本文(再現)

対応期限

3日以内

お客様のAmazonプライムアカウントに登録されている支払い方法で、月額600円の請求処理が保留されています。3日以内に対応いただけない場合、プライム特典が一時停止される可能性があります。

カード期限切れ

残高不足

情報未更新

お急ぎ便

Prime Video

Prime Music

読み放題

Amazonカスタマーサポート

プライム会員サービスチーム

配信設定 ? ヘルプ

4S7RXD

危険なポイント

■ 送信元アドレスの偽装:

本物のAmazonからのメールは、通常 amazon.co.jp などの公式ドメインから送られます。

今回の送信元は server@abrpublishing.com であり、Amazonとは一切関係のないドメインです。

どうして本文内に「??」が多く見られるのか。

それはメールを作成した環境(中国やロシアなど海外のサーバー)と、受信側の日本の環境で、文字コードの解釈がズレているのが最大の原因です。

簡単に言えば文字化けです。

推奨される対応

このメールはウイルスバスター等のセキュリティソフトによって「フィッシング詐欺」としてブロックされるべき性質のものです。

理由: リンク先が正規のAmazonドメインではなく、個人情報(クレジットカード情報やログインID)を盗み取るために作成された偽サイトであるためです。

メールを即座に削除し、Amazonの状況を確認したい場合は必ず公式サイトからログインしてください。

Received(メールのヘッダー経路情報)

以下の情報は、送信者が偽装できない信頼できる通信記録です。

| Received | from abrpublishing.com (abrpublishing.com [34.153.193.71]) |

|---|---|

| IPアドレス | 34.153.193.71 |

| ホスティング | Google Cloud (Google LLC) |

| 国名 | United States (US) |

※ bc.googleusercontent.com 等のホスト名が含まれる場合、攻撃者がGoogleのクラウドインフラを使い捨ての踏み台として利用していることを示しています。

リンク詳細とURLの危険性

| リンク箇所 | 「支払い方法を確認する」ボタン |

|---|---|

| 誘導先URL | h**ps://pelvexa.top/jp/ (※セキュリティのため一部伏字にしています) |

| リンク先状態 | 稼働中(フィッシングサイト) |

| ブロック状況 | Google Safe Browsing / ウイルスバスターによりブロック確認 |

リンクドメインのWhois情報

whois.domaintools.com 等で取得したドメイン解析結果です。

| ドメイン名 | pelvexa.top |

|---|---|

| IPアドレス | 104.21.31.185 (Cloudflare傘下) |

| ホスティング | Cloudflare, Inc. |

| 国名 | United States / Global |

詐欺サイトのイメージ

詐欺サイトの現状

Sorry, your request timed out.

Please try again or check your internet connection.

※エラーを装っていますが、バックエンドで閲覧者の情報を収集している可能性があります。

まとめ

今回のメールは、Amazonのブランドロゴを流用し、支払いトラブルを装って偽のログインページへ誘導する典型的なフィッシング詐欺です。

「送信元が公式ではない」「リンク先URLが amazon.co.jp ではない」という2点を確認するだけで、被害は防げます。

怪しいと感じたら、メール内のボタンは絶対に押さず、ブラウザのブックマークから公式サイトへアクセスする癖をつけましょう。