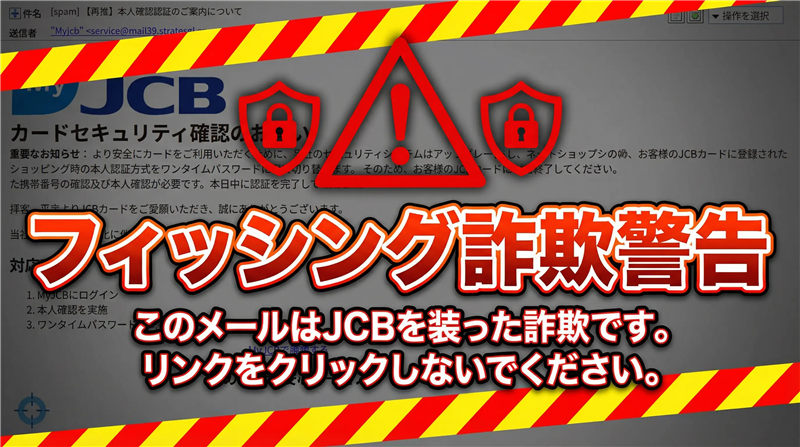

【JCB偽メール】「【再掲】本人確認認証のご案内」は詐欺!MyJCBを騙る手口を解析

このメールは「JCB (MyJCB)」を装ったフィッシング詐欺です。

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

最近のスパム動向

最近のフィッシング詐欺は、大手金融機関やクレジットカード会社を装い、「セキュリティのアップグレード」や「ワンタイムパスワードへの切り替え」など、もっともらしい理由でユーザーを騙そうとする傾向が強まっています。デザインも本物と見紛うほど精巧です。

今週のスパム傾向

今週は特にJCBを騙る「MyJCB」関連のスパムが急増しています。2026年という最新の日付を反映させ、受信者を焦らせる「本日中に認証を完了してください」という文言が目立ちます。

前書き

JCBカードから「セキュリティがアップグレードしたから、本日中に携帯番号を確認しろ」という、ずいぶんと急かされたお願いが届きました。

ユーザーの安全を思っての催促のようですが、その情熱をぜひとも正規のドメイン取得に注いでほしかったものです。

では、詳しく見ていくことにしましょう。

件名

[spam] 【再掲】本人確認認証のご案内について

※件名に [spam] が付与されている理由:メールサーバーのスパムフィルターが、送信元IPアドレスの評判(レピュテーション)が低いことや、送信ドメイン認証の不整合を検知したため、自動的にスパムと判断しています。

件名の見出し

【再掲】と付けることで、以前にも送ったかのように装い、受信者に「見落としていたかもしれない」という不安と焦りを与える典型的な手法です。

送信者・受信日時

- 送信者: “Myjcb" <service@mail39.stratesql.com>

- 受信日時: 2026-01-28 14:59

本文

重要なお知らせ: より安全にカードをご利用いただくために、当社のセキュリティシステムはアップグレードし、ネットショッピング時の本人認証方式をワンタイムパスワードに順次切り替えます。 そのため、お客様のJCBカードに登録された携帯番号の確認及び本人確認が必要です。本日中に認証を完了してください。

(中略)

対応手順:

MyJCBにログイン

本人確認を実施

ワンタイムパスワードを入力

MyJCBで確認する

h**ps://donglifadian.com/jp/ZxmyC/19944

(以下略)

※セキュリティ保護のため、実際のURLは 「h**ps」 と一部を伏字にしており、リンクは無効化しています。

危険なポイント

送信者のメールアドレスが公式と全く異なります。

JCBの正規ドメインは「jcb.co.jp」ですが、今回の送信元は 「mail39.stratesql.com」 という無関係なドメインです。

また、MyJCBの「J」が小文字になっている点も、ブランド管理に厳しい公式では考えられないミスです。

推奨される対応

このメールは無視して削除してください。リンクをクリックしたり、ましてや個人情報を入力してはいけません。

もし不安な場合は、メールのリンクではなく、公式アプリやブックマークしている正規のMyJCBサイトからログインして状況を確認してください。

Received関連(メールヘッダー解析)

Received: from mail39.stratesql.com (89.150.104.34.bc.googleusercontent.com [34.104.150.89])

カッコ内の [34.104.150.89] は、中継サーバーが記録した「信頼できる送信者情報(実際の送信元IP)」です。

ホスト名に含まれる 「bc.googleusercontent.com」 は、Google Cloud(GCP)のクラウドサーバーが利用されていることを示しています。

正規のJCBが自社サーバーではなく、汎用的なクラウドサービスの使い捨てサーバーから重要メールを送ることはありません。送信ドメインとも矛盾しており、偽装は明らかです。

リンク関連情報

「MyJCBで確認する」というボタンには、以下のURLが設定されていました。

URL: h**ps://donglifadian.com/jp/ZxmyC/19944(※伏字加工済み)

URLが危険と判断できるポイント

リンク先のドメイン 「donglifadian.com」 は、JCBとは一切関係のない中国語由来(動力発電)と思われるドメインです。

whois.domaintools.com での確認結果、JCB Co., Ltd. が所有している形跡は微塵もありません。

リンク先の稼働状況

ブロック状況: 現在、一部のセキュリティソフト(ウイルスバスター等)ではまだブロックされていない可能性があります。

稼働状態: 現在も稼働中です。フィッシング詐欺サイトが設置されており、入力した情報はすべて盗まれます。

詐欺サイトの画像

[MyJCBを巧妙に模倣した偽ログイン画面のスクリーンショット]

まとめ

今回のメールは、Google Cloudのインフラを悪用して送信された、非常に悪質なフィッシングメールです。

「セキュリティアップグレード」という言葉でユーザーの防衛本能を逆手に取り、偽サイトへ誘導する手口に騙されないよう注意してください。

「送信元アドレスのドメインが正規のものか」を確認するだけで、こうした詐欺のほとんどは見抜くことができます。