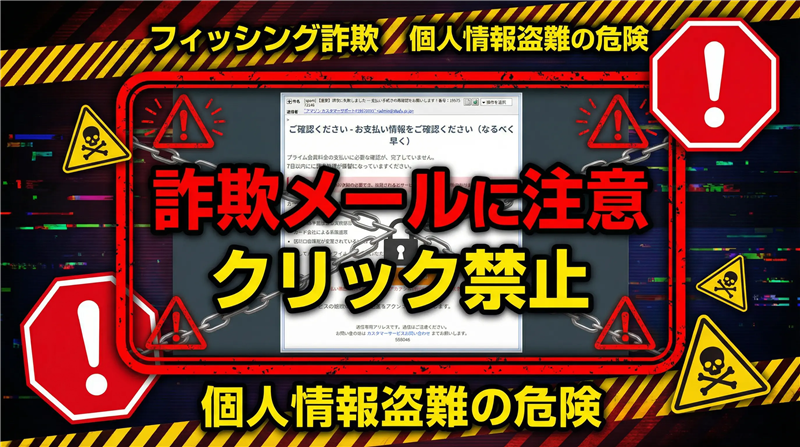

【危険】「【重要】請求に失敗しました」メールが届いたら?URLや送信元IPを調査

このメールは「Amazon」を装ったフィッシング詐欺です。

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

最近のスパム動向

2026年1月現在、Amazonを騙るフィッシングメールは「支払い情報の更新」を口実にするものが主流です。特に「24時間以内の更新」や「サービス停止の警告」といった文言でユーザーの焦りを誘う手法が洗練されており、公式のロゴや配色を巧妙に模倣したものが増え続けています。

今週のスパム傾向

今週目立つのは、送信元アドレスとして「.gr.jp(日本の教育機関・団体用ドメイン)」が悪用されているケースです。一見すると日本のドメインであるため、一部の受信者が信頼してしまう隙を突いていますが、配信の実態は海外サーバーを経由しているものが大半を占めています。

前書き

「アマゾン カスタマーサポート」を名乗りながら、メールアドレスは「study.gr.jp」。どこの学生団体がAmazonの支払い代行を請け負っているのでしょうか?本文には「Ämázön(変なアクセント付き)」という、もはや伏せ字なのかデザインなのか分からない謎のこだわりまで見られます。こんな下手な鉄砲も数撃ちゃ当たると思っているあたりが、詐欺師の浅ましさを物語っていますね。

では、詳しく見ていくことにしましょう。

メールの基本解析

【件名】

[spam] 【重要】請求に失敗しました — 支払い手続きの再確認をお願いします!

※件名に[spam]が付与されています。これは、メールサーバーが過去の膨大な迷惑メールデータと照合し、「これは100%詐欺である」と自動判定した証拠です。このタグがある時点で、内容を読む価値はありません。

【送信者】

“アマゾン カスタマーサポート#19670093” <admin@study.gr.jp>

【受信日時】

2026-01-28 8:09

本文

プライム会員料金の支払いに必要な確認が、完了していません。

7日以内にに請求処理が保留になっていますください。

要対応 — お支払い情報の更新が必要です。放置されるとサービスに影響が出る可能性があります。

カード決済中断の主な原因:

カードの使用期限が切れている状態

口座残高不足による決済拒否

カード会社による承認拒否

銀行口座情報が変更されているという問題

継続してÄmázönプライムをご利用いただくため、お支払い方法의確認をお願いいたします。

アカウント設定へ移動(h**ps://ton.yixin506.com/lrukm2uo/)

※支払い情報を更新しない場合、アカウント制限が発生する可能性があります。

お客様のサービスの継続のために、迅速なアクションをお願いします。

送信専用アドレスです。返信はご遠慮ください。

お問い合わせは カスタマーサービスお問い合わせ までお願いします。

588046

危険なポイント

最大の矛盾点は送信者アドレスです。Amazon公式であれば「amazon.co.jp」または「amazon.com」に関連するドメインから送られますが、今回は「study.gr.jp」。これは日本の教育関連団体向けのドメインであり、Amazonが利用することは絶対にありません。公式を装った偽装であることは明白です。

推奨される対応

無視して即座に削除してください。

また、お使いのウイルスバスター等のセキュリティソフトがこのリンクをブロックするのは、リンク先が個人情報を盗み取る「フィッシングサイト」として既に世界中のデータベースで共有されているためです。

Received情報(メールのヘッダー)

以下の情報はサーバー間での転送記録であり、カッコ内([80.230.68.191])の情報は送信側が偽装できない、最も信頼できる送信元情報です。

Received: from study.gr.jp (IGLD-80-230-68-191.inter.net.il [80.230.68.191])

【メール回線関連情報】

- Receivedドメイン: study.gr.jp

- Received IPアドレス: 80.230.68.191

- ホスティング社名: International Internet (Israel) Ltd.

- 国名: イスラエル (Israel)

※ip-sc.net等での解析結果。送信元ドメイン「study.gr.jp」を名乗っていますが、実態はイスラエルの回線から送信されており、ドメインと送信元が完全に不一致です。

リンク関連解析

本文内の「アカウント設定へ移動」というボタン風の箇所に、フィッシングサイトへの誘導URLが埋め込まれています。

リンク先URL: h**ps://ton.yixin506.com/lrukm2uo/(※安全のため一部を伏字にしています)

【リンク先ドメイン調査結果】

| リンク先ドメイン | www.threnodycode.cfd |

| IPアドレス | 104.21.32.215 / 172.67.147.241 (Cloudflare系) |

| ホスティング社名 | Cloudflare, Inc. |

| 国名 | アメリカ合衆国 (United States) |

※whois.domaintools.comおよびサイト解析ツールを参照。Cloudflareのリバースプロキシを利用して実体サーバーを隠匿しています。

URLが危険と判断できるポイント

URLドメインが「amazon.co.jp」ではなく、全く無関係な「yixin506.com」や「threnodycode.cfd」であることが最大の根拠です。また、ウイルスバスター等のセキュリティ製品によって既に「詐欺サイト」としてブロック対象になっています。

リンク先が稼働中かどうか

稼働中(アクセス危険)

アクセス時には「Sorry, your request timed out.」と表示されることがありますが、これは外部からのスキャンを防ぐための偽装か、一時的な通信エラーに過ぎません。サーバー自体は生きており、情報を盗み取る機能が動作している可能性があります。

詐欺サイトの画像

まとめ

今回のメールは、日本の教育ドメイン(study.gr.jp)を騙り、イスラエルのサーバーを経由して、アメリカの隠匿サーバーへと誘導するという、世界を股にかけた壮大な、しかし中身はスカスカな詐欺メールでした。メールアドレスが「study(勉強)」なだけに、我々も「これは詐欺だ」としっかり学習して、二度と騙されないようにしたいものですね。