【危険】【実録】「楽天アカウント登録情報の更新について」は詐欺!正体を暴いてみた結果!

![]()

![]() このメールは「楽天」を装ったフィッシング詐欺です。

このメールは「楽天」を装ったフィッシング詐欺です。

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

いつもご覧くださりありがとうございます!

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

前書き

また楽天を騙る怪しいメールです。

今度は、登録された情報に更新が必要な状態が確認されたと意味不明な内容が書かれています。

今回は、そんな「楽天」に成り済ます不審なメールのご紹介となります。

では、詳しく見ていくことにしましょう。

あっと、その前に!

これらのメールは開いただけなら被害に遭うことはありませんので先にお伝えしておきますね!

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

またリンクのURLは直リンク防止のため文字を一部変更してあります。

メール本文

ここから本文

↓↓↓↓↓↓![]()

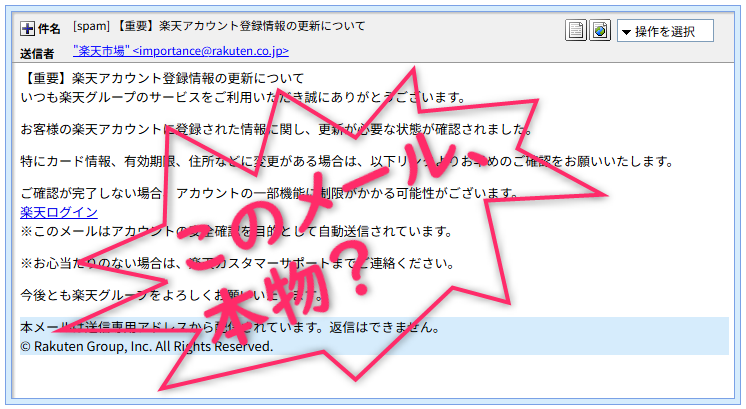

件名:[spam] 【重要】楽天アカウント登録情報の更新について

送信者: “楽天市場" <importance@rakuten.co.jp>

【重要】楽天アカウント登録情報の更新について

いつも楽天グループのサービスをご利用いただき誠にありがとうございます。

お客様の楽天アカウントに登録された情報に関し、更新が必要な状態が確認されました。

特にカード情報、有効期限、住所などに変更がある場合は、以下リンクよりお早めのご確認をお願いいたします。

ご確認が完了しない場合、アカウントの一部機能に制限がかかる可能性がございます。

楽天ログイン

※このメールはアカウントの安全確認を目的として自動送信されています。

※お心当たりのない場合は、楽天カスタマーサポートまでご連絡ください。

今後とも楽天グループをよろしくお願いいたします。

本メールは送信専用アドレスから配信されています。返信はできません。

© Rakuten Group, Inc. All Rights Reserved.

![]() ↑↑↑↑↑↑

↑↑↑↑↑↑

本文ここまで

※本記事は注意喚起目的で掲載しています

当然これは高い確率でフィッシング詐欺メールの類です。

その理由と対処法を整理します。

不審・危険なポイント

- 送信元アドレス

送信者は「"楽天市場" <importance@rakuten.co.jp>」とされていますよね。

「importance」は、メールで言えば 「重要連絡用」みたいな懸命になりますが、公式メールで「importance@」はかなり不自然です。 - 宛名が「お客様」

本物の楽天からの重要なお知らせであれば、通常は登録しているフルネームが記載されます。 - 不安を煽る内容

「機能に制限がかかる」「お早めに」といった言葉で、冷静な判断を奪おうとするのは典型的な詐欺の手法で、これはフィッシングメールの王道テンプレです。

推奨される対応

- 公式サイトから直接ログイン

メール内のリンクは使わず、ブラウザのブックマークやGoogle検索から「楽天市場」公式サイトへアクセスし、ログインして通知を確認してください。 - 公式アプリを使用

スマホの楽天市場アプリを起動して、お知らせ欄や設定を確認してください。 - 楽天e-NAVIを確認

クレジットカード情報の更新が必要な場合は、楽天カードの公式サイト「楽天e-NAVI」から直接状況を確認できます。

もしもうクリックしてしまったら

- すぐに楽天のパスワード変更

- クレジットカード会社にも念のため連絡

- 楽天の「不審なメール報告」フォームから通報

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールのヘッダー情報を確認

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from mail10.thttcjfg.com (193.43.97.34.bc.googleusercontent.com [34.97.43.193])

本来ならここには、送信者のメールアドレスと同じドメインが記載されるはずですがそれとは全く異なる「mail10.thttcjfg.com」なんて楽天と異なるドメインが記載されていますね。

もうこの時点で偽メール確定!

まあこのドメインもおおかた嘘でしょうけど。

Received のカッコ内は、送信サーバーが自身で書き込むもので、偽装することはできません。

よく見ると、カッコ内に「bc.googleusercontent.com」と記載がありますよね。

これは Google Cloud 上のレンタルサーバーを悪用して送信されていることがわかります。

企業が公式メールを送る際にこのような経路を使うことはまずありません。

このReceivedフィールドの末尾にあるIPアドレスからそのロケーション地を「IP調査兵団」で導き出してみると、大阪市庁舎付近です。

でもこのロケーションは参考にすぎません。

その理由を簡単に説明しておきます

この解析結果から回線関連情報に「Google Llc」とあった通り、Googleが提供するクラウドサーバーを借りて送信しています。

そのためそのデータセンターや登記上の所在地を返すことが多く、日本向けリージョンの場合「 東京 / 大阪 / 名古屋」あたりに丸められるので、犯人が大阪市役所にいるわけではなく、「Googleのクラウドサービスを悪用して、大阪のデータセンター経由でメールを送信した」というのが真実です。

リンク先のドメインを確認

さて、本文の「楽天ログイン」と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

【h**ps://www.novabridge.cfd/4SBB6t】

(直リンク防止のため一部の文字を変更してあります)

ご覧の通り楽天のドメインとは異なるものが利用されていますから、このサイトは公式サイトではありません!

それに「.cfd」というドメインは安価に取得できる新gTLDの一つで、残念ながら近年、フィッシング詐欺サイトによく悪用される傾向にあります。

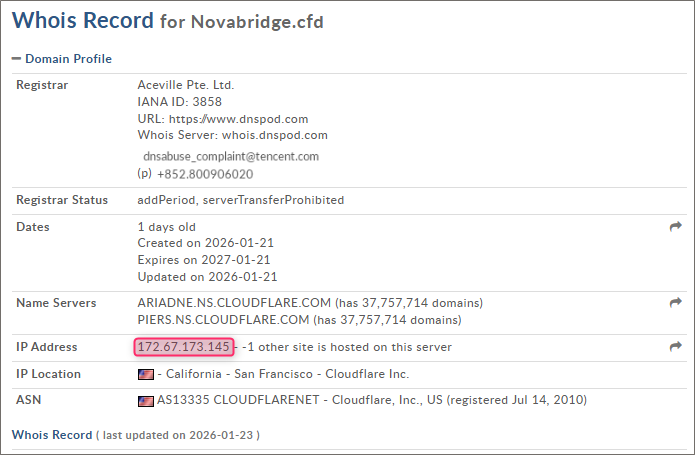

このドメインを割当てているIPアドレスを「whois.domaintools.com」さんで取得してみます。

URLが危険と判断できるポイント

- 登録日が最新すぎる

Created on 2026-01-21

Expires on 2027-01-21

今日が2026年1月23日ですからまだ1日前に作られたばかりのドメインです。

これはフィッシングでよくある「使い捨てドメイン」典型で、正規企業がログインページ用に1日でドメイン作ることは絶対ありません。 - レジストラ(ドメイン登録業者)が怪しい

「Registrar: Aceville Pte. Ltd.」はシンガポールに拠点を置く 安価・匿名登録が可能なレジストラで、フィッシング業者御用達のレジストラです。

割当てているIPアドレスは「 172.67.173.145」

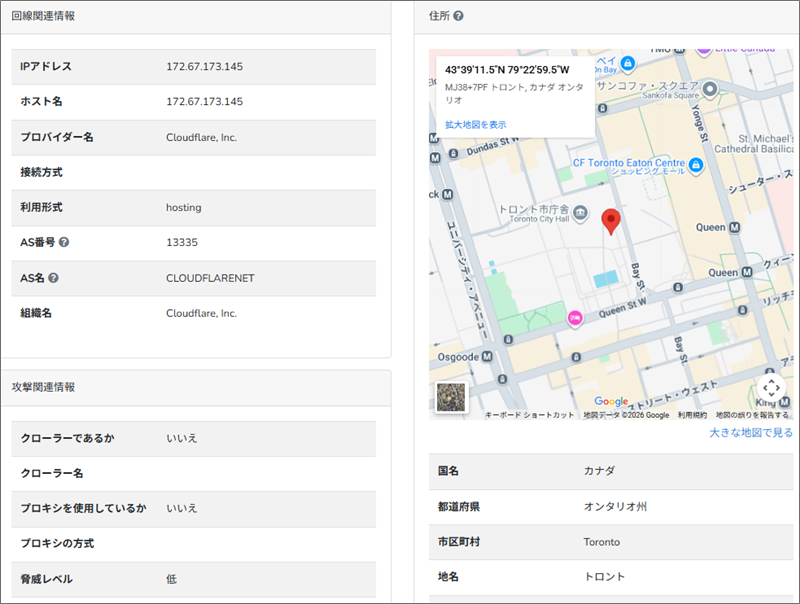

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、カナダのトロント市庁舎付近であることが分かりました。

ここに記載されている通り、利用されているプロバイダーは「Cloudflare(クラウドフレア)」のようですが、これは Cloudflareというネットワークサービスの共有IPアドレスです。

Cloudflareは世界中に拠点があり、アクセスした人に一番近い拠点が表示されるだけで運営者・犯人の場所ではありません!

この調査結果から、犯人がどのように足を隠しているのかを考察すると。

このIPアドレスは、世界中の膨大な数のサイトが共有しているものです。

犯人の本当のサーバーの前に、Cloudflareという大きな壁を立てることで、攻撃者の本拠地を特定しにくくしています。

アクセス元・タイミングによっては、ロサンゼルスであったり、東京であったり、今回の様にトロントであったりと別の拠点IPが返ることがあります。

これは Cloudflare のエッジ拠点に過ぎませんからここに詐欺サイトが設置されているとは限りません。

「」のような超大規模サービスが、わざわざこのような安価な個人利用も多い共有設定でログインページを運用することは考えにくいです。

通常、大企業は自社専用、あるいは強固に管理されたネットワークインフラを使用します。

Cloudflareサービスには詐欺にとって更に以下の利点があります。

- 本当のサーバIPを隠せる

- 無料・即日で使える

- HTTPSが簡単

- 通報されても別ドメインへ即切替可能

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが、解除して進むとこのようなページが開きました。

極めて巧妙に作られたログイン画面ですね。

しかし、これまでのWhois情報やURL解析の結果と照らし合わせると、この画面は情報を盗み取るための「偽の入り口」です。

絶対にログインしてはいけません!

ログインしてしまうとその情報は取得されてしまい、不正ログインを行われた上で資産を操作され詐欺被害に遭うことになります。

まとめ

今回の調査結果を繋ぎ合わせると、犯行の全体像が見えてきます。

- 1月21日: novabridge.cfd を取得。

- 1月22日〜23日: Google Cloudの大阪リージョンのサーバー(中継地点)から、偽装したメールを一斉送信。

- リンク先: Cloudflareで防御されたサーバーに偽の楽天ログイン画面を設置し、情報を盗み取る。

このように、複数のクラウドサービス(Google, Cloudflare)を巧みに組み合わせて、追跡を逃れようとしています。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;![]()