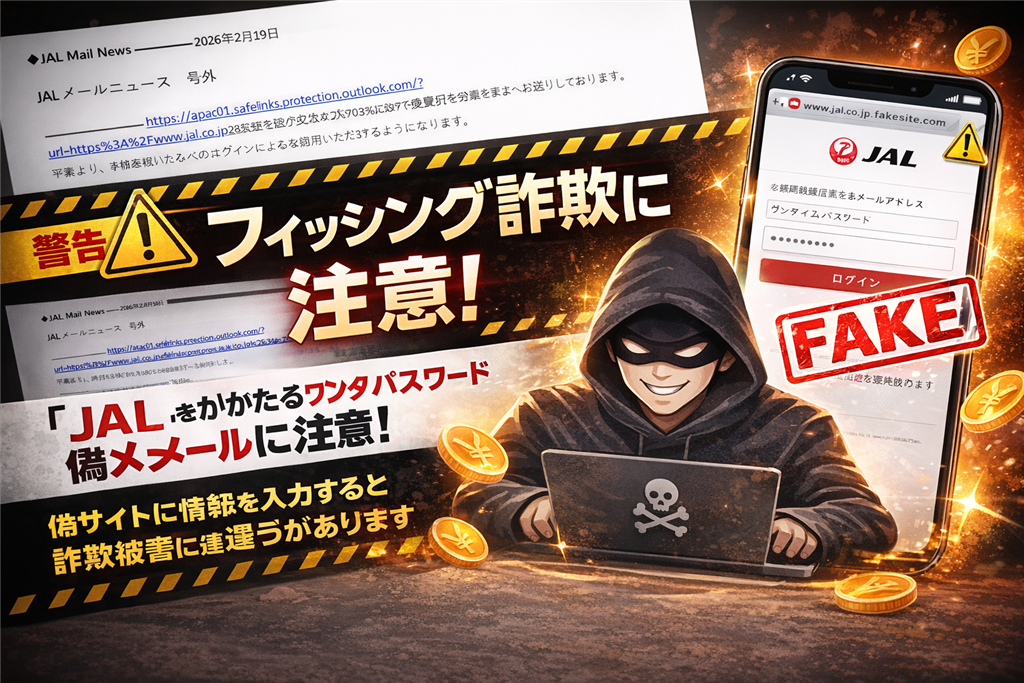

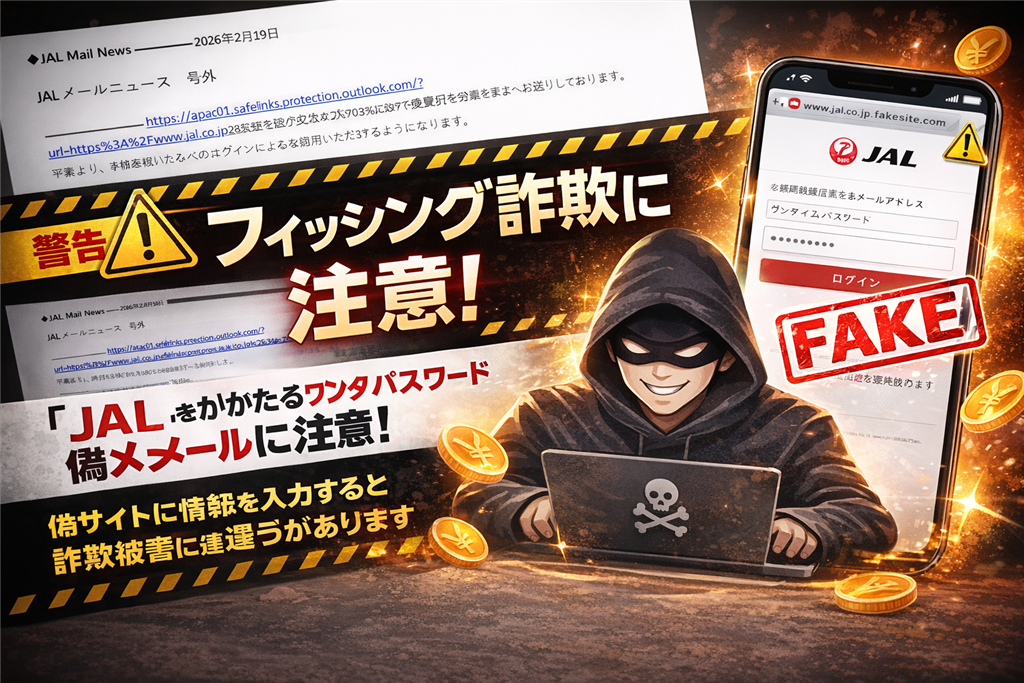

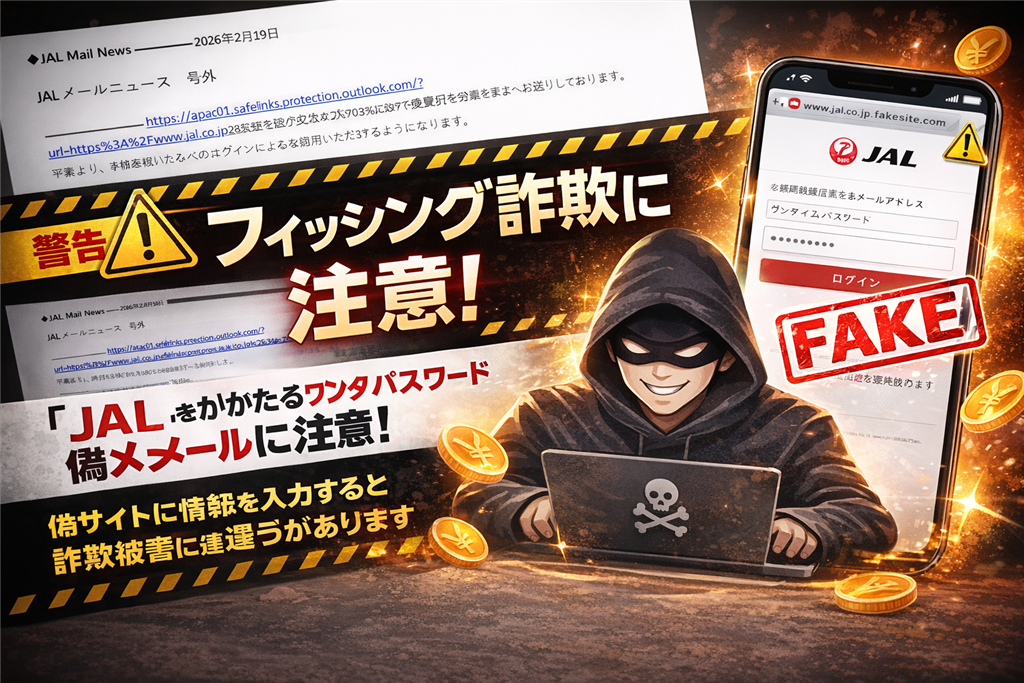

【注意】JALを騙る「パスキーログイン導入」の正体:最新フィッシング手口を公開

【調査報告】最新の詐欺メール解析レポート メールの解析結果および通信インテリジェンスの提示 | ■ 最近のスパム動向

今回ご紹介するのは「JAL(日本航空)」を騙るメールですが、その前に最近のスパムの動向を解説します。

現在、多くの企業が従来のパスワード認証から、より安全な「パスキー」への移行を進めています。詐欺師はこの「セキュリティ強化の過渡期」を最大のチャンスと捉え、ユーザーの不安や関心を煽るニュースを悪用して偽サイトへ誘導する手法を常套化させています。

| ■ 標的メールの基本属性 | 件名 | [spam] 【重要】「パスキーログイン」導入のお知らせ | | spam判定の理由 | 受信サーバーのスパムフィルタが、送信ドメイン認証の失敗や、過去のブラックリスト情報に基づき自動的に付与したものです。 | | 送信者 | JALマイレージバンク <information-Z1mq@otsuma.ac.jp>(大妻女子大学のドメインを盗用) | | 受信日時 | 2026-02-20 21:58 | ※送信者が大学ドメイン等を使用している場合は、受信者のアドレスを盗用、または脆弱なメールリレーを悪用している証拠です。 | ■ メール本文の忠実な再現 ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。URLは物理リンクを無効化し、一部を伏せ字(●●●)にしています。

◆JAL Mail News ━━━━━━━━━━━━━2026年2月19日 JALメールニュース 号外 ━━━━━━━━━━━━━━━━━ https://apac01.safelinks.protection.outlook.●●●/?url=https%3A%2F%2Fwww.jal.co.jp%2F…(中略) お客様 平素より、JALグループをご愛顧いただき厚く御礼申し上げます。

本メールは、SMS(ショートメッセージサービス)によるワンタイムパスワードをご利用いただいていないお客さまへお送りしております。 2026年3月末頃よりJALマイレージバンクへのログインに「パスキー」をご利用いただけるようになります。 【パスキーとは】

パスキーはデバイスやパスワードマネージャーに紐づけられ、指紋・顔認証やパターン認証を組み合わせる仕組みです。

パスワードを覚えたり入力する必要がなくなることで、不正ログインやフィッシング詐欺のリスクも減らすことができます。

なお、パスキーのご登録には、事前にSMS用携帯電話番号の登録が必要です。 【SMSの登録方法】

1. JAL Webサイトへログイン後、JALマイレージバンクのトップページにある「登録情報」を選択し、「ワンタイムパスワード通知先設定」へ進む。

2.「登録携帯電話番号の変更」よりSMS用携帯電話番号を入力。

3. お手元のSMSに送信された確認コードで携帯電話番号の認証を行う。 引き続き、お客さまご自身でのアカウントの管理とセキュリティ対策の徹底をよろしくお願い申し上げます。 パスキーログインへ:https://www.jal.co.jp.●●●/jp/ja/ 日本航空株式会社

2026年2月20日 ∽∽———————————————–

編集・発行:日本航空 ~ 明日の空へ、日本の翼 ~

https://apac01.safelinks.protection.outlook.●●●/?url=https%3A%2F%2Fwww.jal.co.jp%2F…(中略)

〒140-8637 東京都品川区東品川2-4-11 野村不動産天王洲ビル

copyright(c) Japan Airlines. All rights reserved.

∽∽———————————————–

JALメールニュースの記事を許可なく転載することを禁じます。

| | ■ 専門的な解析・考察 この犯人の目的

犯人の主目的は、JALマイレージバンクの**「認証情報の窃取」**です。盗み取ったログイン情報を使い、マイルの不正消費や、登録されているクレジットカード情報を悪用した二次被害を狙っています。

メールデザインと不審点

デザイン自体は公式のニュースレターを模倣していますが、文中のリンク先が「outlook.com」の保護リンクを装った偽装URLである点が極めて巧妙です。また、発行日が「2026年2月20日」となっているにもかかわらず、ヘッダーに「2月19日」とあるなど、日付の整合性が取れていない事務的なミスが散見されます。

| ■ Received(送信元情報) これは送信に利用された生の情報であり、以下のIPアドレスは信頼できる送信者情報です。 | 送信元ホスト | C202602200867097.local (12.186.148.167.bc.googleusercontent.com) | | 送信元IPアドレス | 167.148.186.12 | | ホスティング | Google Cloud Platform (bc.googleusercontent.com) | | 設置国 | United States |

※ホスト名に「bc.googleusercontent.com」が含まれる場合、Googleのクラウドサービスが踏み台にされています。

【根拠データ:167.148.186.12 解析レポート(ip-sc.net)】

| ■ 誘導先(詐欺サイト)の回線関連情報 | 偽装URL | https://jal.bmnvnb.●●●/pass/jp/ | | リンクドメイン | jal.bmnvnb.com | | IPアドレス | 172.67.168.106 | | 国名 | United States | | ドメイン登録日 | 2026年02月18日 |

ドメイン分析: 登録日がメール受信のわずか3日前です。これは攻撃のために急造されたドメインであることの決定的証拠です。

【サイト回線解析データ:172.67.168.106(ip-sc.net)】

| ■ リンク先サイトの現況 | 【詐欺サイトの現在の表示】

|

現在、このリンク先はタイムアウトエラーを表示しています。これはウイルスバスター等のセキュリティソフトやブラウザ側でのブロックが進んでいるか、あるいは証拠隠滅のために犯人がサーバーを停止させた可能性があります。

| |