【解析】[spam] 重要: 保留中の受信メールが 12 件あります|カゴヤ詐欺メール調査報告

【調査報告】最新の詐欺メール解析レポート

レポート生成時刻:2026-02-20 16:15 | 最近のスパム動向

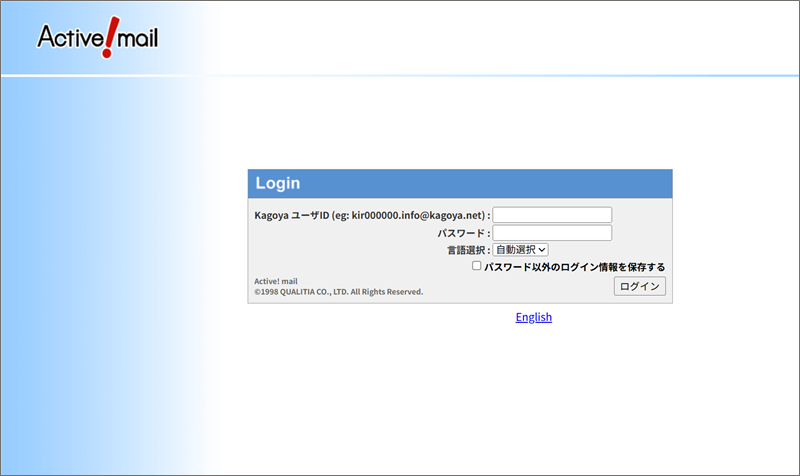

今回ご紹介するのは「カゴヤ・ジャパン」を騙るフィッシングメールですが、その前に最近のスパム動向を解説します。2026年現在、クラウドサービス(AWS等)を悪用した送信元偽装が一般化しています。特に「メールの配信承認」や「容量オーバー」といった、利用者が日常的に接するシステム通知を模倣し、正規のウェブメールログイン画面(Active!mail等)を精巧にコピーした詐欺サイトへ誘導する手口が急増しており、組織的な資格情報窃取が行われています。

| 受信メール・プロパティ | | 件名 | [spam] 重要: 保留中の受信メールが 12 件あります | | 件名の見出し | 「[spam]」というタグは、サーバー側の検閲によりスパムの疑いがあると判定された証拠です。 | | 送信者 | “KAGOYA Japan Support Center” <no_reply@abc.co.jp>

※「abc.co.jp」は受信者のドメインを盗用しています。内部システムからの送信を装う極めて悪質な手口です。 | | 受信日時 | 2026-02-20 12:10 | メール本文(画像解析による再現) ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。

拝啓 aaa@abc.co.jp 現在、12件の重要なメールが保留中です。メールの紛失を防ぐため、重要なメールの配信承認を今すぐ行ってください。 保留中のメールを今すぐ承認するには、こちらをクリックしてください よろしくお願いいたします。

KAGOYA Japan セキュリティチーム Copyright © 2026 KAGOYA Japan, K.K. Inc. All rights reserved.

| | メールの目的及び専門的解説 犯人の目的:受信者のKAGOYAユーザーIDおよびパスワードを窃取することです。窃取したアカウントは、更なるスパム送信の踏み台や、企業内情報の探索に悪用されます。 デザインと違和感:非常にあっさりとして素っ気ない、システム自動生成を装ったデザインです。しかし、冒頭の宛名が氏名ではなく「メールアドレス」である点、および署名の「セキュリティチーム」という名称が公式のものと一致しない点に強い不自然さがあります。 | Received: 送信元回線関連情報 | 送信元ホスト名 | ec2-54-199-29-170.ap-northeast-1.compute.amazonaws.com | | 送信元IPアドレス | 54.199.29.170 | | ホスティング社名 | Amazon.com, Inc. (AWS EC2) | | 国名 | 日本 (Japan) |

専門的見解:送信元ドメインは「abc.co.jp」を自称していますが、実際の送信元はAmazonのEC2インスタンスです。カゴヤの公式通知が外部クラウドサービスであるAWSから送信されることはありません。これは明らかに「偽装」されたメールです。

| サイト回線関連情報(フィッシングサイト) リンク設定箇所:本文内の青字テキスト部分 リンク先URL:hxxps://su-activemail-kagoya-jp[.]com/mail/login.html#aaa@abc.co.jp (※伏せ字あり) | ドメイン | su-activemail-kagoya-jp.com | | IPアドレス | 103.141.241.155 | | ドメイン登録日 | 2026-02-15(解析時点の5日前) | | 設置国 / ホスト | インド (India) / Hostinger |

危険なポイント:ドメイン登録日が受信日のわずか数日前です。これは攻撃のために急遽用意された「使い捨てドメイン」の典型的な特徴です。また、ウイルスバスター等によるブロックを潜り抜けるため、常に新しいドメインが生成されています。

| 詐欺サイトの状態(稼働確認) 【警告】以下のサイトはActive!mailを模倣した偽のログインページです

サイトは現在も「稼働中」であり、非常に高い危険性があります。過去の事例と比較しても、入力項目の説明(eg: kir000000…)まで忠実に再現されており、不注意なユーザーを欺くレベルが高いです。 | まとめ

今回の事例は、公式ウェブメールのインターフェースを完全に盗用した極めて巧妙なフィッシング詐欺です。ドメイン登録日が数日前であるという客観的データこそが、最も信頼できる「詐欺の証拠」となります。

| |