【実録】自社ドメイン偽装型スパム解析:Document 3005の危険性

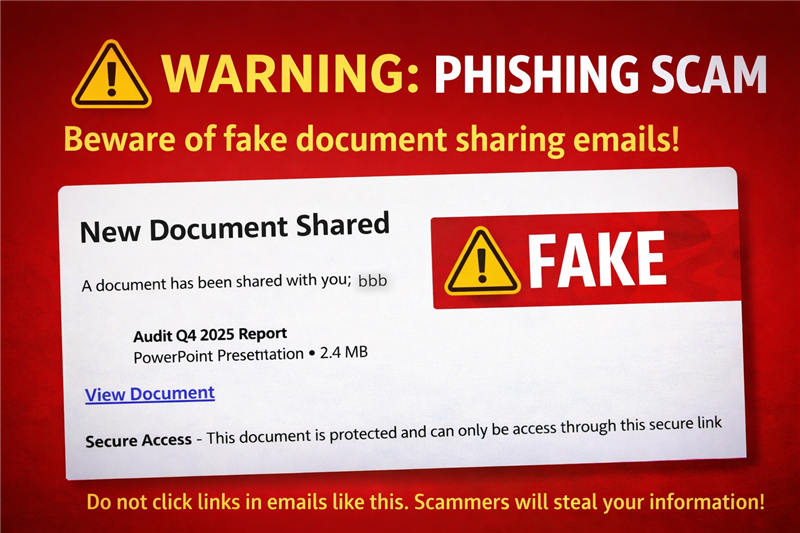

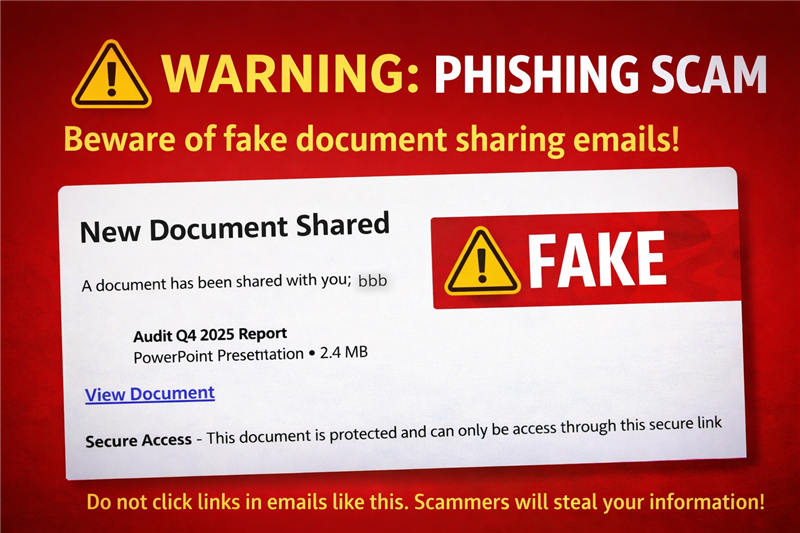

【調査報告】最新の詐欺メール解析レポート 調査対象:自社ドメイン偽装型フィッシングメール / 判定:極めて危険 | 最近のスパム動向 | 今回ご紹介するのは「ドキュメント共有」を騙るメールですが、その前に最近のスパムの動向を整理します。2026年現在、決算期や四半期末のタイミングに合わせ、組織内の人間を装って「監査レポート」等の重要書類を共有したと錯覚させる標的型攻撃が激増しています。AIによる自然な言語構成に加え、パブリッククラウド(Google Cloud等)を送信踏み台に利用することで、従来のフィルタリングを回避する傾向が見られます。 | メール基本情報 | 件名 | [spam] [aaa@bbb.co.jp]: Document 3005 | | 件名の見出し(spam) | 受信サーバーにより「迷惑メール」として自動マーク済み。 | | 送信者 | bbb. IT <no-reply@bbb.co.jp> | | 受信日時 | 2026-02-19 9:42 | ※「no-reply@bbb.co.jp」となっており、受信者のメールアドレスのドメインを盗用しています。内部組織からの連絡を装い、クリック率を高める極めて悪質な手口です。 メール本文(画像解析による再現) | New Document Shared A document has been shared with you; bbb Audit Q4 2025 Report

PowerPoint Presentation • 2.4 MB | View Document Secure Access – This document is protected and can only be accessed through this secure link | ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。URLは伏せ字加工しリンクは無効化しています。 メールの目的および解析評価 【犯人の目的】

・アカウント情報の窃取(認証情報のフィッシング):

受信者を偽のログインページへ誘導し、Microsoft 365や組織用アカウントの認証情報(メールアドレス・パスワード)を直接入力させて盗み取ることです。盗まれた情報は組織内への侵入や、二次的な詐欺メールの配信踏み台として悪用されます。

・マルウェア(ウイルス)への感染:

リンク先から偽のファイルをダウンロードさせ、パソコンをウイルスやランサムウェアに感染させようとします。 ・さらなるなりすましメールの踏み台:

あなたのアカウントを乗っ取り、あなたの連絡先リストに登録されている取引先などへ、同様の詐欺メールを大量送信するための「拠点」にしようとしています。 【技術的考察】

非常に簡素なデザインですが、「Secure Access」という言葉でセキュリティ意識を逆手に取っています。また、ファイルサイズを「2.4 MB」と具体的に記すことで、実在するドキュメントであるかのように錯覚させています。 | Received(送信者情報):送信元の生データ | 解析ヘッダーデータ | from [10.88.0.3] (224.86.117.136.bc.googleusercontent.com [136.117.86.224]) | | 送信IPアドレス | 136.117.86.224 | | ホスティング名 | bc.googleusercontent.com (Google Cloud利用) | | 設置国 | United States (アメリカ) | カッコ内のIPアドレス 136.117.86.224 は、送信者が実際に利用したサーバーの情報であり、信頼できるエビデンスです。bc.googleusercontent.com が含まれることから、攻撃者がGoogle Cloudインフラを悪用して配信したことが確定できます。 リンク先ドメイン・サイト解析 | リンク先URL | hxxps://mail-hopeinlifelink[.]appwrite[.]network/ | | サイトIPアドレス | 104.21.14.237 (Cloudflare経由) | | ホスティング社名 | Cloudflare, Inc. | | 設置国 | United States | ドメイン「appwrite.network」は、開発者向けバックエンドサービスを悪用したものです。Whois情報によると、ドメインの登録・更新が極めて最近行われており、攻撃のために急造されたインフラである可能性が非常に高いです。 詐欺サイトの視覚的実例(フィッシングページ) | [危険] 偽のログインフォーム画像

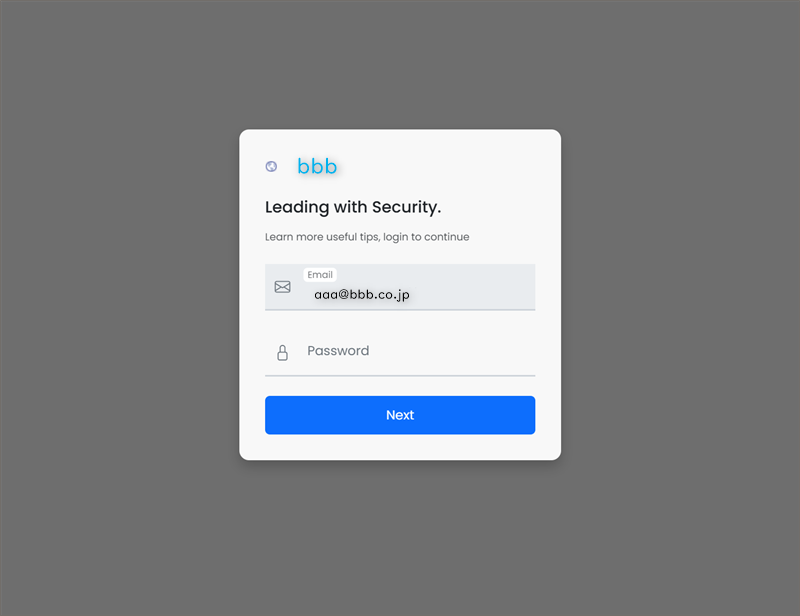

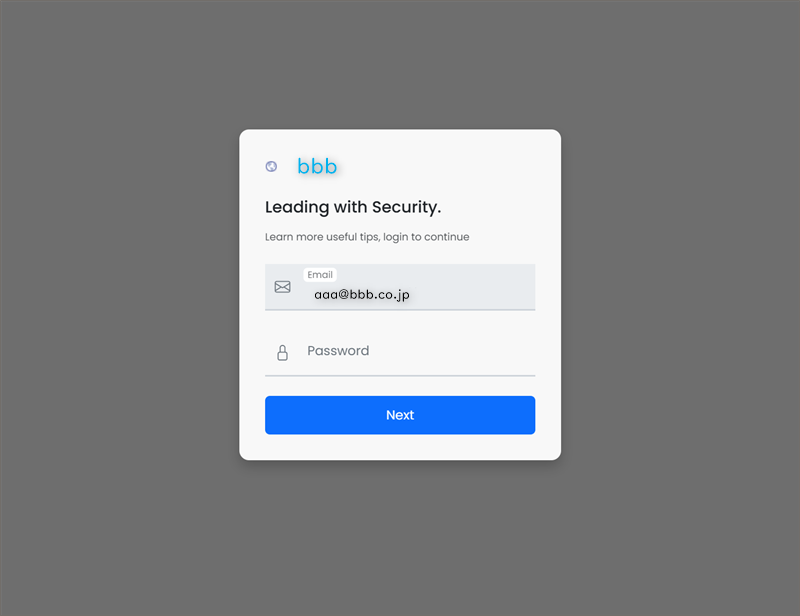

解析結果: ログイン画面には「bbb」というロゴと共に、あらかじめ被害者のメールアドレス(aaa@bbb.co.jp)が自動入力されている場合があります。これにより、利用者は「自分の会社専用のページだ」と深く信用してしまう心理的トラップが仕掛けられています。 | まとめ・推奨される対応 【危険なポイント】

・送信元が自社ドメインを騙っているが、実際の配信はGoogle Cloudのアメリカ国内サーバー。

・リンク先の「appwrite.network」は正規の企業ドキュメント管理には通常使用されません。【対処法】

このメールは即座に削除してください。パスワードを入力してしまった場合は、直ちに正規の管理画面からパスワードを変更し、二要素認証(2FA)の状況を確認してください。

またパソコンをウイルスやランサムウェアに感染させようとしますのでリンクのデーターは絶対にダウンロードしないでください。

感染するとあなたのデバイスを乗っ取り、あなたの連絡先リストに登録されている取引先などへ、同様の詐欺メールを大量送信するための「拠点」にしようとしています。 【公式サイトの注意喚起】

類似のなりすましメール被害について、公式から注意喚起が出ている場合がありますので必ずご確認ください。

三建設備工業:不審メール(なりすましメール)に関する注意喚起 | Generated by Gemini Security Report v3.0 | 2026-02-19 |