【解析】利用規約の改定に伴う本人確認ステータスの再確認のお知らせ – 詐欺メール調査報告

【調査報告】最新の詐欺メール解析レポート メールの解析結果と技術的エビデンス | ■ 最近のスパムメール動向について

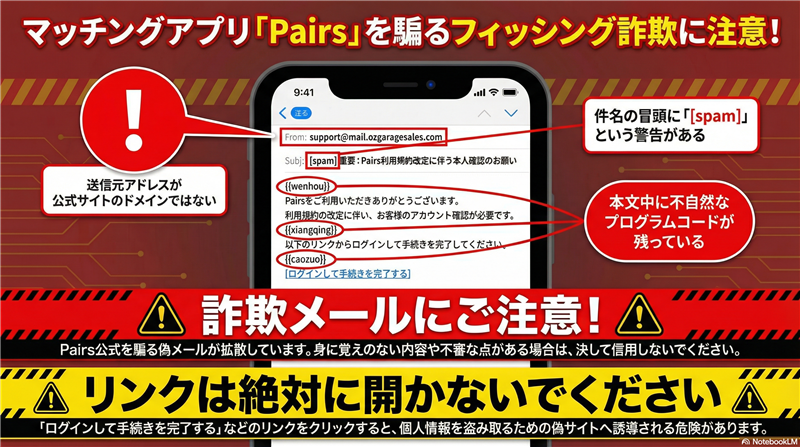

今回ご紹介するのは、人気マッチングアプリ「Pairs(ペアーズ)」を騙るメールですが、その前に最近のスパムの動向について触れておきます。現在、マッチングアプリの利用者を狙ったフィッシング詐欺が急増しています。これらは従来の銀行系詐欺とは異なり、利用規約の改定や本人確認といった、ユーザーが「すぐに対応しなければ機能が制限される」と感じる心理的な隙を巧妙に突く内容が特徴です。

| ■ 前書き

本レポートでは、実在するサービスを装った極めて巧妙な詐欺メールを徹底解析します。一見公式に見えますが、送信元サーバーの検証や、メール内に残された開発言語の痕跡、リンク先のドメイン調査により、その正体が個人情報を窃取するための「フィッシング詐欺」であることを証明しました。

| ■ 詐欺メールの構成情報 | 件名 | [spam] 利用規約の改定に伴う本人確認ステータスの再確認のお知らせ | | 件名の見出し | 件名に「[spam]」という判定が付与されています。これはメールサーバーの自動検知システムが、過去の統計データに基づき、このメールを「危険な迷惑メール」として隔離・識別した重要な証拠です。 | | 送信者 | “ペアーズ” <support@mail.ozgaragesales.com> | | 受信日時 | 2026-02-15 19:05 | ■ メール本文の再現 | ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。

Pairs

aaa@bbb.co.jp 様

{{wenhou}}

{{xiangqing}}

{{caozuo}}

ログインして手続きを完了する

※本メールは、利用規約の改定に伴い全ユーザー様へ自動送信されています。

通知設定の変更は、アプリ内「設定」>「通知設定」より行えます。ヘルプ | お問い合わせ 株式会社エウレカ / eureka, Inc.

東京都港区三田1-4-1 住友不動産麻布十番ビル 4階

© Pairs All rights reserved. (Ref ID: 12) | Unsubscribe |

※宛名に「aaa@bbb.co.jp 様」と記載されています。本来、実名が入るべき箇所にメールアドレスが表示されている場合、受信者のアドレスが外部から盗用され、機械的に送信されている可能性が非常に高いです。

■ サービス概要とプログラムの異常露出 | Pairs(ペアーズ)とは

累計会員数2,000万人を超える国内最大級のマッチングアプリです。公的証明書による厳格な本人確認を売りにしているため、詐欺グループは「本人確認の再確認」という名目がユーザーに疑われにくいと考え、標的に選んでいます。

【重要】システム変数「{{…}}」の露出解析

本文中に見られる {{wenhou}} / {{xiangqing}} / {{caozuo}} は、送信システムが自動で言葉を埋め込むための「変数(プレースホルダー)」です。

- wenhou(問候):中国語で「挨拶」を意味します

- xiangqing(詳情):中国語で「詳細」を意味します

- caozuo(操作):中国語で「操作・アクション」を意味します

これらのピンイン(中国語の読み)に基づいた変数名が露出していることから、海外(特に中国圏)の攻撃グループが作成した配信ツールを使用していることが明白です。設定ミスにより、本来挿入されるべき日本語の文章が空欄のまま送信されています。

| ■ デザインとテンプレートの解析

このメールは、「本文背景が白」で「末尾数行が水色の背景」という構成になっています。これは詐欺メールの量産型テンプレートとして多用される特徴的な構造です。公式サイトを模倣しつつ、少ない労力で大量に配信することを目的としています。

| ■ 危険なポイントと対処法 | 送信元の不一致 |

本物のPairsは「@pairs.lv」等の公式ドメインを使用します。送信者の「mail.ozgaragesales.com」は正規のドメインと比較して明らかに偽装されています。公式サイトでも注意喚起が行われています。

Pairs公式:不審なメールに関するご注意

| | 推奨対応 | メール内のリンクは決して開かず、速やかに削除してください。偽サイトへ誘導され、個人情報やクレジットカード情報を盗まれるリスクがあります。 | ■ メールの配信ルート(Received)解析

以下のデータは、このメールが実際にどのサーバーを通過して送信されたかを示す、信頼できる証跡データです。

| 送信元ドメイン | mail.ozgaragesales.com | | 送信者IPアドレス | 160.251.203.34 | | ホスティング/ISP | Xserver Inc. (エックスサーバー) | | 設置国 | Japan (日本) |

【解析コメント】 国内大手サーバーが踏み台、あるいは不正利用されている可能性があります。

→ whois情報でドメイン登録者を詳細確認する

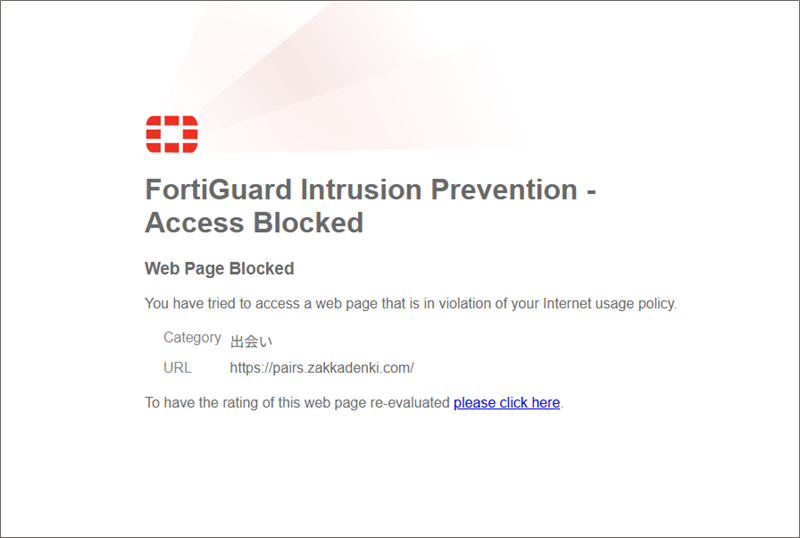

| ■ 誘導先リンクの解析結果 | 誘導箇所 | 「ログインして手続きを完了する」ボタン | | リンク先URL | hxxps://pairs.zakkadenki.c*m/ (伏字を含む/直接リンク無効化) | | セキュリティ状態 | FortiGuardにより遮断済み。 侵入防御システムにより「危険なサイト」としてブロックされており、現在は安全な閲覧が不可能です。 | ■ 詐欺サイトの回線関連情報 | 解析ドメイン | pairs.zakkadenki.com | | IPアドレス | 172.67.147.164 | | ホスティング | Cloudflare, Inc. | | 設置国 | United States (米国) | | ドメイン取得日 | 2026-02-10 |

【危険と判断できるポイント】 ドメイン登録日がメール送信のわずか5日前である点、そしてCloudflareを利用して真のサーバー位置を隠蔽しようとしている点から、計画的な詐欺サイトであると断定できます。

| ■ 詐欺サイト(フィッシングページ)の現状 | ※現在はセキュリティソフトにより遮断され、サイトは稼働を停止、またはブロックされています。

| ■ まとめと最終的な注意喚起

今回のケースでは、送信ルートに国内サーバーを使いつつ、本文内には中国語のシステム変数が漏洩しているという、攻撃者の拠点が透けて見える結果となりました。Pairsのような会員数が多いサービスでは、常にこのような詐欺メールが流通しています。

身に覚えのない本人確認通知や、異常なシステム変数が含まれるメールは、迷わず削除してください。最新の注意喚起情報は公式サイトを常に確認するようにしましょう。

→ Pairs公式サイトで最新の詐欺情報を確認する

| |