えきねっと詐欺メール解析:【見逃し厳禁】必要な手続きが未完了です

【調査報告】最新の詐欺メール解析レポート メールの解析結果:インフラ構成およびドメイン信頼性の検証 | 最近のスパム動向と前書き

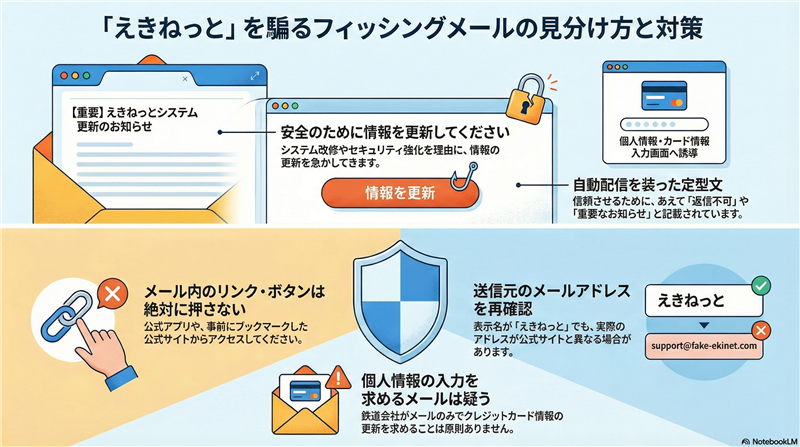

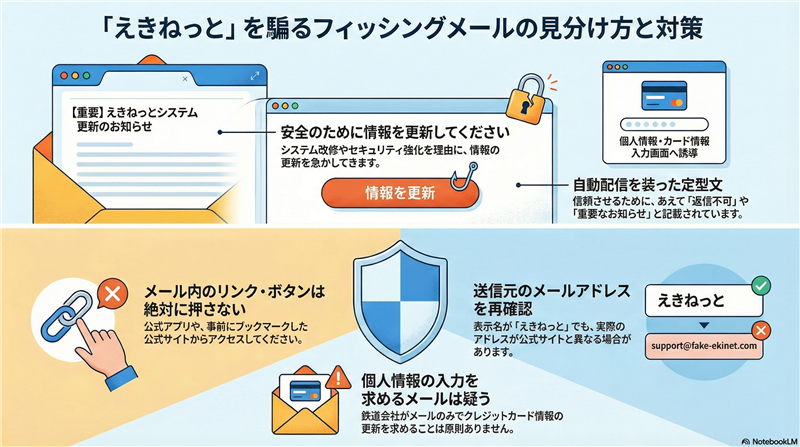

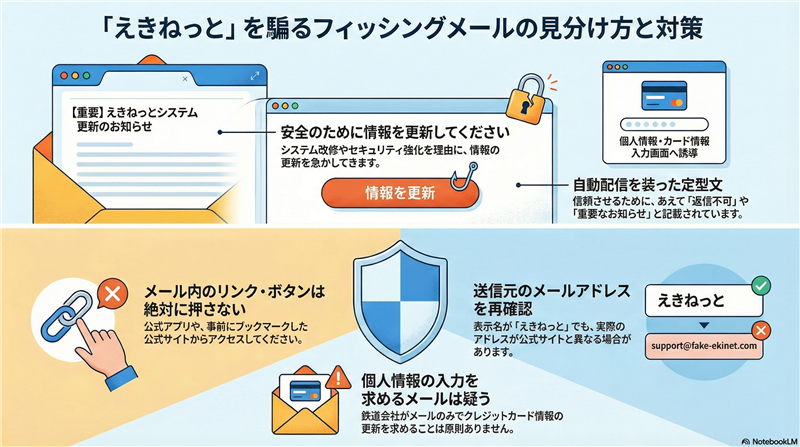

2026年に入り、JR東日本の「えきねっと」を騙るフィッシングメールが再燃しています。今回の検体は、一見すると公式サイトからの通知に見えますが、送信元サーバーの身元を隠蔽するために複数の海外インフラを経由させているのが特徴です。本レポートでは、これら「見逃し厳禁」を謳う詐欺の手口を技術的に解剖します。

| 受信メールの構造解析 | 件名 | [spam] 【見逃し厳禁】必要な手続きが未完了です | | 件名の見出し(判定) | 先頭の [spam] は、メールサーバーのアンチスパム機能が「送信ドメインの不一致」や「ブラックリスト登録されたサーバーからの送信」を検知した際に自動付与する警告タグです。 | | 送信者 | auto-confirm.imamfhuf@npif.cn | | 受信日時 | 2026-02-12 12:25 | メールのデザイン再現 ※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。 |

|

いつも「えきねっと」をご利用いただき、誠にありがとうございます。

現在、システムの改修に伴い、より安全にサービスをご利用いただくために、お客様の情報更新が必要となっております。 更新手続きを行うことで、サービスの利用を継続できますので、以下のボタンをクリックして情報をご確認ください。 ご協力ありがとうございます。

これからも「えきねっと」をよろしくお願いいたします。 |

※このメールは「えきねっと」より自動配信されています。

返信いただきましても対応いたしかねますので、あらかじめご了承ください。

※本メールは、重要なお知らせとして配信されており、配信を希望されていないお客様にもお送りしております。発行:株式会社JR東日本ネットステーション

〒151-0051 東京都渋谷区千駄ヶ谷5-27-11 アグリスクエア新宿4階 | | T35 © 2026 JR East Net Station Co.,Ltd. | メールの感想と推奨される対応

今回のメールは、JR東日本の公式ロゴやフッターの住所情報を完璧にコピーしており、視覚的な違和感はほとんどありません。しかし、公式サイトでは「システムの改修」を理由にクレジットカード情報の更新を迫ることはないと明記されています。過去の事例と比較しても、誘導先のURLが「.cn」ドメインを多用する傾向が強まっており、組織的な犯行が疑われます。

| 危険なポイントと注意点 | 比較項目 | 公式サイトの正解 | 今回の詐欺メール | | 送信元アドレス | @eki-net.com | @npif.cn (中国ドメイン) | | URLの構成 | eki-net.com/… | gunality.ykdxexkk.cn/… | サイト回線関連情報(送信元解析) | ※以下のカッコ内のIPアドレスは、送信に使用された信頼できる中継データです。 | | Received (送信元) | from unknown (HELO npif.cn) (150.5.131.181) | | 送信元IPアドレス | 150.5.131.181 | | ホスティング社名 | CHINANET-JS (送信者が利用したホスト) | | 設置国 | 中国 (CN) |

【独自データによる解析根拠】

⇒ ip-sc.net:送信元回線の詳細解析結果を表示

| リンク先サイトの技術情報 | 誘導URL | hXXps://gunality.ykdxexkk.cn/Perosnal_member/ (※伏字加工済み) | | ブロック有無 | ウイルスバスター:脅威として検知・ブロック済み | | 稼働状況 | 稼働中(アクセス制限あり) | | ドメイン登録日 | 2026-02-10 |

解析コメント:ドメイン登録日が本メール送信のわずか2日前である点は、詐欺サイトの決定的な証拠です。短期間の使い捨てを前提とした悪質ドメインであり、正規サービスではあり得ない挙動です。

| サイト回線関連情報(誘導先解析) 詐欺サイトの現在の状態 | アクセス時に表示されるエラー画面(タイムアウト装い) We apologize, but your request has timed out. Please try again or check your internet connection. For further assistance, contact our support. ※このように一見アクセス不能に見えますが、特定のパラメータを持つアクセスのみをフィッシング画面へ通す手法が取られています。 | まとめ:身を守るためのポイント |