【解析】カゴヤ・ジャパン偽通知の危険性|SoftBank回線からのなりすましを検証

【調査報告】最新の詐欺メール解析レポート | メールの解析結果:カゴヤ・ジャパンを装ったICANN確認詐欺 | |

最近のスパム動向 今回ご紹介するのは「カゴヤ・ジャパン」を騙るメールですが、その前に最近のスパムの動向について解説します。

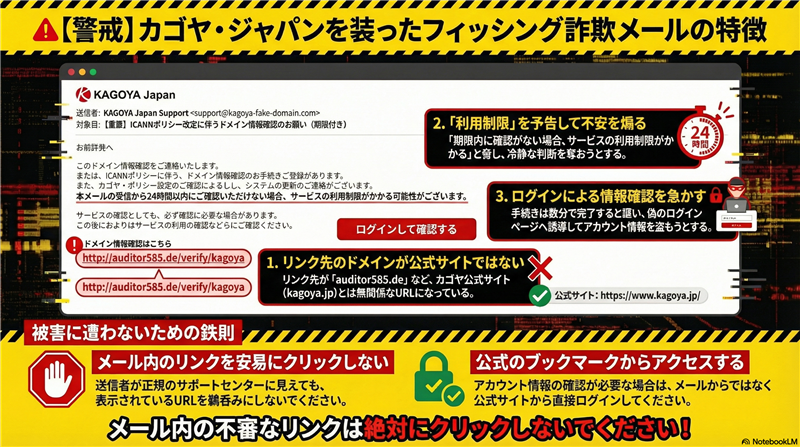

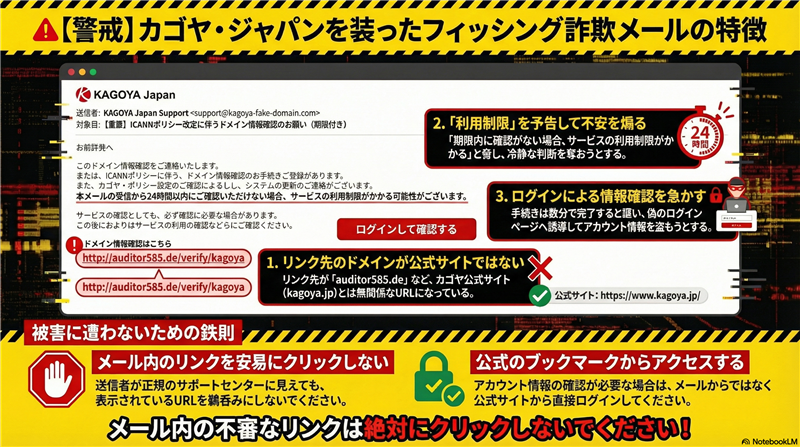

2026年現在、ドメインの所有者情報を管理する「ICANN」の規約を悪用したフィッシング詐欺が急増しています。「情報の確認を行わないとドメインやメールが使えなくなる」というユーザーの焦りを突く手法が一般的です。 前書き 本レポートでは、実際に観測された不審なメールの技術的な特徴を解析します。送信元情報の偽装や、乗っ取られた正規ドメインを悪用したフィッシングページへの誘導が確認されました。 |

件名の見出し:[spam] 表記の理由 | 件名: [spam] ICANNポリシー対応:メールアドレス確認 | 件名に[spam]が付与されているのは、受信サーバー側のセキュリティ検知により、このメールが有害なコンテンツ(フィッシングやスパム)である可能性が高いと自動判定されたためです。 送信者: “カゴヤ・ジャパン サポートセンター” <support@kagoya.jp>

受信日時: 2026-02-10 3:32 |

メール本文の再現

(※できる限り忠実に再現していますが、本物の詐欺メールとデザインが異なる場合もあります。)

———————————————————————-

平素より、KAGOYA Japanをご利用いただき、誠にありがとうございます。 ICANNの登録情報管理ポリシーに基づき、

ドメインに登録されているメールアドレスについて、

定期的な情報確認をお願いしております。 現在、お客様のアカウントでは、

過去12ヶ月以内のメールアドレス情報確認が完了していない状態となっております。 下記ページよりアカウントにアクセスいただき、

メールアドレス情報をご確認ください。

手続きは数分で完了し、費用は発生いたしません。 https://www[.]auditor585[.]de/index.php?lang=de&redirect=aHR0cHM6…

(※URLは一部伏字にしています。伏字を含むためクリックできません) 所定の期間内に確認が行われない場合、

ICANNおよび登録事業者の方針により、

ドメインおよび関連サービスの利用に制限がかかる可能性があります。 本件に関してご不明な点がございましたら、

サポート窓口までお問い合わせください。 ※本メールは自動配信されています。返信はご遠慮ください。 お問い合わせ先:KAGOYA Japan サポートセンター ====================================

電 話 0120-022-234(IP電話からは 075-252-9370)

(平日10:00~17:00)

メール support@kagoya.jp X(旧:Twitter) https://twitter[.]com/kagoyajp

ウェブサイト https://www[.]kagoya[.]jp/

サポートサイト https://support[.]kagoya[.]jp/ KAGOYA Internet Routing

KAGOYA 専用サーバー FLEX

カゴヤ・クラウド

KAGOYA DC+

====================================

| |

解析評価とデザイン分析 メールの感想: メールの内容は専門用語(ICANNポリシー)を使い、一見公式通知のように見えますが、全体的にあっさりして素っ気ない感じです。緊急性を煽る典型的なフィッシングの手口です。 メールのデザイン: 飾り気がなく、テキスト主体です。これはセキュリティソフトの画像検知を逃れるための手法ですが、公式の重要な通知としては違和感があります。 |

送信元(Received)の回線解析レポート 本レポートの根拠データとして、メールヘッダーから抽出した送信元の生情報を公開します。 | 送信元情報: from [127.0.0.1] (softbank060090235250.bbtec.net [60.90.235.250]) | これは送信に利用された実際の通信データであり、カッコ内のIPアドレスは信頼できる送信者情報です。

* IPアドレス: 60.90.235.250

* ホスト名: softbank060090235250.bbtec.net

* ホスティング/回線: ソフトバンク(BBTEC)

* 国: 日本 (Japan) 判定: 送信元のドメイン `bbtec.net` は一般家庭用回線です。カゴヤ・ジャパンの公式ドメインとは一切一致しておらず、なりすましであることが技術的に証明されています。 >> 送信元回線情報の詳細解析(ip-sc.net) |

誘導先リンクとドメインの調査 リンク箇所: 本文中の「https://…」というURLテキストに設定されています。

リンク先URL: https://stlukescommunitychurch[.]org/kagoya-net-customer-portal/webmail.php

※安全のため一部を伏字にし、リンクを無効化しています。 セキュリティブロック: Googleセーフブラウジング等のブロックをすり抜けるため、頻繁にURLが変更される傾向にあります。

リンク先サイトの状態: カゴヤのコントロールパネルを模した「偽ログイン画面」が稼働中です。 ドメイン解析:stlukescommunitychurch.org | IPアドレス | 104.21.50.231 | | ホスト名 | Cloudflare Inc. | | 国名 | United States (US) | | ドメイン登録日 | 最近更新あり | ドメインに関する注釈:

取得日や更新日が極めて最近である場合、詐欺グループが攻撃のために急遽取得したか、既存の正規ドメインを乗っ取ってフィッシング用のサブディレクトリを作成した可能性が高いです。正規の教会のドメインがカゴヤの管理画面を提供することはあり得ません。 >> サイト回線関連情報:ip-sc.netで解析 |

詐欺サイトの視覚的特徴 以下の場所に、実際に確認された詐欺サイト(偽ログイン画面)のキャプチャ画像を掲載します。 |

※画像が用意できている場合は、<img src=”画像URL”> をここに配置してください。 | 過去の事例と比較しても、公式サイトのデザインを丸ごとコピーしており、URLを確認しない限り見分けるのは困難です。 |