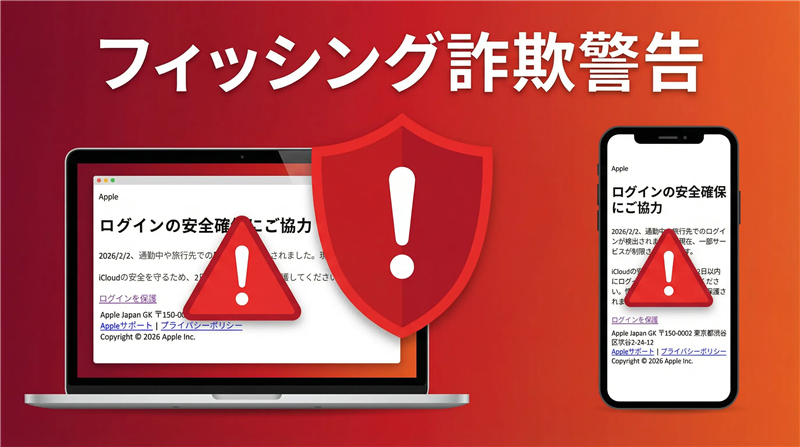

【解析】「ログインの安全確保にご協力」はAppleを装ったフィッシング詐欺!.cnドメインに要注意

/* 冒頭の強力な注意喚起:20px 明朝体 赤文字 */

.caution-header {

font-family: "Shippori Mincho", "MS Mincho", serif;

font-size: 20px;

font-weight: bold;

color: #ff3333;

border: 2px solid #ff3333;

padding: 20px;

margin-bottom: 30px;

background-color: #2b0000;

text-align: center;

}

/* 見出しはすべて h3 */

h3 {

background-color: #333;

color: #ff3333;

padding: 12px 15px;

border-left: 8px solid #ff3333;

margin-top: 50px;

font-size: 1.3em;

border-bottom: 1px solid #444;

}

.bold { font-weight: bold; }

.red { color: #ff3333; font-weight: bold; }

.irony { color: #ffcc00; font-style: italic; }

/* --- メール本文再現:画像に基づき極限まで忠実に --- */

.mail-frame {

background-color: #ffffff; /* 画像内のメール部分は白 */

color: #000000;

max-width: 650px;

margin: 20px auto;

padding: 30px 40px;

border: 1px solid #dddddd;

box-shadow: 0 0 15px rgba(0,0,0,0.5);

font-family: -apple-system, BlinkMacSystemFont, "Segoe UI", Roboto, Helvetica, Arial, sans-serif;

}

.mail-logo {

font-size: 18px;

font-weight: 600;

margin-bottom: 30px;

color: #000000;

}

.mail-title {

font-size: 28px;

font-weight: bold;

margin-bottom: 25px;

letter-spacing: -0.5px;

}

.mail-content {

font-size: 15px;

line-height: 1.7;

margin-bottom: 20px;

color: #333333;

}

.mail-button-link {

display: inline-block;

font-size: 16px;

color: #0000ee !important; /* 青色 */

text-decoration: underline !important; /* アンダーライン */

margin: 15px 0 25px 0;

cursor: not-allowed;

}

.mail-footer {

font-size: 12px;

color: #000000;

line-height: 1.8;

margin-top: 10px;

}

.mail-footer-links {

color: #0000ee !important;

text-decoration: underline !important;

cursor: not-allowed;

}

/* --- 再現ここまで --- */

.info-table {

width: 100%;

border-collapse: collapse;

margin: 15px 0;

background-color: #252525;

}

.info-table th, .info-table td {

border: 1px solid #444;

padding: 12px;

text-align: left;

}

.info-table th {

width: 200px;

background-color: #333;

color: #aaa;

}

送信元ドメイン・URL・IPアドレスを確認したところ、正規メールではありません。

絶対にリンクをクリックしないでください。

1.最近のスパム動向

2026年に入り、クラウドサービスのアカウント制限を騙るフィッシングメールが再燃しています。特に「不正ログインの検出」という名目で、ユーザーに24時間〜48時間以内のアクションを強制する手法が一般的です。

2.今週のスパム傾向

今週は、中国ドメイン(.cn)を送信元としたApple詐欺が目立ちます。文面自体は非常にシンプルで、Apple公式サイトのフォントや余白を模倣することで、スマートフォンでの閲覧時に違和感を与えないよう工夫されています。

3.前書き

「ログインの安全確保にご協力」だそうです。 わざわざ月曜の朝っぱらから、私が行ってもいない「旅行先」でのログインを心配してくれるなんて、この犯人は私のスケジュール管理までしてくれているのでしょうか?

暗号化されて保護されるのは、私の情報ではなく犯人の身元の方であってほしいものですね。

では、詳しく見ていくことにしましょう。

4.件名

[spam] ログインの安全確保にご協力

5.件名の見出し

メールサーバーがこのメールを [spam] と判定した理由は、送信元サーバーのレピュテーション(信頼度)が低く、かつ署名ドメインがAppleの正規SPF/DKIMレコードと一切一致しないためです。

6.送信者,受信日時

| 送信者 | auto-confirm.ibxvdo@vxwenmc.cn |

|---|---|

| 受信日時 | 2026-02-02 4:09 |

7.本文

※以下は受信したメール画像を基に再現したデザインです。リンクはすべて無効化しています。

iCloudの安全を守るため、2日以内にログインを保護してください。情報は暗号化され保護されます。

8.危険なポイント

公式のAppleからのメールであれば、送信ドメインは必ず apple.com や email.apple.com になります。

今回の送信元 vxwenmc.cn は、Appleとは何の関係もない中国の使い捨てドメインです。

9.推奨される対応

このメールはゴミ箱へ直行させてください。万が一ログイン情報を入力してしまった場合は、即座に公式サイトからパスワードを変更し、二段階認証の設定を確認してください。

10.Received関連

(以下はメールヘッダーから抽出された、改ざん不能な送信元情報です)

| Received情報 | from unknown (HELO vxwenmc.cn) (101.47.78.135) |

|---|---|

| 送信元ドメイン | vxwenmc.cn(正規Appleドメインと不一致) |

| 送信元IPアドレス | 101.47.78.135 |

| ホスティング会社 | Tencent Cloud Computing |

| 国名 | China (CN) |

11.リンク関連

「ログインを保護」ボタンに埋め込まれた実際のリンク先は以下の通りです。

h**ps://habveryel.dntcr.cn/gvIY2S/

(※安全のため一部を伏字にし、リンクを無効化しています)

12.URLが危険と判断できるポイント

ドメイン名 dntcr.cn はAppleと無関係なだけでなく、ウイルスバスター等のセキュリティソフトによって「フィッシング詐欺サイト」としてブラックリスト登録されています。正規サイトへのリダイレクト装い、情報を盗み取る典型的な構造です。

13.リンク先が稼働中かどうか

現在、このリンク先にアクセスを試みると 「We apologize, but your request has timed out.」 というタイムアウトエラーが表示されます。サーバー側で遮断されたか、通報によりアカウントが停止された可能性があります。

14.詐欺サイトの画像

【ウイルスバスターによりブロック済み】

We apologize, but y our request has timed out. Please try again or check your internet connection.

our request has timed out. Please try again or check your internet connection.

15.まとめ

今回のスパムは、Appleのクリーンなデザインを模倣した、視覚的詐欺の典型例でした。しかし、送信元の .cnドメイン という初歩的なミスで正体は丸出しです。

どれほど本文が本物らしく見えても、「送信元のアドレス」と「リンク先のドメイン」さえ確認すれば、被害は100%防げます。