| カゴヤジャパンさんを騙った詐欺メールがまた1通。

メール認証に失敗したアカウントがあると称し「Active! mail」と言うサーバーの

コントロールパネルへのログインを促し、その際にサーバーへのログインアカウント情報を

詐取しようとするものです。

忘れたころにヒョッコリ送られてくるこのカゴヤジャパンさんを騙った詐欺メール。

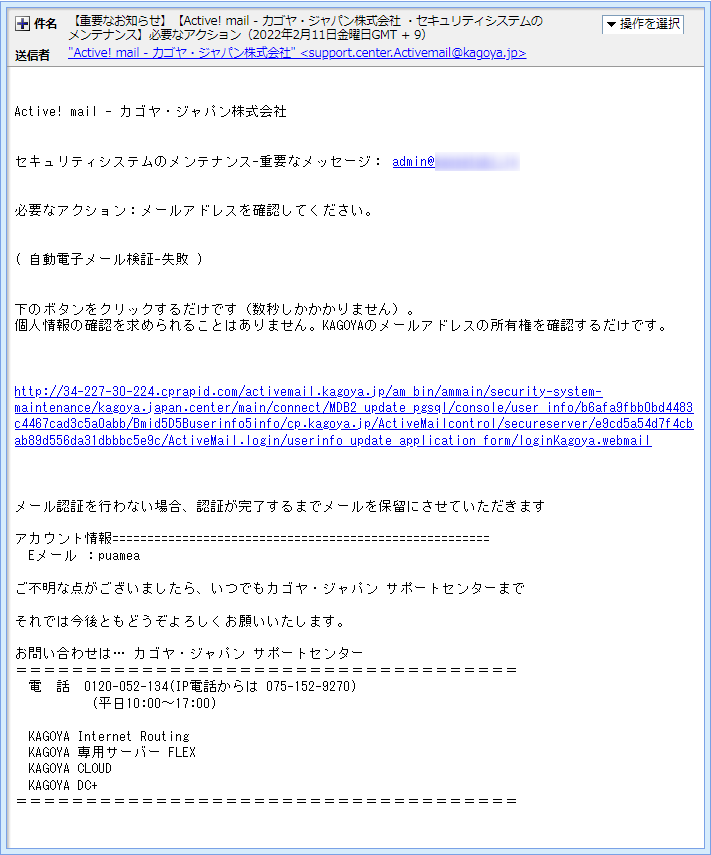

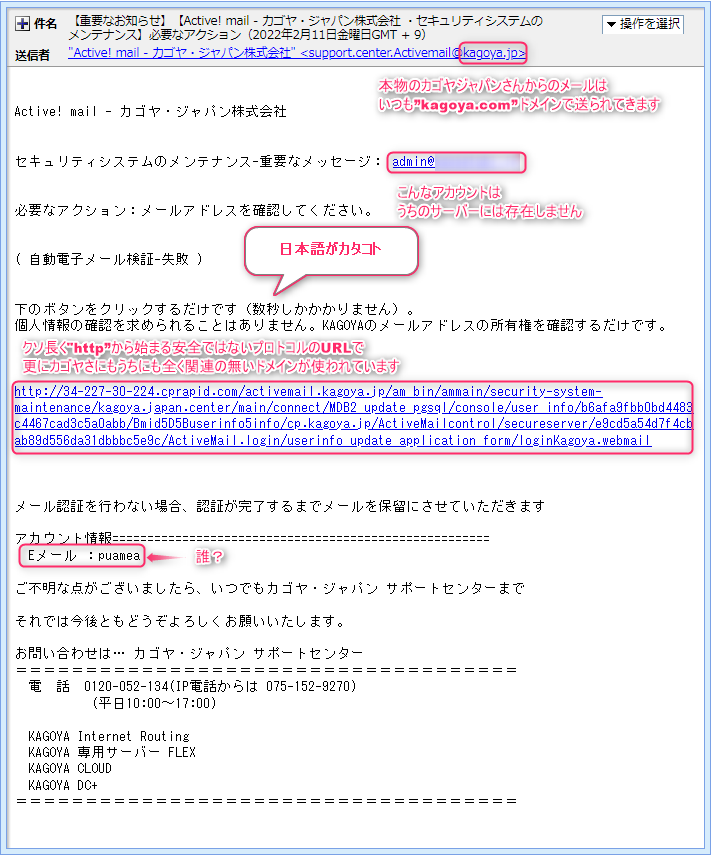

ちょっと日本語に弱いその差出人は、漏れなく「さくらインターネット」のユーザー(^^; では、このメールもプロパティーから見ていきます。 あて先はうちのメールアカウントには無い”admin”アカウント宛のメールです。

この差出人は、うちの事務所がカゴヤジャパンさんのユーザーだと知って送ってきています。

そして、どこの企業にもありそうなアカウントをドメインに付けて送っているんでしょう。

このメールとは別に全く同じ内容で”contact”アカウント宛にも送ってきていますが

こちらもうちのサーバーには存在しないアカウントなので迷子になっていました。 件名は

「【重要なお知らせ】【Active! mail – カゴヤ・ジャパン株式会社 ・セキュリティシステムのメンテナンス】必要なアクション(2022年2月11日金曜日GMT + 9)」

このメールにはいつもついている”[spam]”とスタンプが付けられていいませんね。

またサーバーのスパムフィルターの誤動作です。

うちのサーバーちょいちょい付け忘れるので困ったものです… 差出人は

「”Active! mail – カゴヤ・ジャパン株式会社” <support.center.Activemail@kagoya.jp>」

ドメインは”kagoya.jp”を使っていますが、カゴヤさんからの重要なメールは

いつも”kagoya.com”名義で送られてきますから一目でそれと分かりました。

プロバイダーがよそのプロバイダーのサーバーからメールを送る??では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<support.center.Activemail@kagoya.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<d71bc00a56d7efd4238729fd3168e5dc@localhost.localdomain>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from localhost.localdomain ([121.50.46.57])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 |

では、この”Received”にあったIPアドレス”121.50.46.57”を使ってそのサーバーの情報を

拾ってみます。

どこがカゴヤジャパンじゃい!

”AS名”に”TSUKAERUNET”(使えるねっと)と書かれてあるじゃないの…。

ってことは差出人は「使えるねっと」のメールサーバーを介してメールを送ってきています。

プロバイダーがよそのプロバイダーのサーバーからメールを送るなんて馬鹿げてます(笑)

クソ長いURLのリンク先続いて本文を見ていきます。

カゴヤさんに成りすましたメールは、いつも日本語が得意ではないようでカタコト。 「アカウント情報」に”puamea”と記載されていますが、このアカウントで認証エラーが

発生したと言っているのでしょうか?

どうせでたらめなんでどーでも良いですが、あまりにカタコト過ぎて要件が伝わりません… そしてウソでたらめを並べ押させようとしているのがクソ長いURLのリンク先。

そのリンク先は”http://34-227-30-224.cprapid.com/”から始まるもの。

このリンク先のドメインは”kagoya.jp”では無く”cprapid.com”であることに気づきます。

よく見ると、プロトコルが”https”ではなく信号が暗号化されてない”http”ですね。

今どきレンタルサーバーさんが暗号化されていないプロトコルを使うなんて

ありえません。

でももしかして、と思いリンクをクリックしてみると、やっぱりリダイレクトされて

別のサイトに飛ばされました。

飛ばされた先のURLはちゃんと暗号化されたプロトコルでこんなURLです。

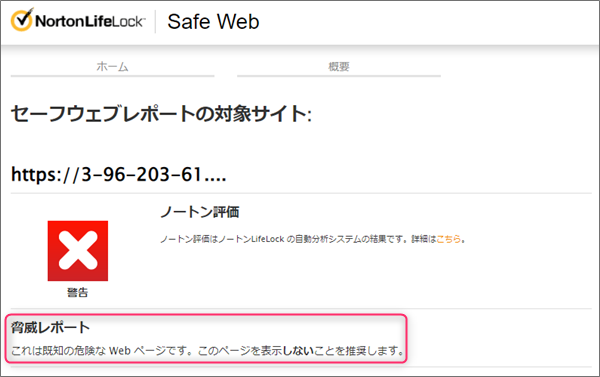

このサイト、ノートンの「セーフウエブ」で危険性を確認してみると…

既に業界では危険なサイトであることが周知されていました。 ここでも使われているドメインは”cprapid.com”

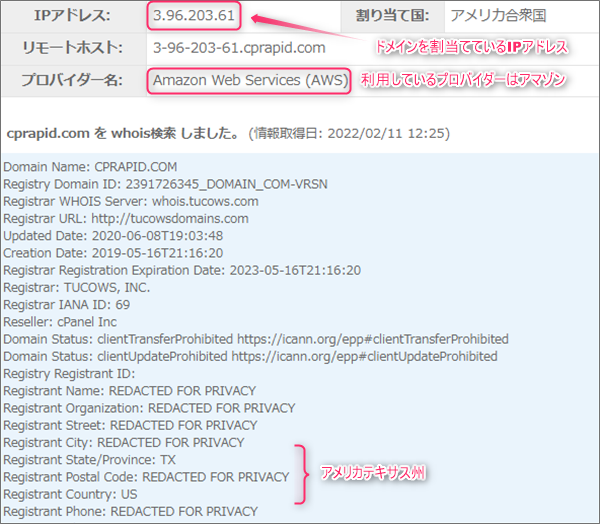

このドメインの持ち主と使われている地域を確認してみました。

相当警戒しているようで、見事にプライバシー保護されていて殆どの情報を得ることは

できませんでした。

取得者はアメリカテキサス州在住の方でサイトを運営しているプロバイダーはアマゾン。

そしてこのドメインを割当てているIPアドレスは”3.96.203.61”と書かれています。

URLにあった”3-96-203-61”はIPドレスを識別するために付けられたサブドメイン

だったんですね(笑)

このIPアドレスを使ってその割り当て地を調べると、オンタリオ湖の北岸西部にあるカナダの

主要都市トロントの地図が表示されました。

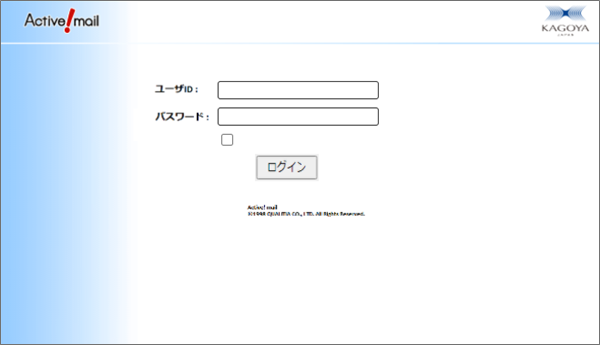

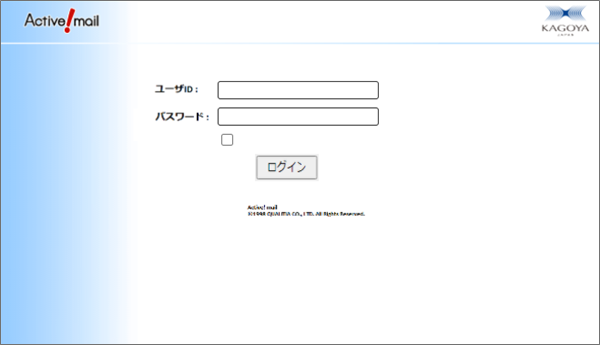

リンク先のサイトは、画質の悪い「Acxtive Mail」の偽のログインページが開きました。

ここにアカウントを打込んでしまうとサーバー乗っ取りの被害に巻き込まれてしまします。

サーバーが乗っ取られると、メールアドレスを作れられ詐欺メールの温床とされた上に

ウェブサーバーも改ざんされて同じようにフィッシング詐欺サイトとして運用されて

しまいます。

まとめどこかで流出したメールアドレスのドメインに適当なアカウント宛に数打ちゃ当たる方式で

機械的にメールを送信し、運悪く引っ掛かってしまったサーバー管理者に成りすまして

サーバーのコンパネにログインし悪事をはたらく悪い輩からのメールでした。

ただ、毎度、毎度のカタコトの日本語とめちゃめちゃなリンク先URLで、たとえ”[spam]”と

スパムスタンプが無くても簡単に見破ることができました。

皆さんもこのようなメールを受け取っても相手にしないようにお願いいたします。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |