突然手続き受付のお知らせが長ったらしい画像ですいません。

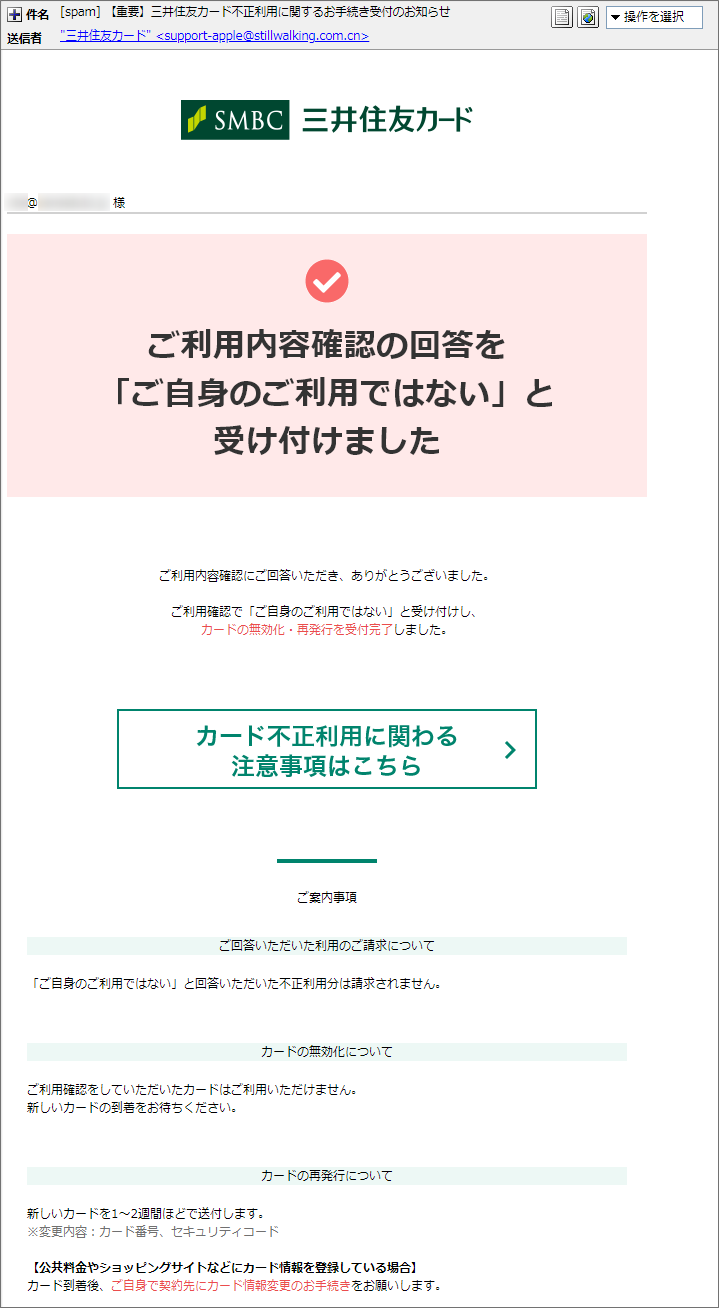

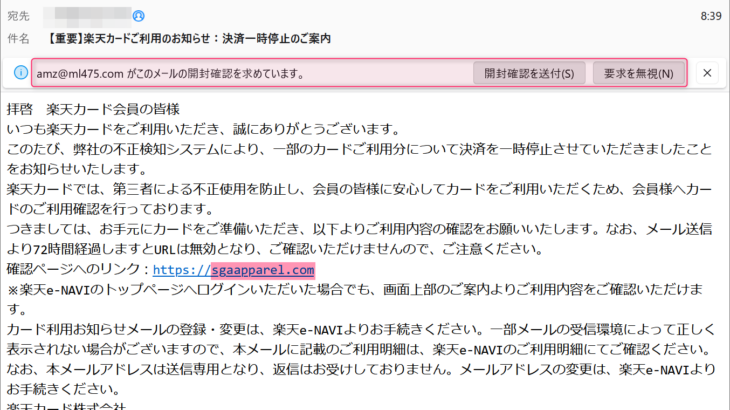

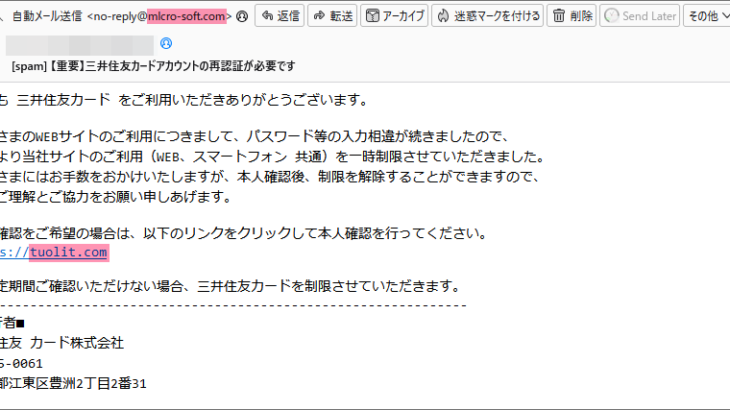

三井住友カードから突然このようなメールが届きました。

どうやら三井住友カードの不正利用の真偽に関する受付の返信のようですが、宛名がメールアドレスなのは

なぜなのでしょうか?

私、そんな回答なんて全く身に覚えがありませんし、それ以前に残念ながら三井住友カードを持っていません。

じゃどうしてこのようなメールが私の元に届いたのでしょうか?

それはこのメールが詐欺メールであるからです。(笑) では、このメールを解体し詳しく見ていきましょう!

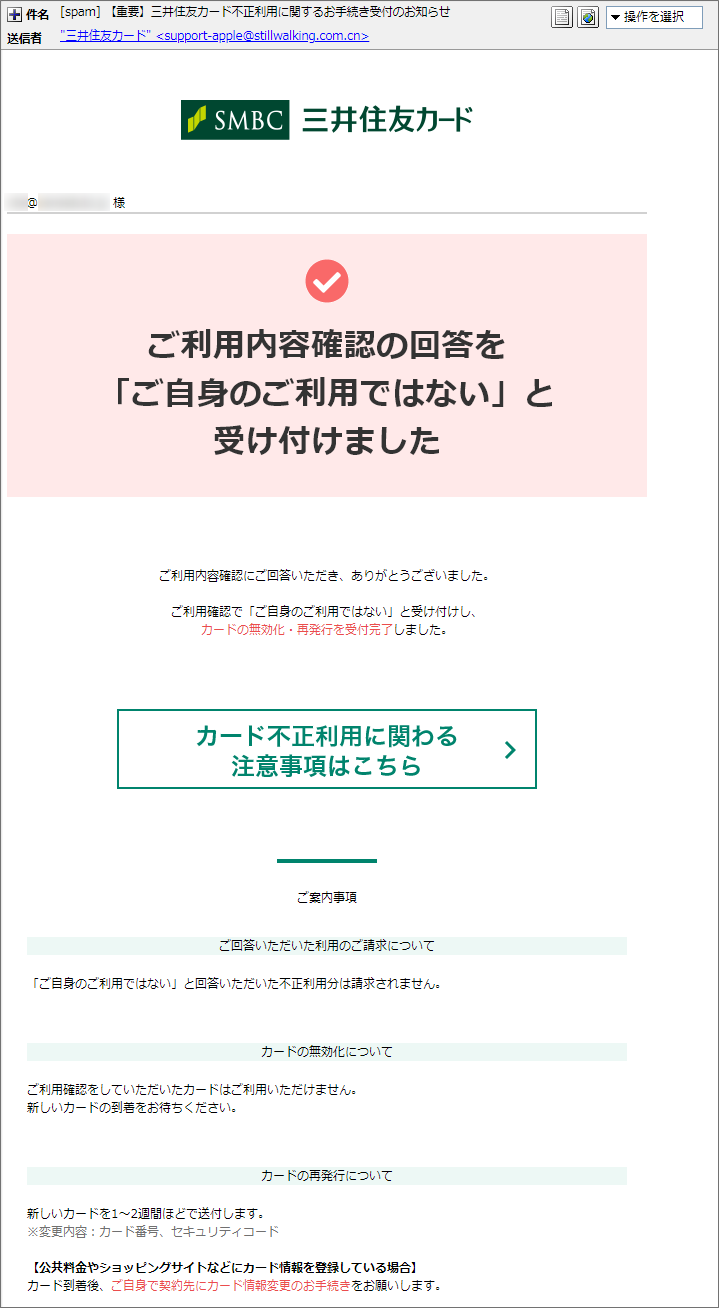

まずはプロパティーから見ていきましょう。 件名は『[spam] 【重要】三井住友カード不正利用に関するお手続き受付のお知らせ』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”三井住友カード” <support-apple@stillwalking.com.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが 私の記憶が正しければ、三井住友カードさんの公式ドメインは”smbc-card.com”か”vpass.ne.jp”で

間違ってもこのような中国の国別ドメインを用いたものではありません!

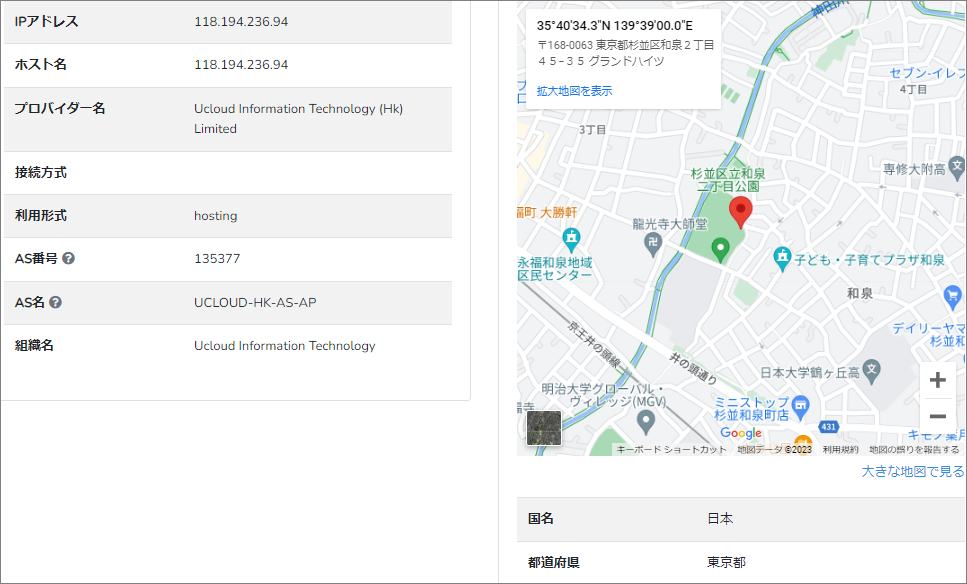

またしても『杉並区和泉2丁目公園』の地図がでは、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

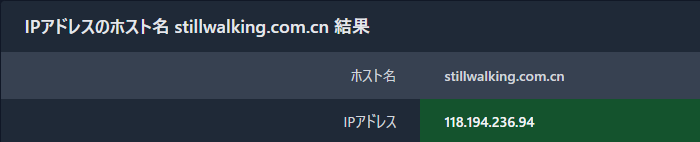

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail.stillwalking.com.cn (unknown [118.194.236.94])』 |

ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーのもので

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

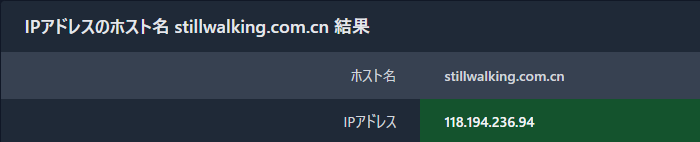

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”stillwalking.com.cn”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”stillwalking.com.cn”の登録情報です。

これによると”118.194.236.94”がこのドメインを割当てているIPアドレス。

この差出人は三井住友カード関係者ではないものの”Received”のIPアドレスと全く同じ数字なので

このメールアドレスは差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

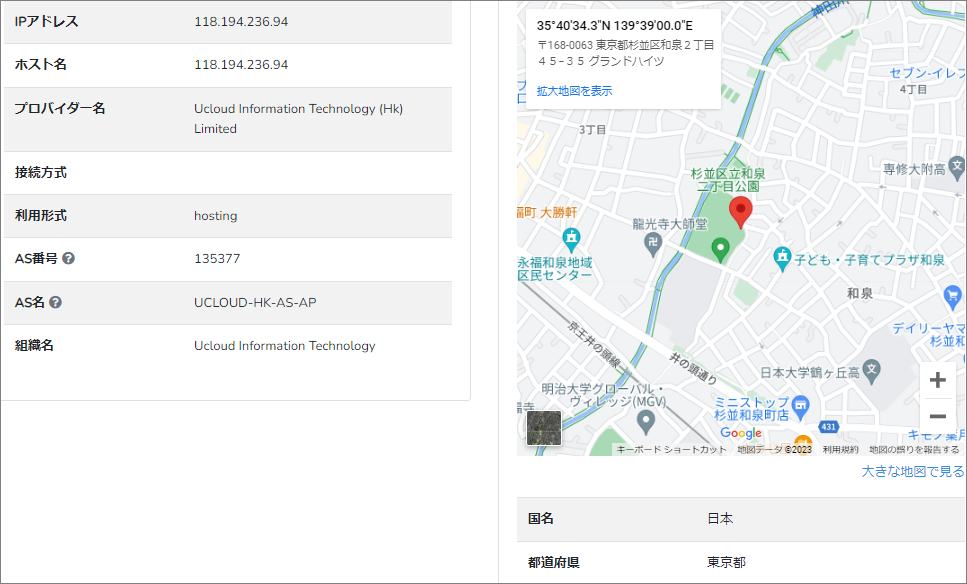

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

出ました『杉並区和泉2丁目公園』

国内発信の詐欺メールのほとんどがこの辺りのサーバーから送られてきています。 送信に利用されたのは、香港の『Ucloud Information Technology (Hk) Limited』と言うプロバイダーです。

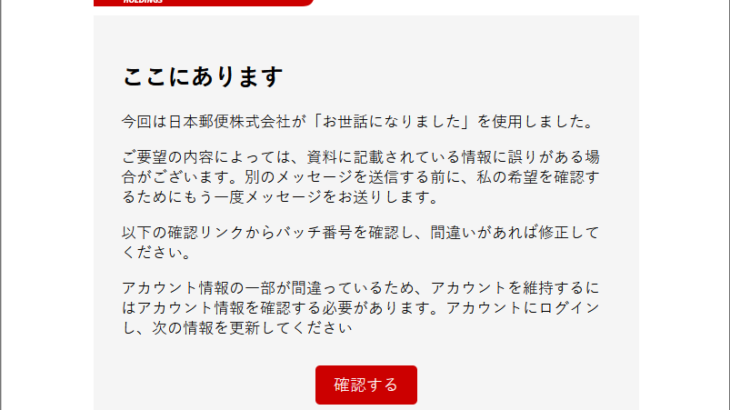

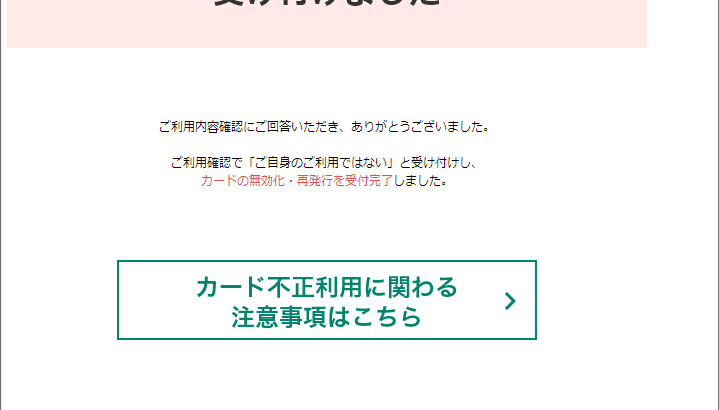

詐欺サイトはしっかりブロック済みでは引き続き本文。 | ご利用内容確認の回答を「ご自身のご利用ではない」と受け付けました ご利用内容確認にご回答いただき、ありがとうございました。 ご利用確認で「ご自身のご利用ではない」と受け付けし、

カードの無効化・再発行を受付完了しました。 カード不正利用に関わる注意事項はこちら ご案内事項 ご回答いただいた利用のご請求について 「ご自身のご利用ではない」と回答いただいた不正利用分は請求されません。 カードの無効化について ご利用確認をしていただいたカードはご利用いただけません。

新しいカードの到着をお待ちください。 カードの再発行について 新しいカードを1~2週間ほどで送付します。

※変更内容:カード番号、セキュリティコード 【公共料金やショッピングサイトなどにカード情報を登録している場合】

カード到着後、ご自身で契約先にカード情報変更のお手続きをお願いします。 |

このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『カード不正利用に関わる注意事項はこちら』って書かれたところに付けられていて

リンク先の『Nortonセーフウェブレポート』での判定はこのようにレポートされていました。

既にしっかりブラックリストに登録済みですね。

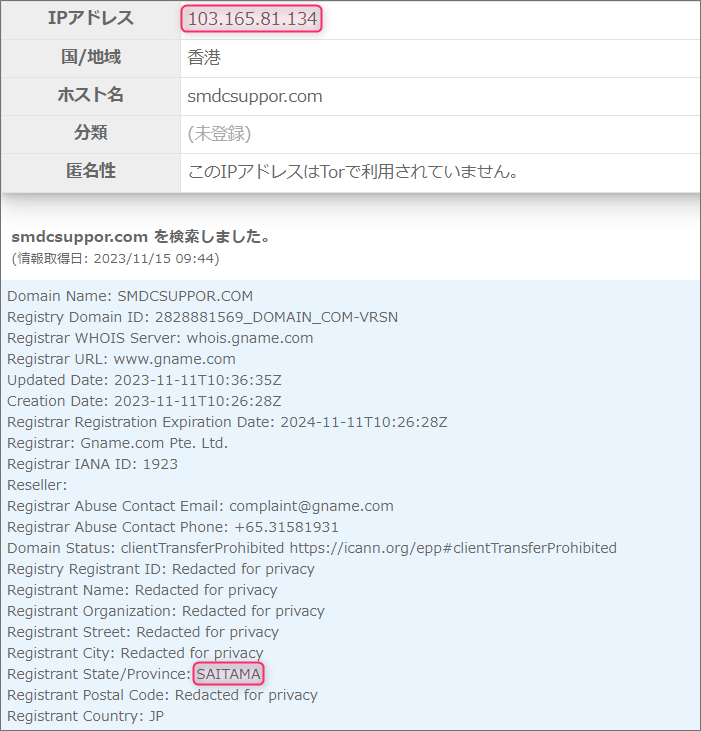

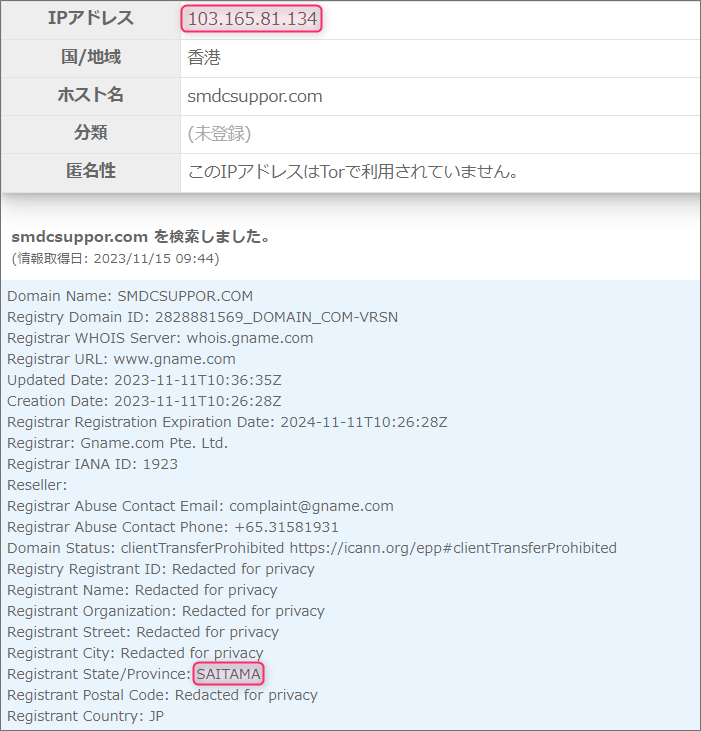

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”smdcsuppor.com”

このドメインにまつわる情報を取得してみます。

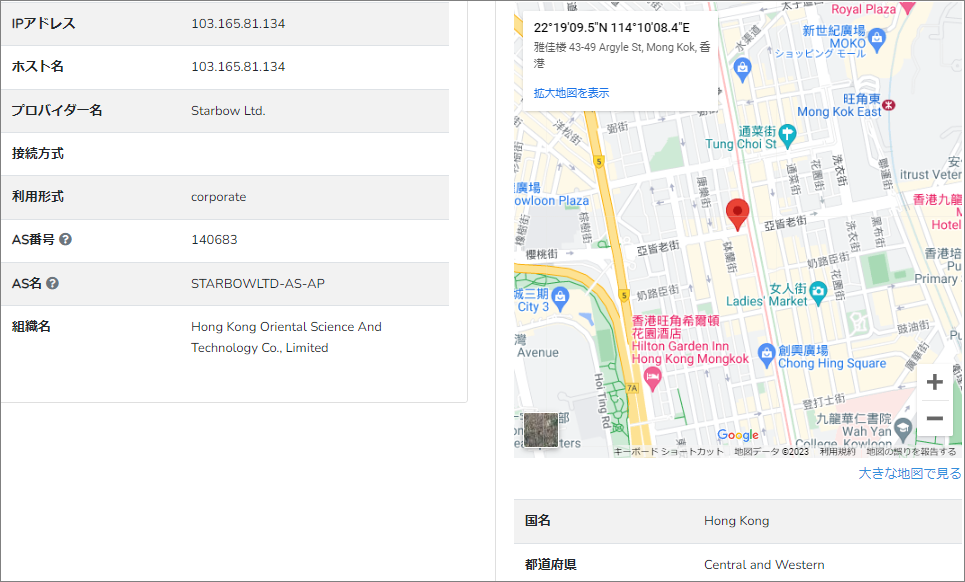

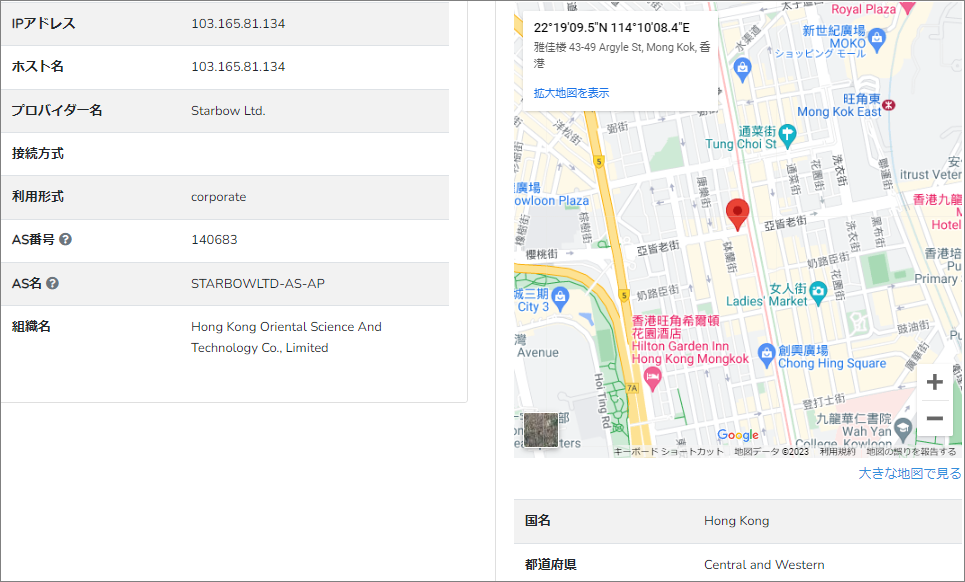

埼玉県の方が管理されているこのドメインを割当てているIPアドレスは”103.165.81.134”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは『Starbow Ltd.』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは、香港の『Central and Western』付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンク先に訪れてみましたが『localhost で接続が拒否されました』と書かれたエラーページが表示され

詐欺サイトへつながることはありませんでした。

恐らくですが、スマホやタブレットなら詐欺サイトへつながったものと思われ、私が接続したPC環境では

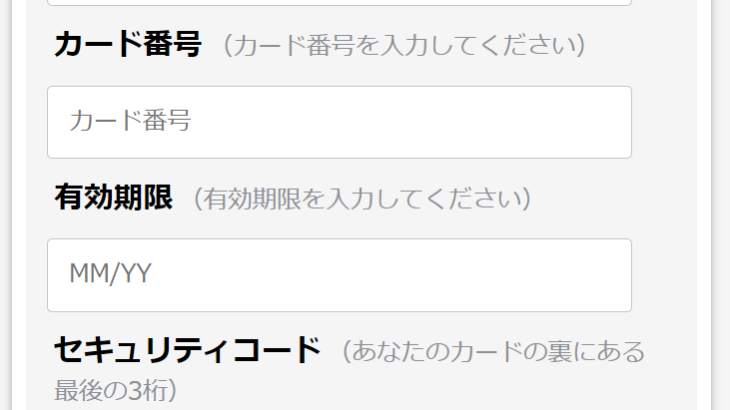

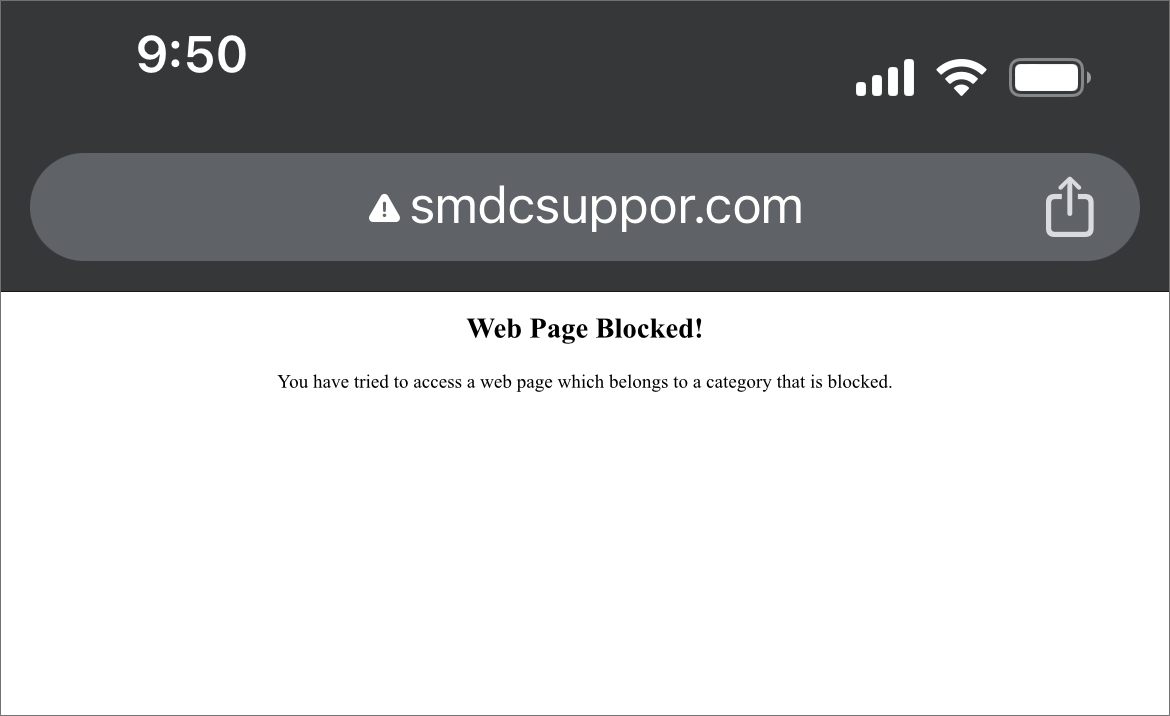

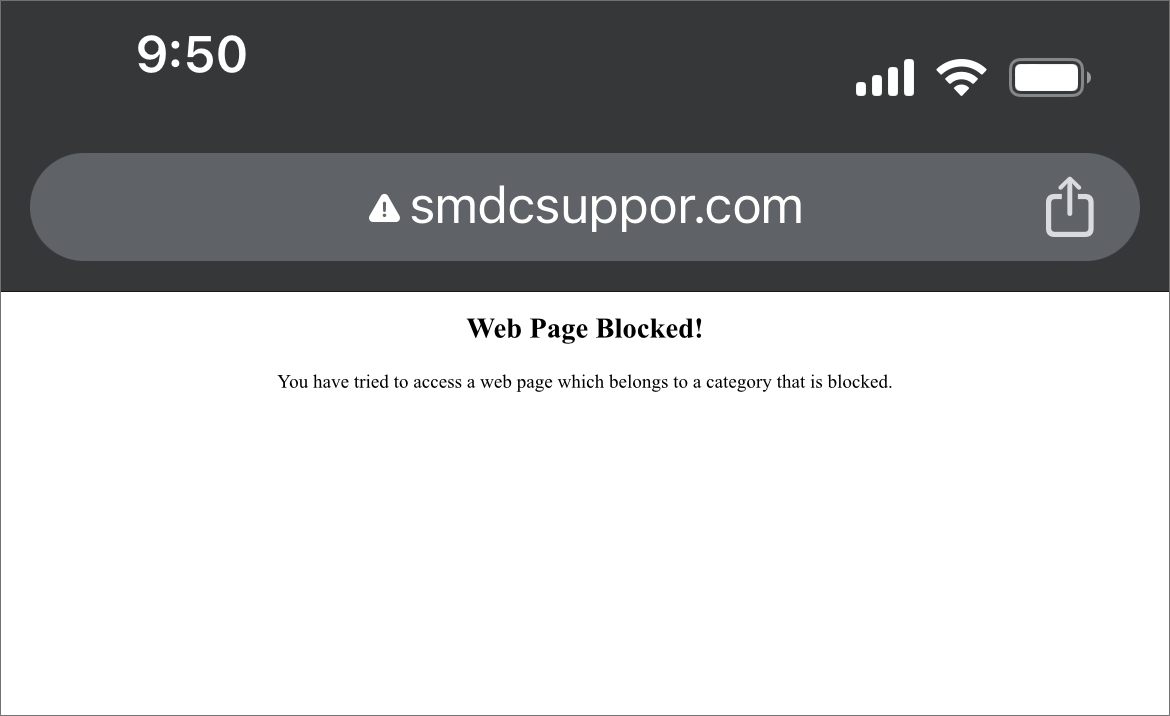

何らかの理由があって接続できないように仕組まれているようです。 試しにスマホにURLを転送して開いてみると、Googleに何度かブロックされた上でこのようなサイトが

開きました。

『Web Page Blocked!』と書いてあるので更にブロックされたようです。

『You have tried to access a web page which belongs to a category that is blocked.』は訳すと

『ブロックされているカテゴリに属する Web ページにアクセスしようとしました』ということらしい。(^^;)

まとめまあどちらにしても詐欺サイトへはアクセスできなくなっているようなので一安心です。

でも恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

![『詐欺メール』『American Express] カードの発送の準備ができました』と、来た件](/wp-content/uploads/2024/04/img_66304cee201c7-730x410.png)