存在しないIDのパスワードを変更?三井住友銀行からパスワードが変更された旨のメールが届きました。

私、三井住友銀行に口座もないしクレジットカードなんて持ってないのでパスワードを変更するなんて

あり得ませんから、このメールは明らかに迷惑メールか詐欺メールの類です。

このメール、よく見ると添付ファイルが付けられていますね。

このようなメールに付けられた添付ファイルはとても危険!

拡張子が”.p7s”とあるのでこのファイルは電子署名。

ま、ご丁寧なことですね…(;^_^A では、このメールを解体し詳しく見ていきましょう!

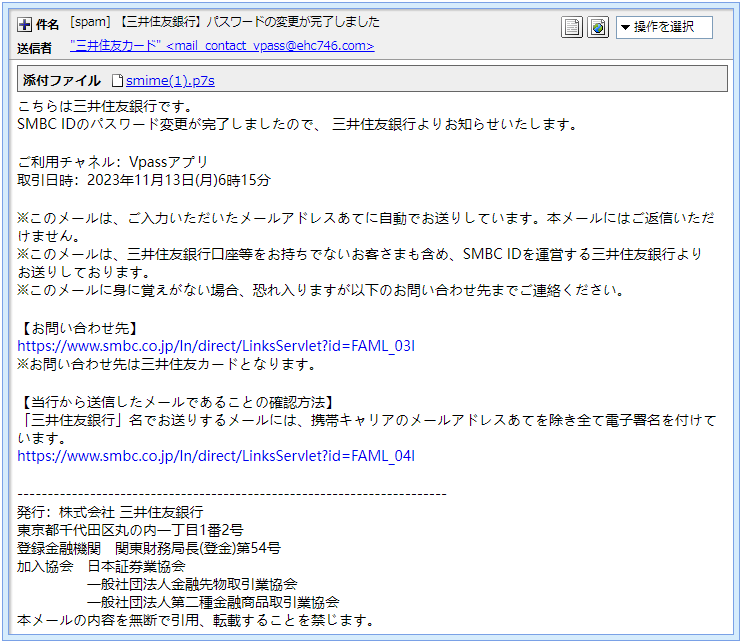

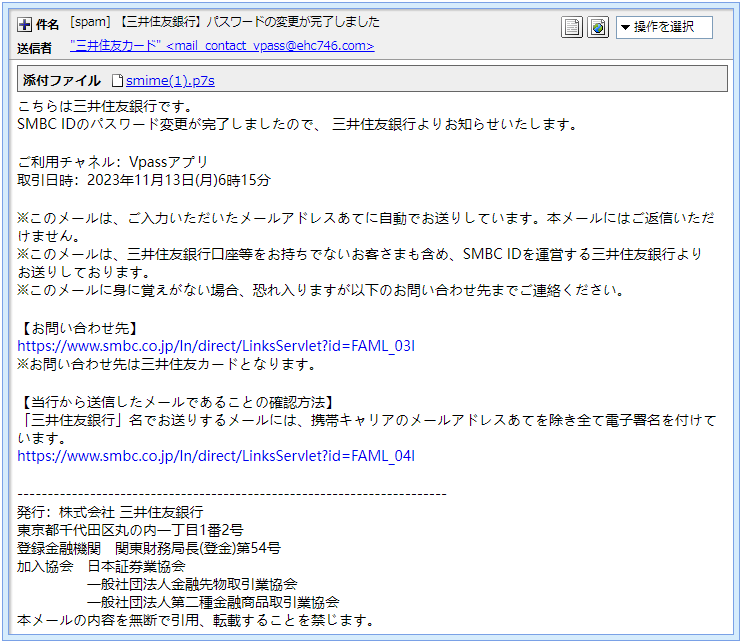

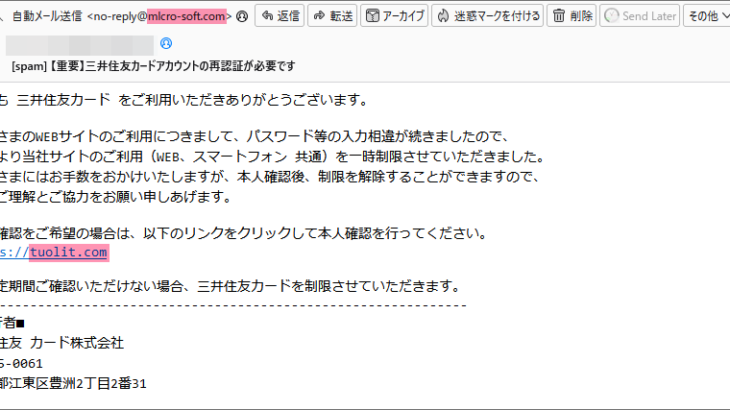

まずはプロパティーから見ていきましょう。 件名は『[spam] 【三井住友銀行】パスワードの変更が完了しました』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”三井住友カード” <mail_contact_vpass@ehc746.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 Vpassとは、VJAグループ加盟各社の発行するクレジットカード会員向けのサービスこのと。

折角アカウント名に”vpass”を入れているなら嘘でも良いので@以降のドメイン部分にも

“vpass”を入れて欲しかったですね。(笑) もちろん”ehc746.com”なんてドメインは三井住友銀行さんのものではありませんから

このメールは偽物だと簡単に判断することができますね!

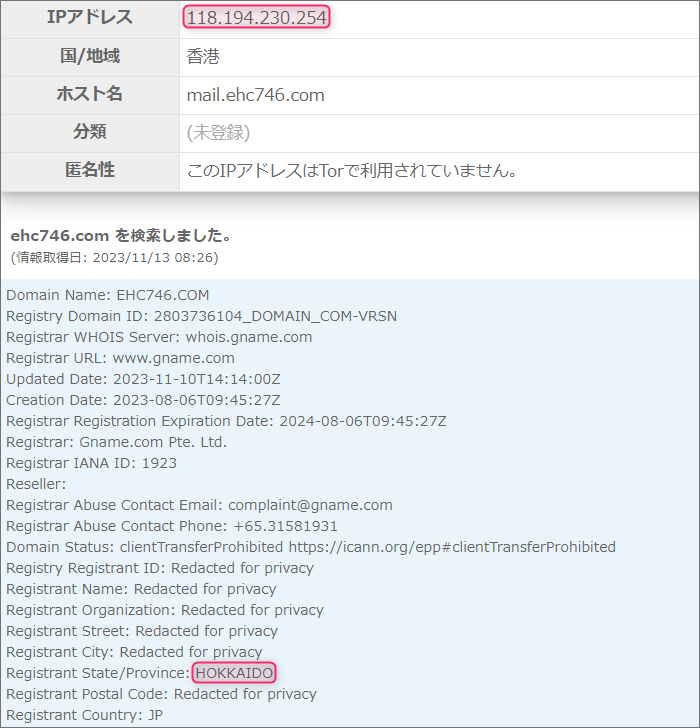

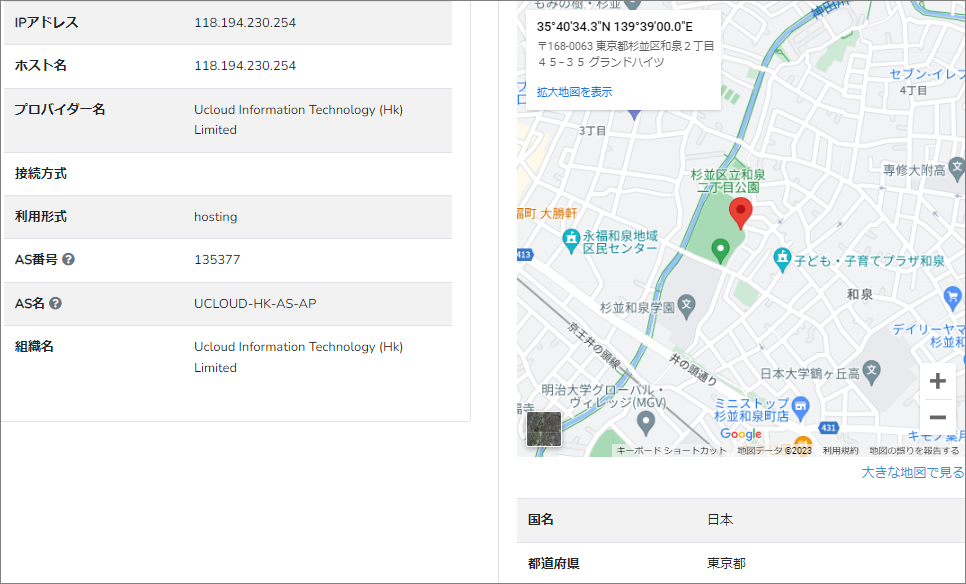

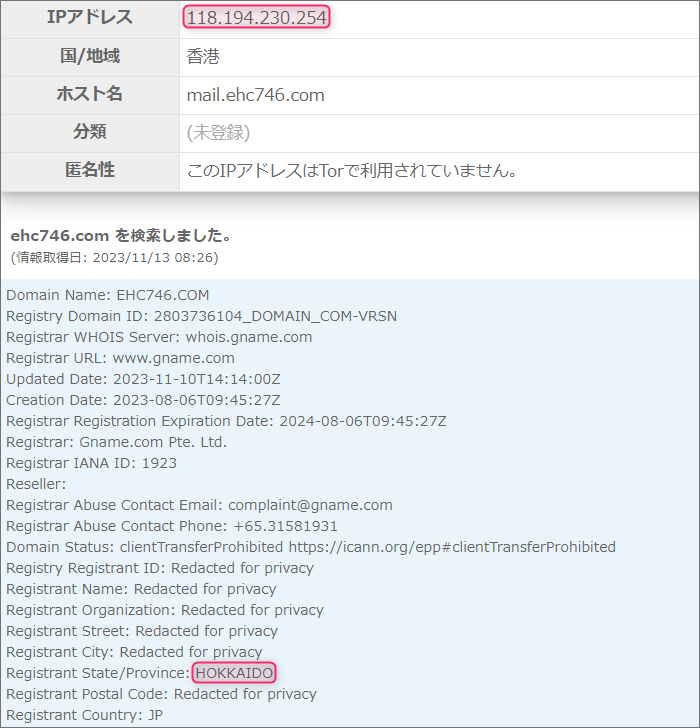

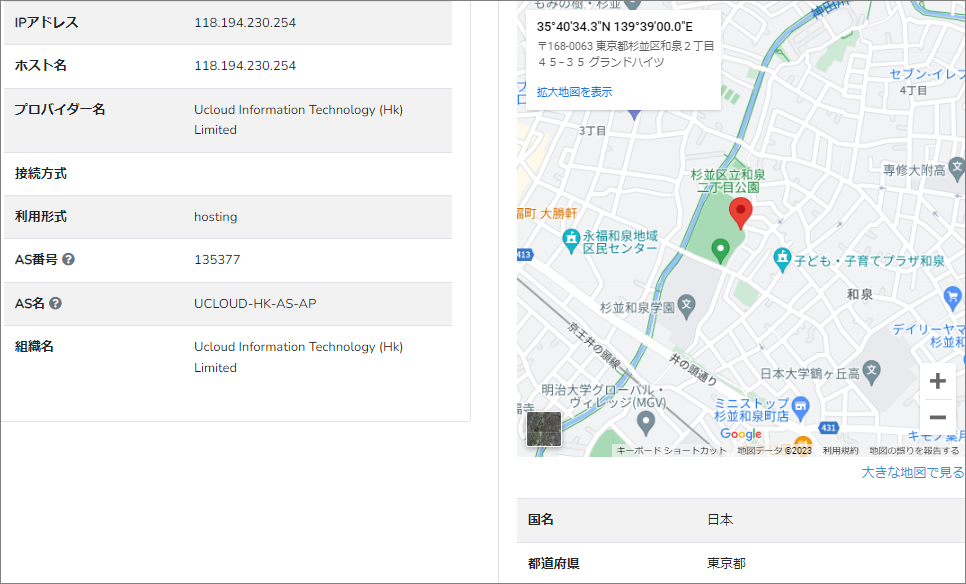

北海道で管理中のドメインは『杉並区和泉2丁目公園』付近のサーバーで運用では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail.ehc746.com (unknown [118.194.230.254])』 |

この”Received”に記載のIPアドレスは差出人が利用したメールサーバーに割当てられたもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されます。 では、”Received”にあったドメイン”mail.ehc746.com”が差出人本人のものなのかどうかを調べてみます。

これがドメイン”mail.ehc746.com”の登録情報です。

これによるとこのドメインは北海道の方が管理されており”118.194.230.254”がこのドメインを割当てている

IPアドレスなのが分かります。

このメール、明らかに三井住友銀行からのものではないものの”Received”のIPアドレスと全く同じ数字

なのでこのメールアドレスはご本人さんのもので間違いなさそうです。 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

送信に利用されたのは、香港の『Ucloud Information Technology (Hk) Limited』と言うプロバイダー。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。

代表地点としてピンが立てられたのは、『杉並区和泉2丁目公園』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

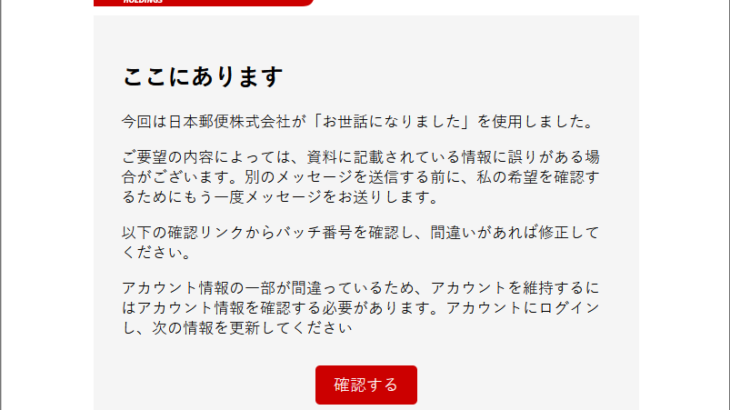

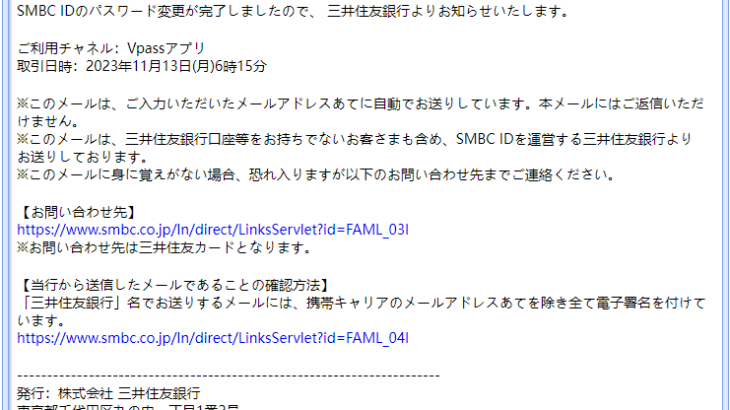

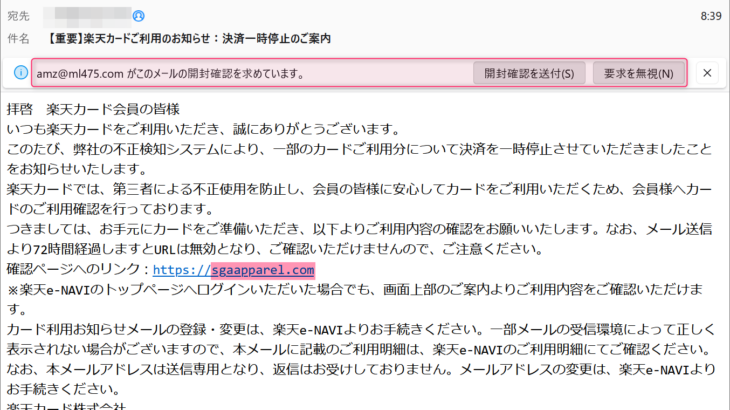

本文のURLは偽装アドレスでは引き続き本文。 こちらは三井住友銀行です。

SMBC IDのパスワード変更が完了しましたので、 三井住友銀行よりお知らせいたします。ご利用チャネル:Vpassアプリ

取引日時:2023年11月13日(月)6時15分 ※このメールは、ご入力いただいたメールアドレスあてに自動でお送りしています。本メールにはご返信いただけません。

※このメールは、三井住友銀行口座等をお持ちでないお客さまも含め、SMBC IDを運営する三井住友銀行より

お送りしております。

※このメールに身に覚えがない場合、恐れ入りますが以下のお問い合わせ先までご連絡ください。 【お問い合わせ先】

https://www.smbc.co.jp/ln/direct/LinksServlet?id=FAML_03I ←リンク偽装されています

※お問い合わせ先は三井住友カードとなります。 【当行から送信したメールであることの確認方法】

「三井住友銀行」名でお送りするメールには、携帯キャリアのメールアドレスあてを除き全て電子署名を付けています。

https://www.smbc.co.jp/ln/direct/LinksServlet?id=FAML_04I |

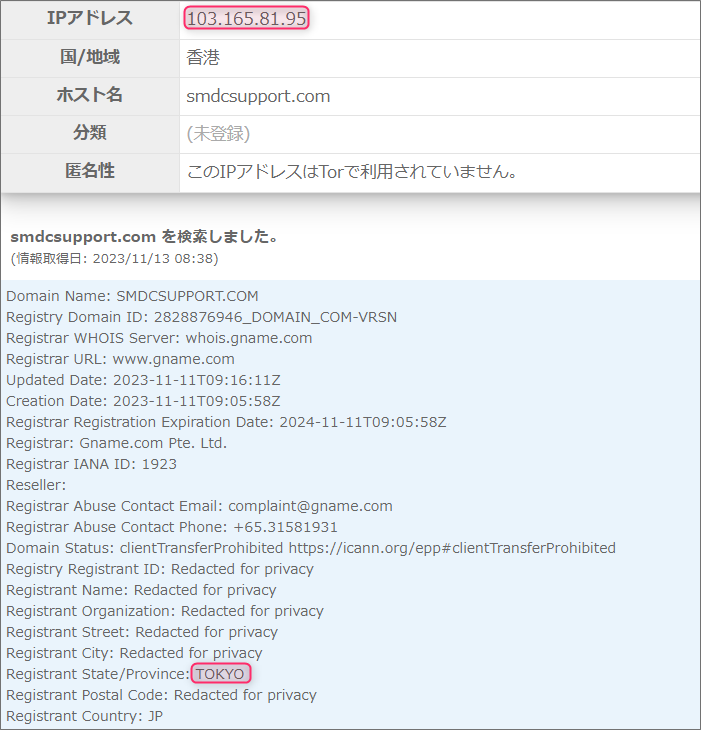

このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、”smbc.co.jp”と三井住友銀行の公式ドメインを使って本文内に直書きされていますが

これは明らかな偽装。

実際のリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

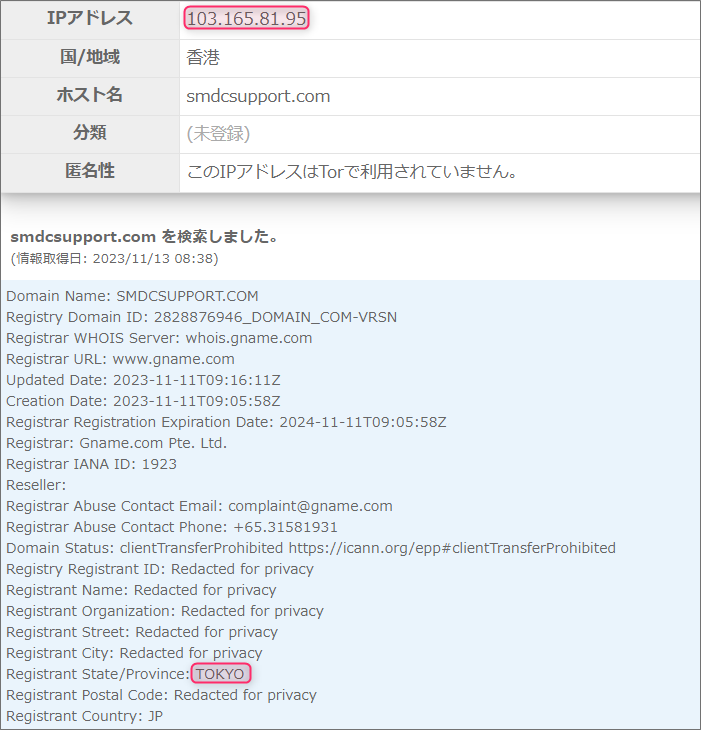

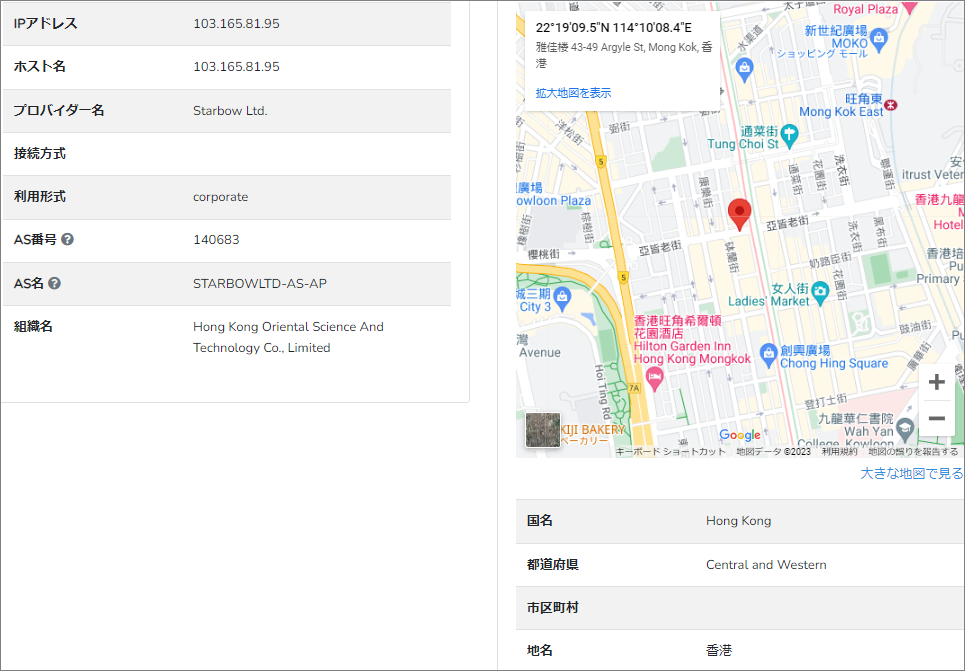

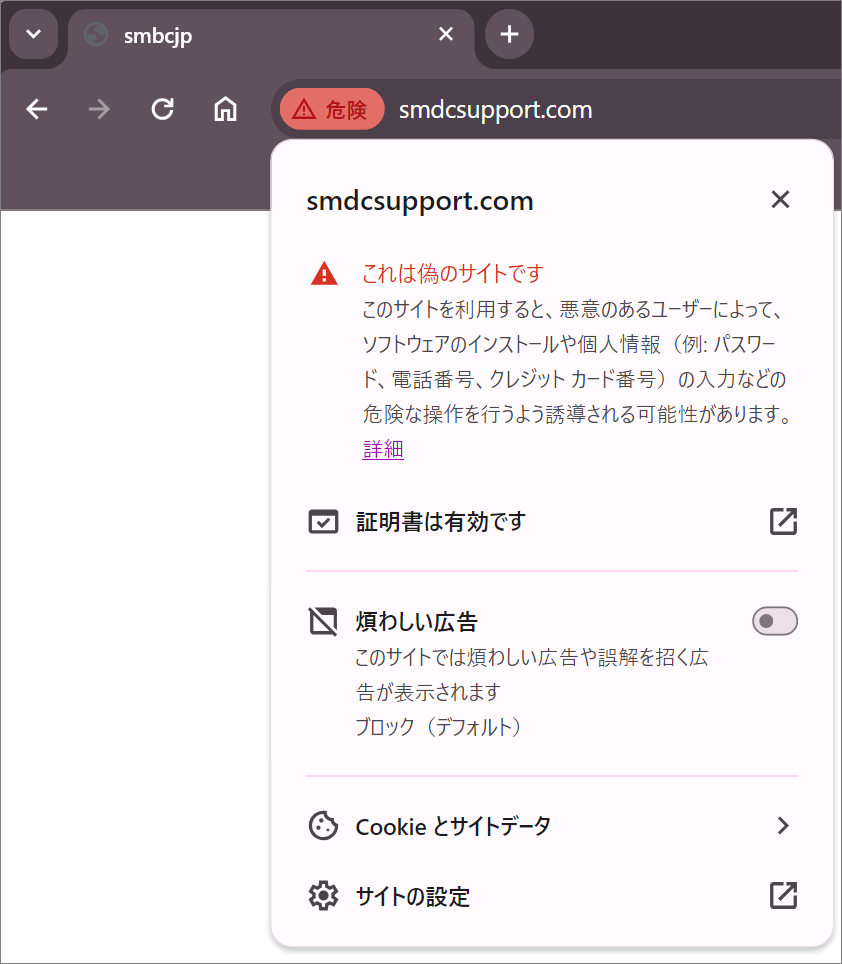

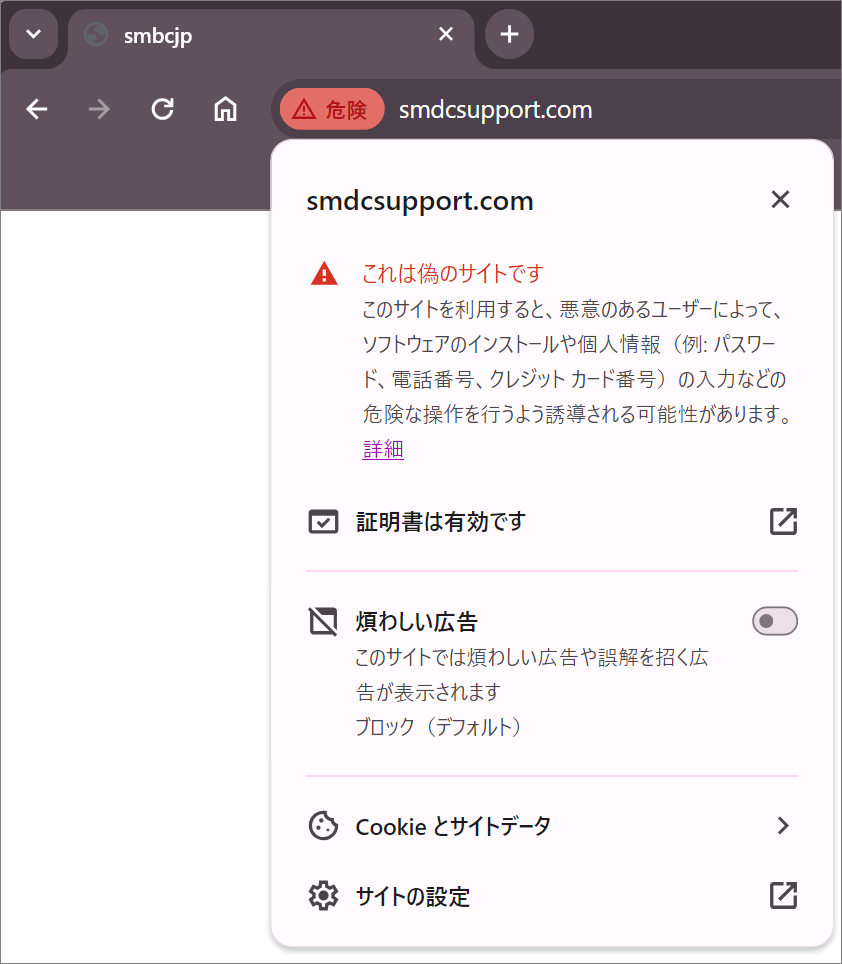

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”smdcsupport.com”

このドメインにまつわる情報を取得してみます。

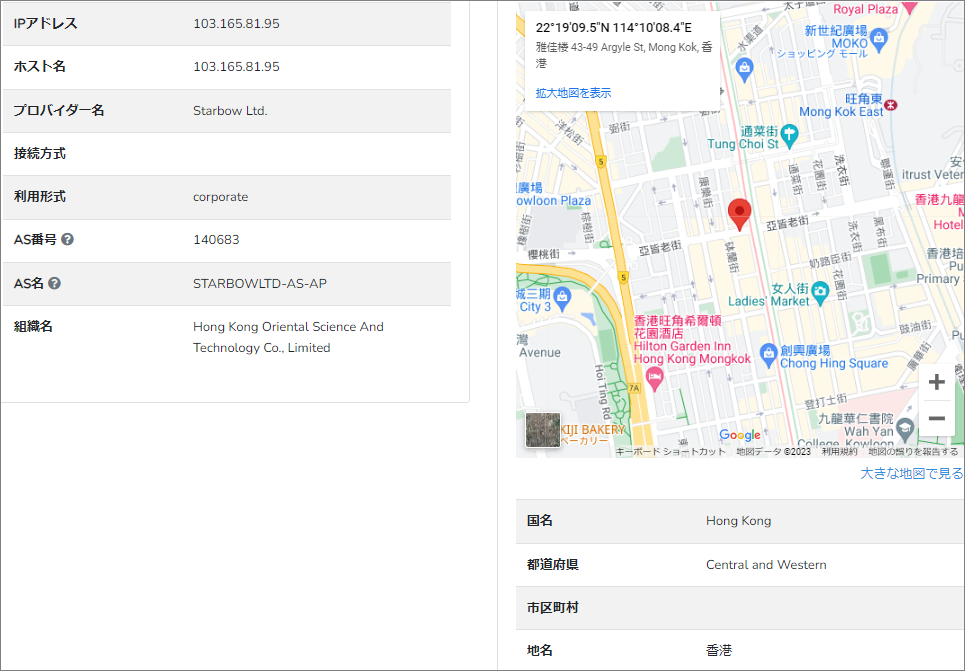

東京で管理されているとされるこのドメインを割当てているIPアドレスは”103.165.81.95”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

今度は香港中心街の地図が表示されました。

利用されているホスティングサービスは『Starbow Ltd.』

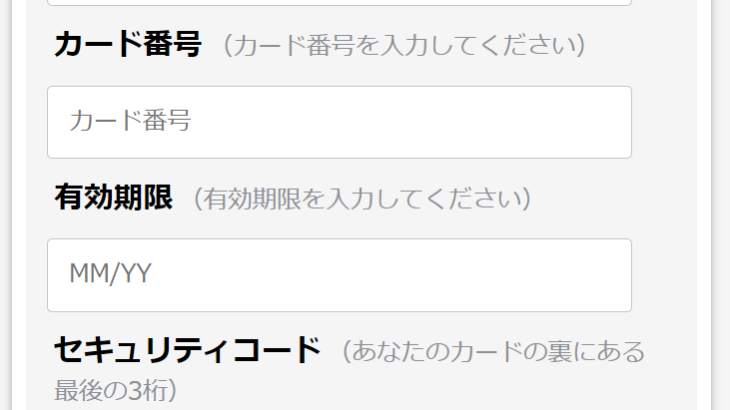

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

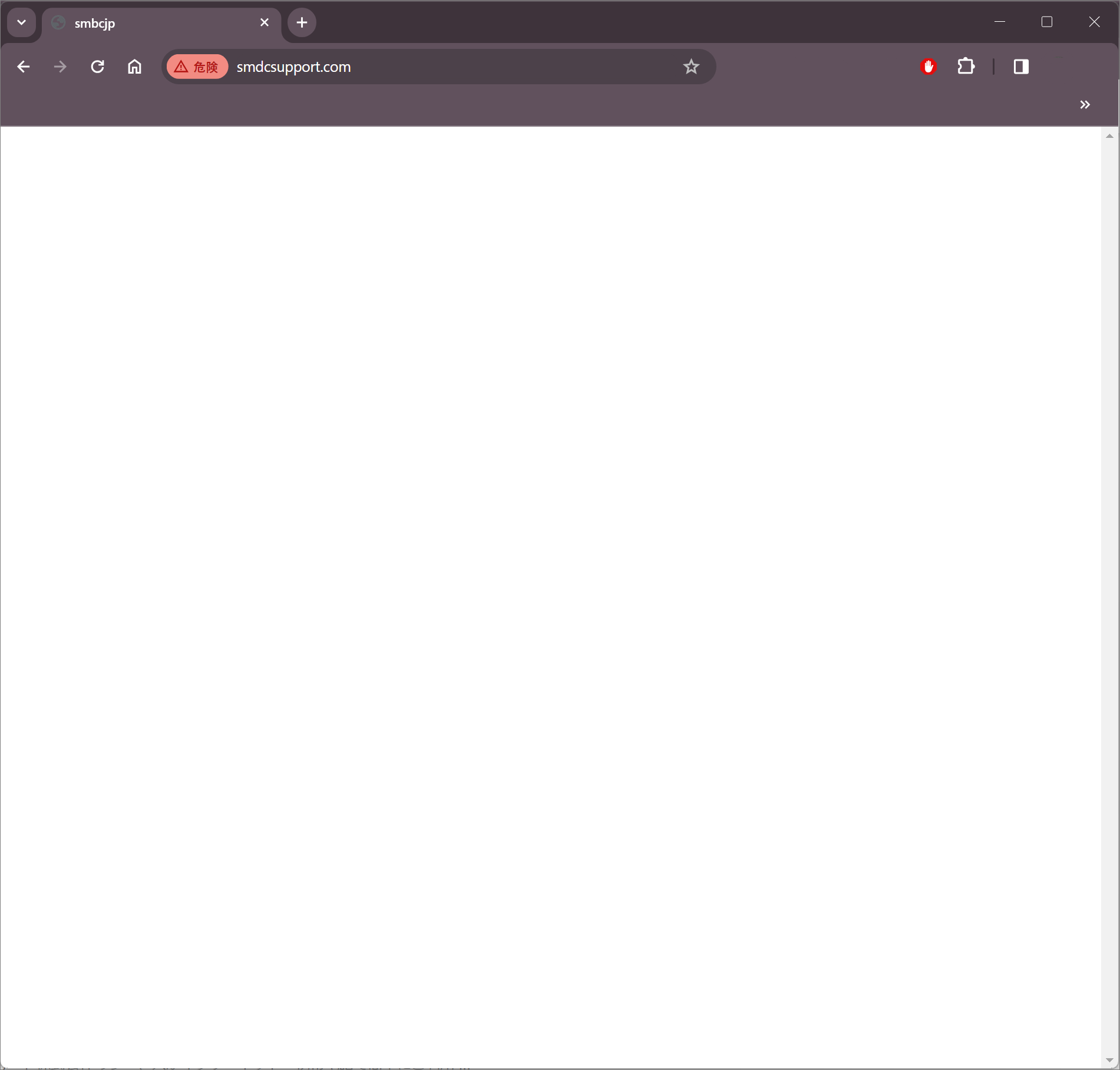

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

開いたのは何も書かれていない真っ白なページですがどうやらエラーではなさそうです。

ホスティングサービス側が危険を察知し何らかの方法で真っ白な画面を出しているものと思われます。

アドレスバーに『危険』と書かれているのでクリックしてみると。

Googleでもこの存在に気付いているようで『偽サイト』の注意喚起が表示されました。

まとめこの結果からこのURLでは悪さはできなくなっているようなので一安心ですね。

でも恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

![『詐欺メール』『American Express] カードの発送の準備ができました』と、来た件](/wp-content/uploads/2024/04/img_66304cee201c7-730x410.png)