全角アルファベットが使われているメール『Amazonマスター会員 様』と宛名に全角アルファベットが使われているメールが

『三井住友カード』なる信販会社から届きました。

もちろんこのメールは詐欺メールの類。

最近はあまり聞かなくなりましたが、昔人間の私、メールサイズが大きくなるので2バイト文字(全角)は

できるだけ使わないようにしてきましたので全角アルファベットは妙に違和感を感じてしまいます。

この全角アルファベットは、詐欺メールには良く見掛けるもので、逆に言えば全角のアルファベット

が使われているメールは要注意ってことになります。 このメールにはデカデカと『決済は成立しておりません』と書かれていて、ショッピングが

完了していないことを強調しています。

更には『ご利用制限を解除いたします』ともあるので、どうやらカードの利用制限が掛かっていことも

書いてあり、制限を解除し支払いを完了させるにはリンクから利用確認を行うように促しています。

それにしてもなぜ利用制限が掛かったのでしょうか?

その理由については全く何も書かれていないもでとても不自然に感じますね。 では、このメールを解体し詳しく見ていきましょう!

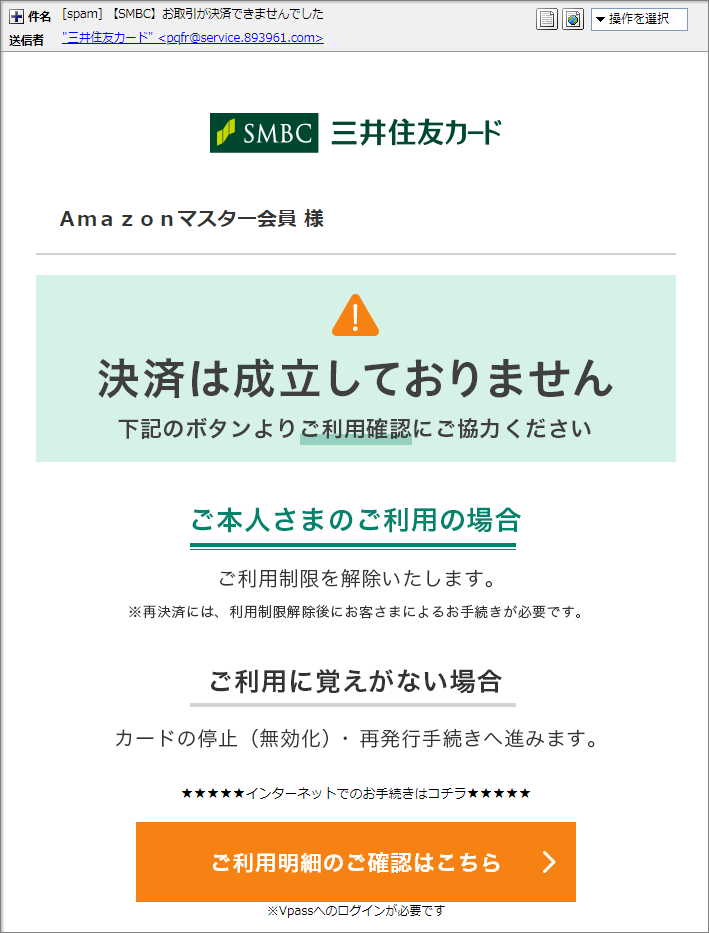

まずはプロパティーから見ていきましょう。 件名は『[spam] 【SMBC】お取引が決済できませんでした』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”三井住友カード” <pqfr@service.893961.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 これ絶対本気で騙しに来ていない気がします。

だって、『三井住友カード』が”pqfr@service.893961.com”なんて全く関連性の無い数字を使った

ドメインのメールアドレス使うはずがないからです!

では、その辺りを次の項で少し詳しく見ていくことにします。

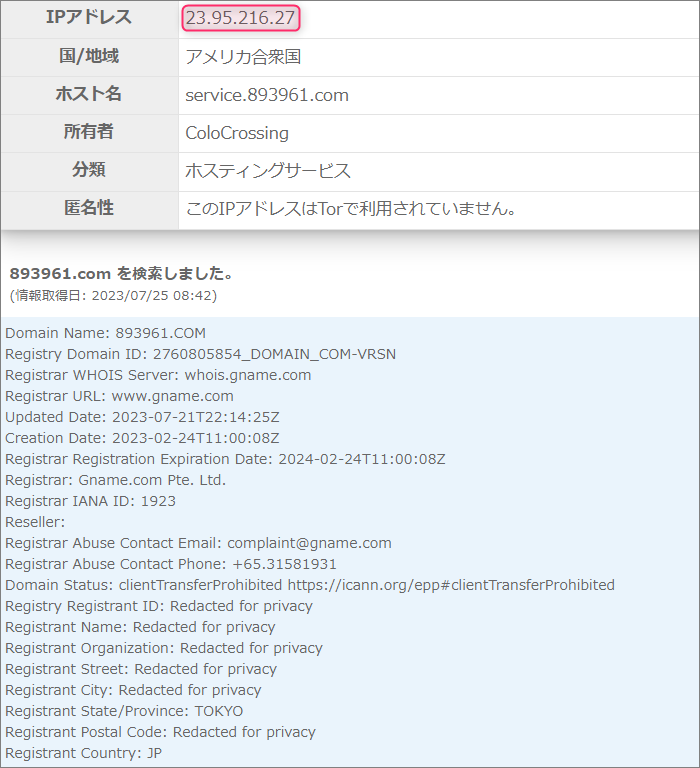

ドメインを詳しく調べるでは、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

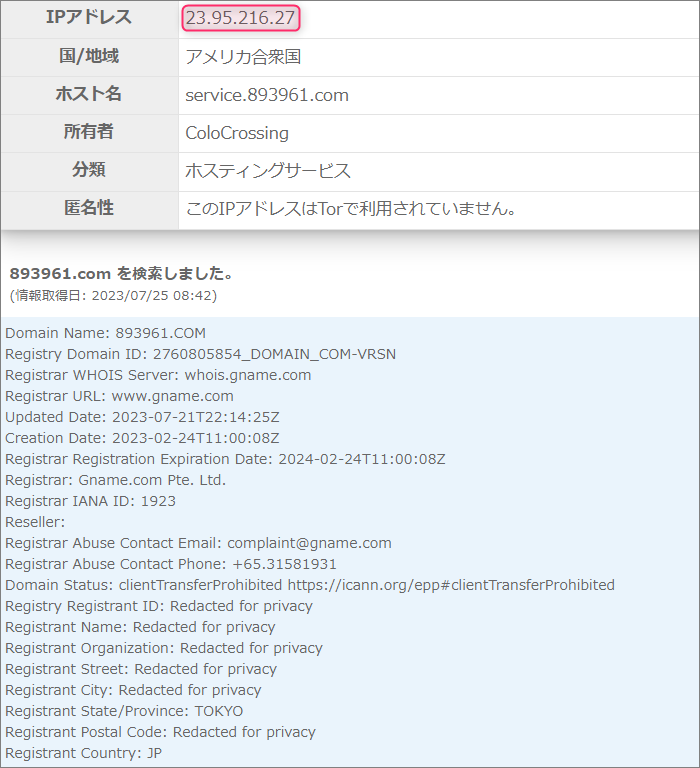

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from service.893961.com (unknown [23.95.216.27])』 |

この”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”service.893961.com”が差出人本人のものなのかどうかを

調べてみます。

これがドメイン”service.893961.com”の登録情報です。

これによると管理者は東京にお住いの方で”23.95.216.27”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと全く同じ数字なのが分かると思います。

これによりこの差出人は、三井住友カードにまつわる人間ではないものの使われたメールアドレスは

差出人ご本人さんのもので間違いなさそうです。 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

記載されている末尾の数字は、そのサーバーのIPアドレスになり、これを紐解けば差出人の素性が

見えてきます。

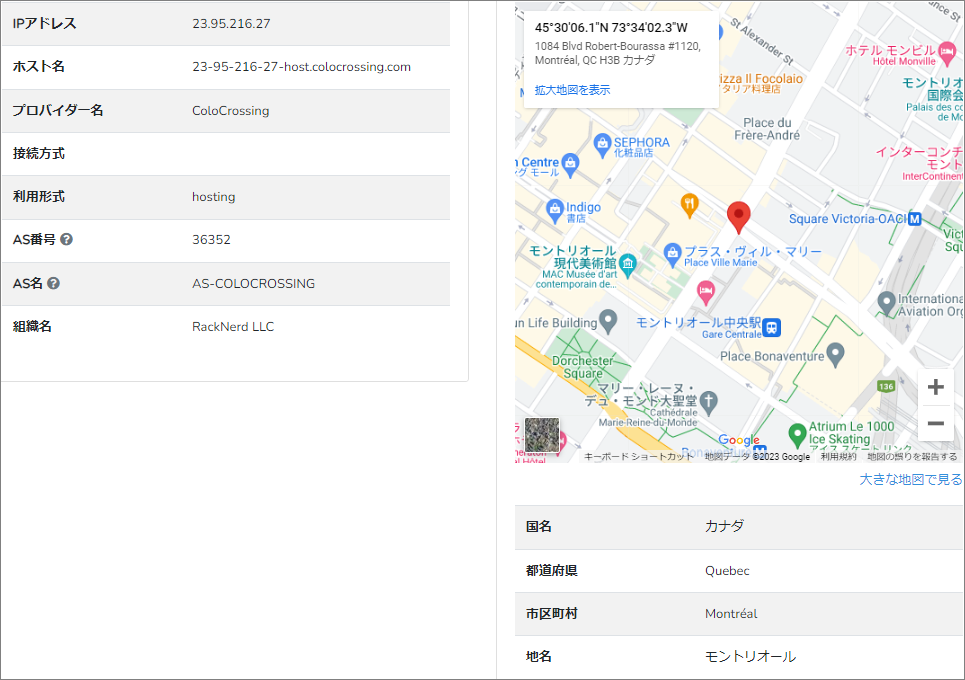

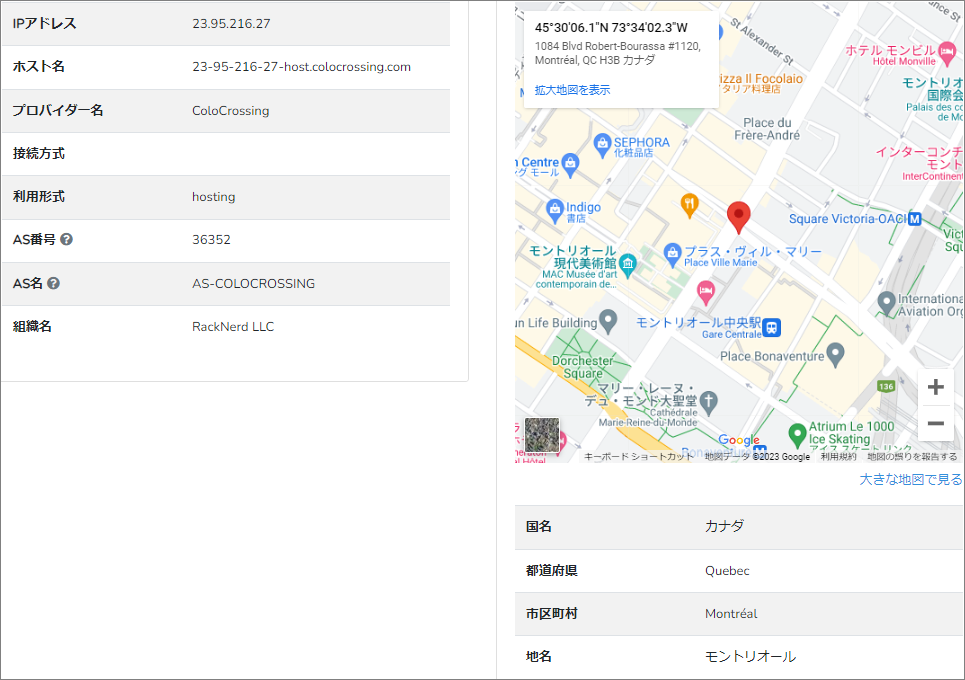

このIPアドレスを元に送信に使われたホスト情報とその割り当て地を確認してみます。

ドメインは東京で管理されていましたが、送信に利用されたホストはアメリカの『ColoCrossing』です。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、カナダの『モントリオール』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

詐欺サイトはGoogleCloud上で運営中では引き続き本文。

ほとんどが画像で構成されているので、文字だけ抜き出してコピペしておきます。 | Amazonマスター会員 様 決済は成立しておりません 下記のボタンよりご利用確認にご協力ください ご本人さまのご利用の場合 ご利用制限を解除いたします。 ※再決済には、利用制限解除にお客さまによるお手続きが必要です。 ご利用に覚えがない場合 カードの停止(無効化)・再発行手続きへ進みます。 ★★★★★インターネットでのお手続きはコチラ★★★★★ ご利用明細のご確認はこちら

※Vpassへのログインが必要です |

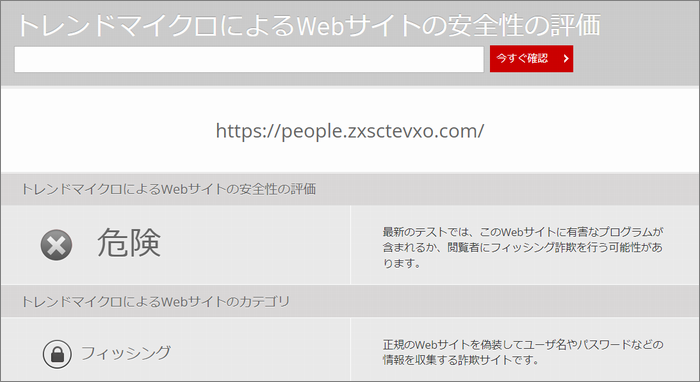

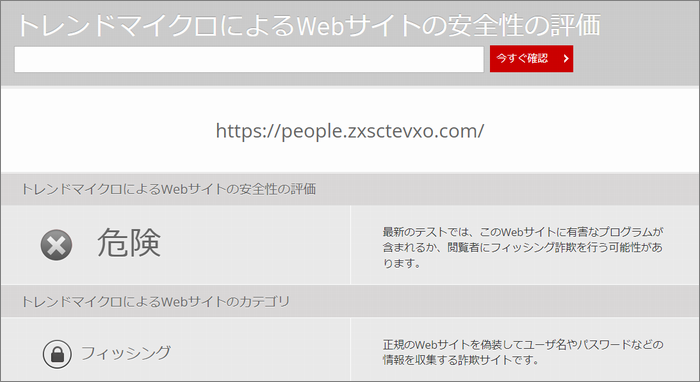

このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『ご利用明細のご確認はこちら』って書かれたところに付けられていて、

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

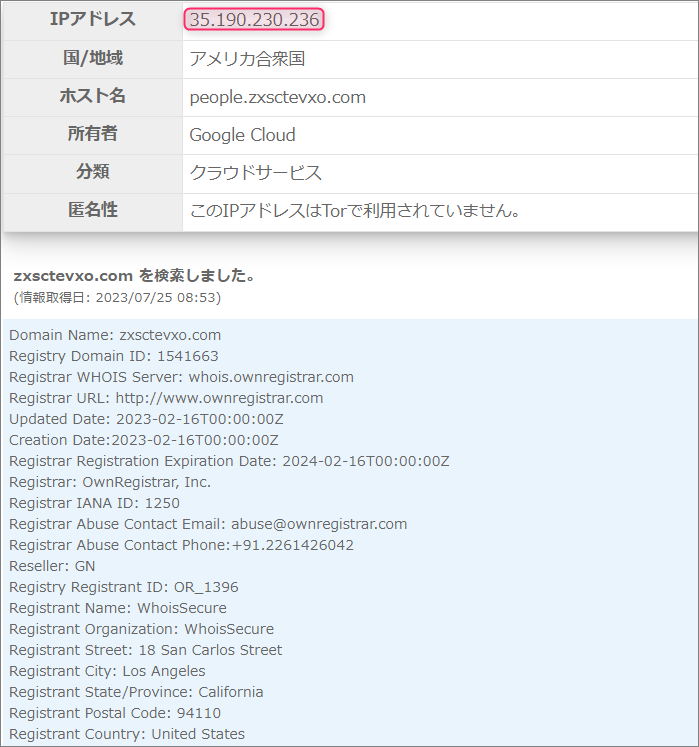

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは、サブドメインを含め”people.zxsctevxo.com”

このドメインにまつわる情報を取得してみます。

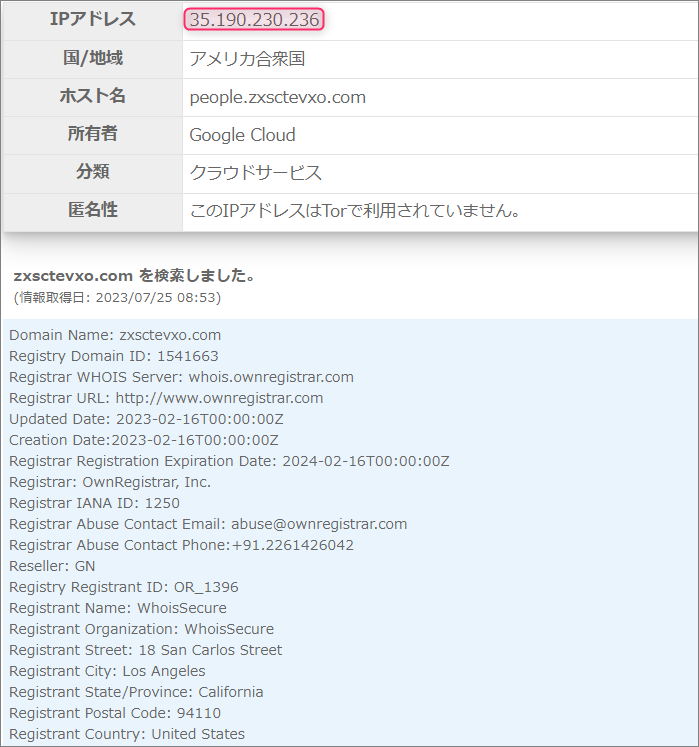

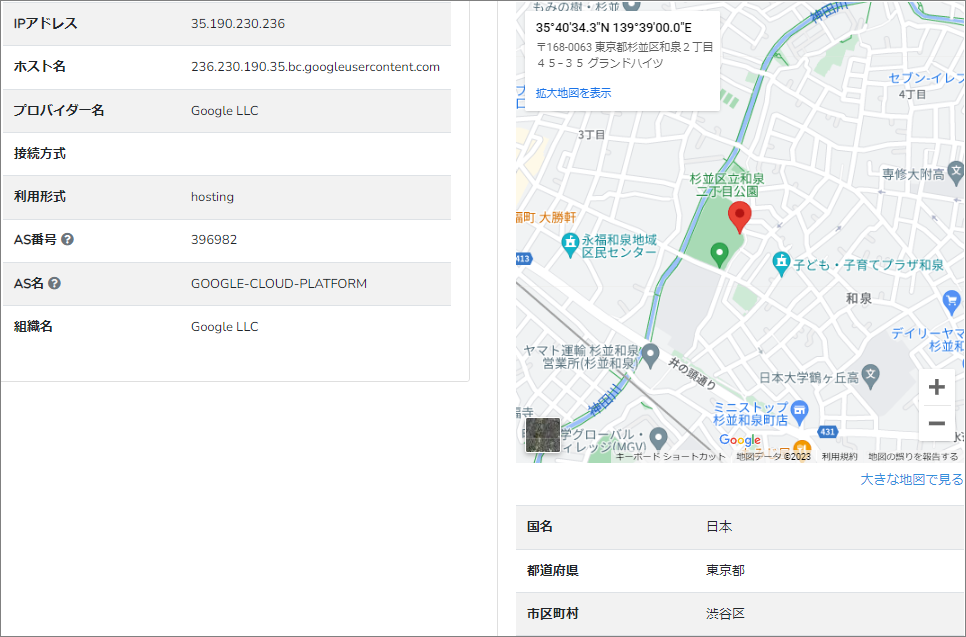

今度は、ロサンゼルスで管理されているドメインですね。 このドメインを割当てているIPアドレスは”35.190.230.236”

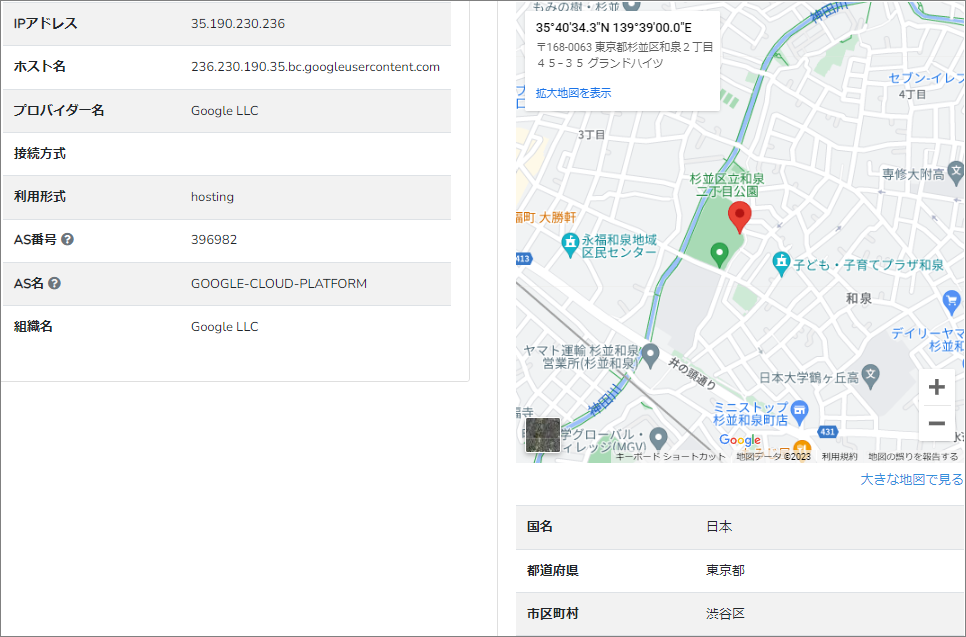

このIPアドレスを元にサイト運営に利用されているホスト情報とその割り当て地を確認してみます。

今度は東京ですか、目まぐるしく変わりますね…(;^_^A サイト運営に利用されているホストは『Google LLC』とあるのでリンク先は『GoogleCloud』上で

運営されているようです。 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

地図上にピンが立てられたのは『東京都杉並区和泉2丁目公園』付近。

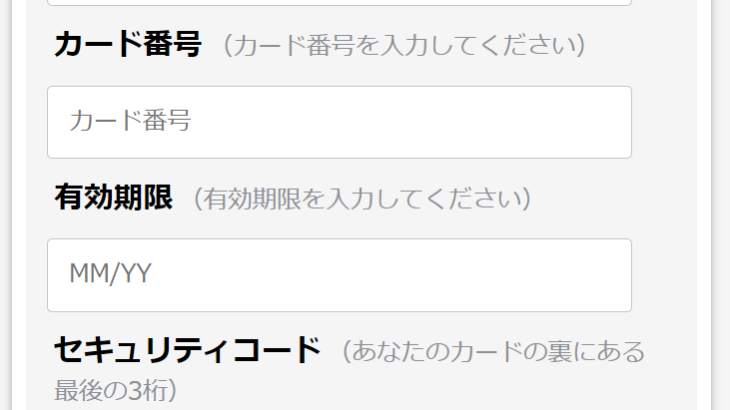

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 参考までにリンク先サイトをPC環境から閲覧しに行きましたが、例によって以下のようなエラーページが

表示されました。

いつものことですが、リンクはPC接続とスマホなどタブレット接続で切り分けが行われていて

PCからは閲覧できなくされています。

面倒なのセキュリティーの関係からでわざわざスマホからのリンク先調査は行いませんでした。

まとめ恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |