なりすまし防止をなりすまし野郎が推奨してきたこれはかなりヤバいメールです。

ホスティングサービスの『カゴヤジャパン』さんからこのようなメールが届きました。

これは、サーバー管理者に宛てたものと思われ、メールの内容はなりすましと迷惑メールを防止する

新しい認証技術で送信メールにデジタル署名を付加する『DKIM(DomainKeys Identified Mail)』対応に

ついての内容となっています。

色々な技術ができてくるものですね。

より安全になるならどんどんやってほしいものです!

なんて、これ詐欺メールですよ!!

こんなの受け取ったら危うくだまされてしまいそうですよね…(;^_^A 提供開始日が明日6月12日。

こういった新しい試みについては、ふつう1か月以上前に通知が来るもので、開始前日の午後に届くのは

非常に違和感を感じます。

それにこのメール、おかしなことに送信者と宛先が同じメールアドレスになっています。

このパターンは、カゴヤさんを騙る詐欺メールに多く見られる手段。

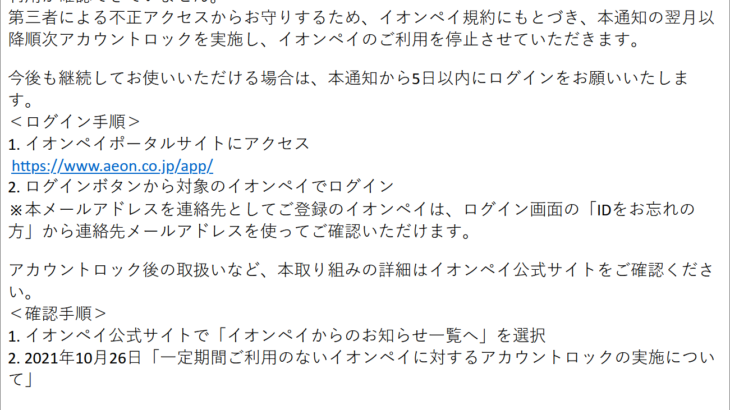

でも、もしこれが迷惑メールの類なら件名の見出しに『spam』と付けられているはず。

でもこのメールの件名にはそれがありませんね。

更に本文に付けられているリンクのURLを見ると、カゴヤさんのドメインではなく”fablights.in”なんて

インドの国別ドメインが使われています。 では、このメールを解体し詳しく見ていきましょう!

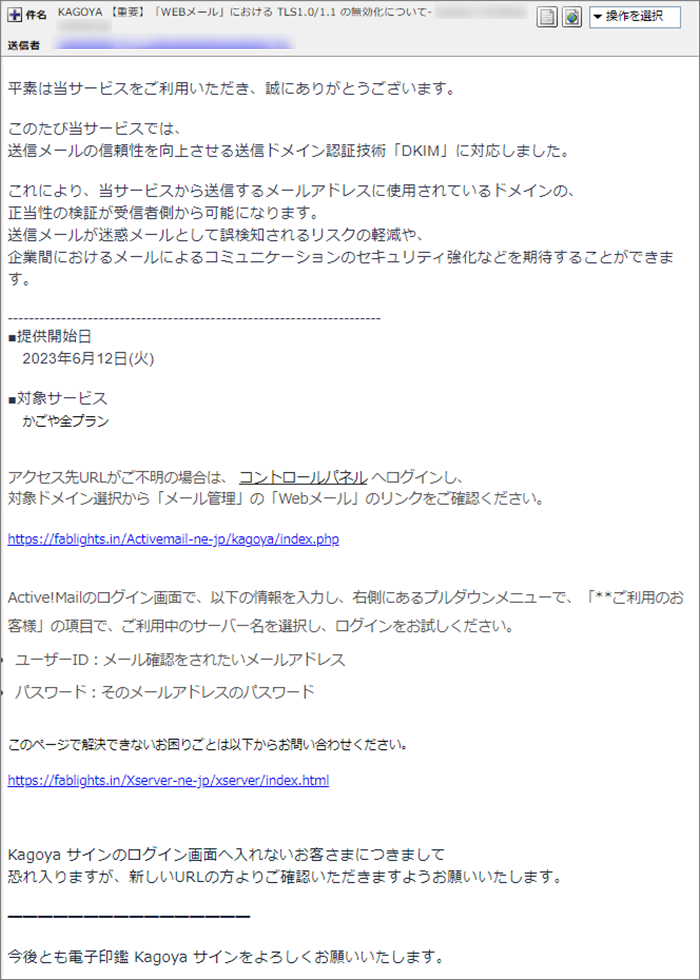

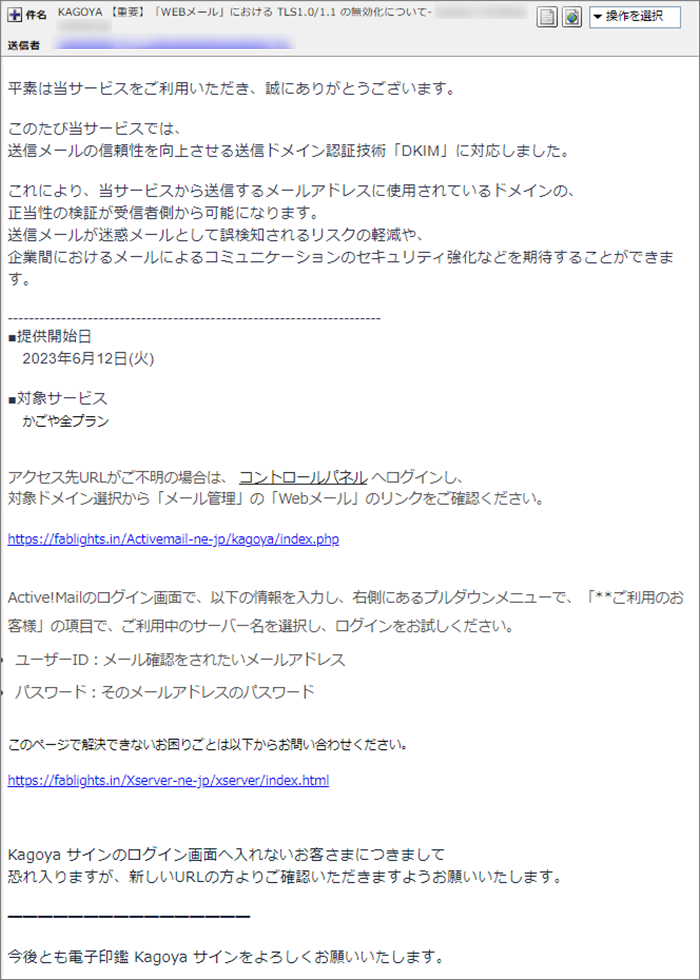

まずはプロパティーから見ていきましょう。 件名は「KAGOYA 【重要】「WEBメール」における TLS1.0/1.1 の無効化について- ***@*****.***」

何故だか末尾に宛先のメールアドレスが記載されています。

それにしても、どうして見出しに『spam』が付けられていないのでしょうか?

別のアドレスにも全く同じメールが届いていましたが、こちらも同様でした。

発信元は大阪ではまず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

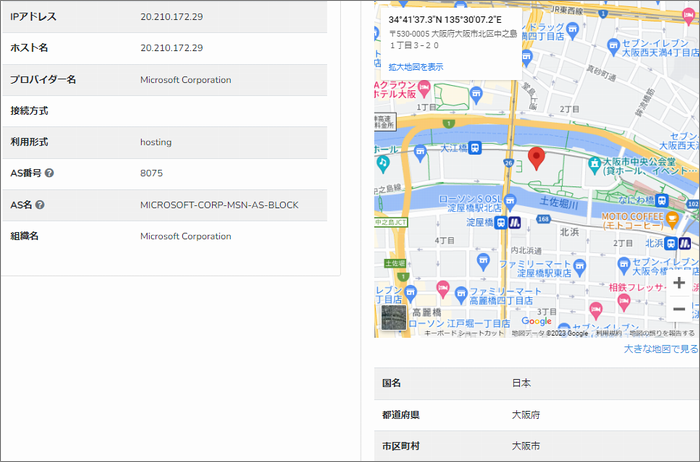

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。 | Received:「from [127.0.0.1] (unknown [20.210.172.29])」 |

『from [127.0.0.1]』と記載があるので、この差出人はホスティングサービスのサーバーを利用せず

自身が構築したローカル環境にあるメールサーバーを利用してこのメールを送信したこと分かります。 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

記載されている末尾の数字は、そのサーバーのIPアドレスになり、これを紐解けば差出人の素性が

見えてきます。

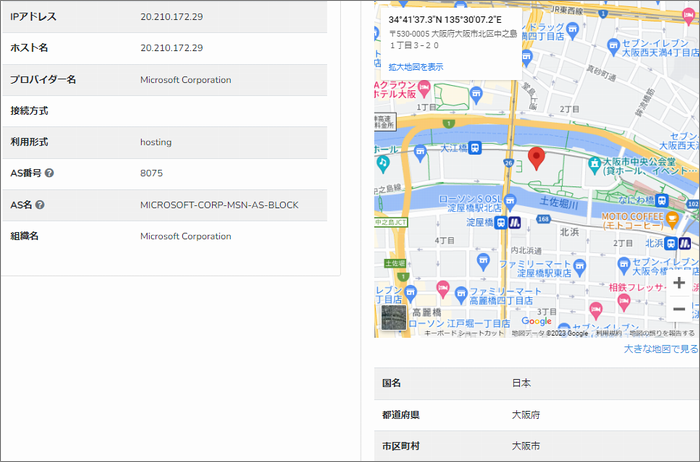

このIPアドレスを元に危険性や送信に使われた回線情報とその割り当て地を確認してみます。

送信に利用されたプロバイダーは「Microsoft Corporation」

どうしてホスティングサービスを提供しているカゴヤさんがわざわざ商売敵のマイクロソフトを

利用する必要があるのでしょう?

これは暗に『私はカゴヤの人間じゃないですよ』と言っているようなものじゃないですか! 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、「大阪府大阪市北区中之島」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

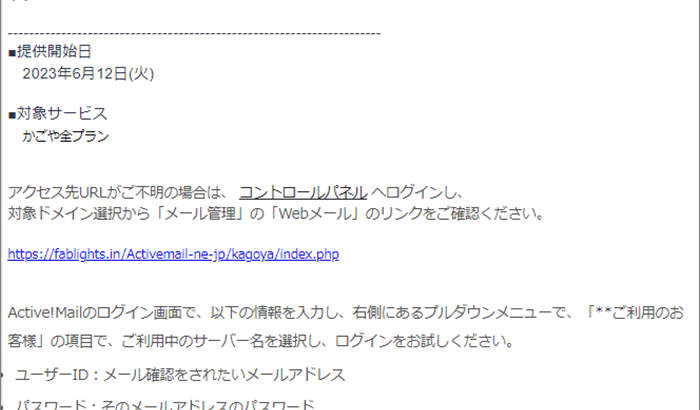

何故か『Xserver』まで登場する(笑)では引き続き本文。 | 平素は当サービスをご利用いただき、誠にありがとうございます。 このたび当サービスでは、

送信メールの信頼性を向上させる送信ドメイン認証技術「DKIM」に対応しました。 これにより、当サービスから送信するメールアドレスに使用されているドメインの、

正当性の検証が受信者側から可能になります。

送信メールが迷惑メールとして誤検知されるリスクの軽減や、

企業間におけるメールによるコミュニケーションのセキュリティ強化などを期待することができます。 ———————————————————————-

■提供開始日

2023年6月12日(火) ■対象サービス

かごや全プラン アクセス先URLがご不明の場合は、 コントロールパネル へログインし、

対象ドメイン選択から「メール管理」の「Webメール」のリンクをご確認ください。 h**ps://fablights.in/Activemail-ne-jp/kagoya/index.php Active!Mailのログイン画面で、以下の情報を入力し、右側にあるプルダウンメニューで、「**ご利用のお客様」の項目で、ご利用中のサーバー名を選択し、ログインをお試しください。 ユーザーID:メール確認をされたいメールアドレス

パスワード:そのメールアドレスのパスワード このページで解決できないお困りごとは以下からお問い合わせください。 h**ps://fablights.in/Xserver-ne-jp/xserver/index.html |

(直リンクを避けるためわざとURLの文字を*に変更してあります) このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは2箇所直書きさられていて、そのリンク先のURLは先ほど言及したように

使われているドメインは、カゴヤさんのものではなく”fablights.in”とインドの国別ドメイン。

更に2つ目のリンクなどは”Xserver”なんて別のホスティングサービスの名前が使われていたりします。 これらのURLをGoogleの「透明性レポート」のサイトステータスではどのようにレポート

されているのか調べてみました。

このようにどちらも既にしっかりブラックリストに登録済みですね。

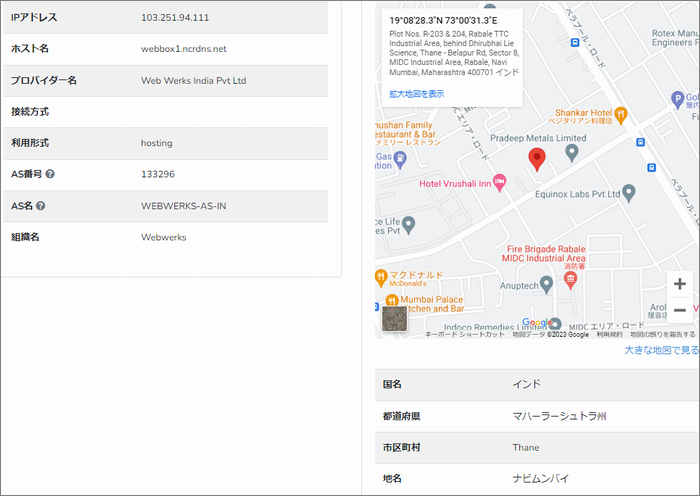

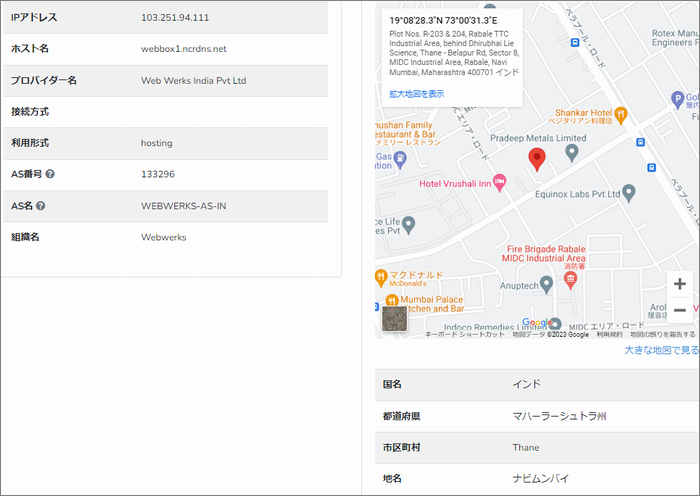

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは”fablights.in”

このドメインを割当てているIPアドレスを取得してみます。

このドメインを割当てているIPアドレスは”103.251.94.111”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているウェブサーバーは『Web Werks India Pvt Ltd』なんてやはりインドの

ホスティングサービスのようです。 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

地図上にピンが立てられたのはこちらもインドで『ナビムンバイ』と言うアラビア海に面した街。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

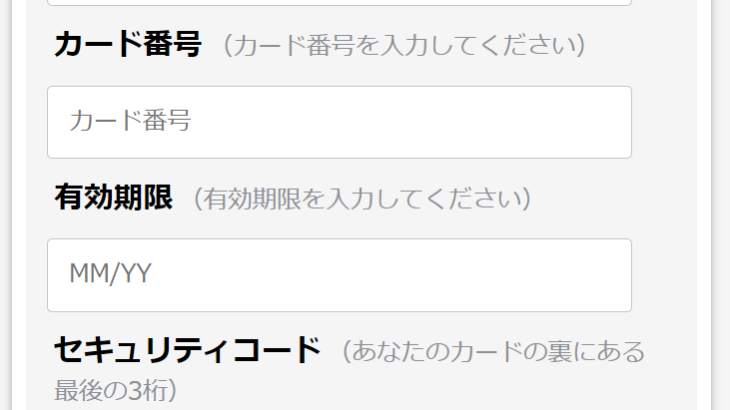

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 まずは1つ目のリンク先。

いつもカゴヤさんを騙る詐欺メールのリンク先は決まって『ActiveMail』と言う、メールサーバーの

コントロールパネルのログイン画面。

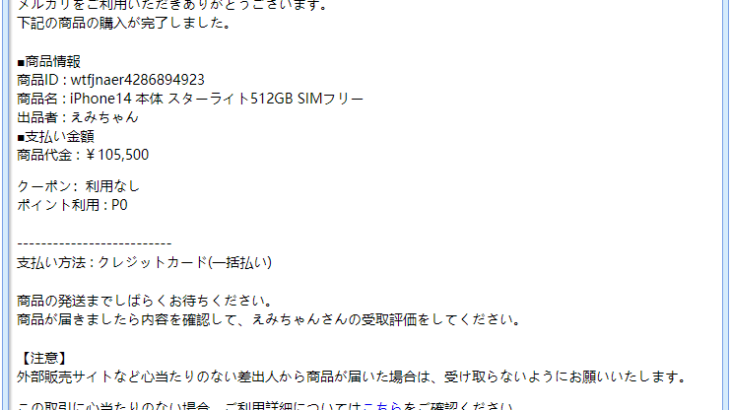

もちろん巧妙に作られた偽サイトです。 そして2つ目のリンク先は…

あらら堂々と『Xserverレンタルサーバー』と書かれているログインページですね。

カゴヤさんはどこ行っちゃったんでしょうか?(笑)

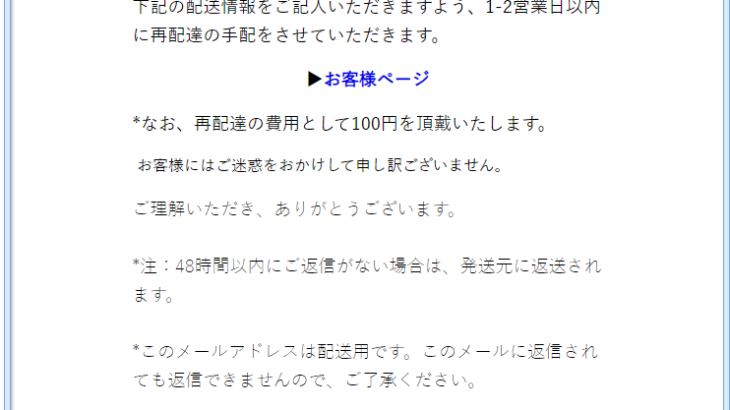

まとめこれらのサイトにログインさせるふりをして、そのアカウント情報を盗み取り、サーバーを乗っ取るのが

奴らの目的です。

乗っ取られたサーバーは、当然詐欺の温床となり詐欺メールを大量に送ったり、詐欺サイトを構築したり

して悪事をはたらくものと思われます。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |